【安全资讯】S.O.V.A.:针对美国和西班牙的新型Android银行木马

引言

2021年8月初,研究人员发现了一个名为S.O.V.A.的新型Android银行木马,该木马仍处于开发和测试阶段,目前已具有覆盖和键盘记录的功能,此外,攻击者还试图添加其他危险的功能,如进行DDoS攻击、部署勒索软件以及中间人攻击(MITM)。目前,SOVA木马正在针对美国和西班牙的银行应用程序、加密货币钱包和购物应用程序进行渗透欺诈攻击。

简况

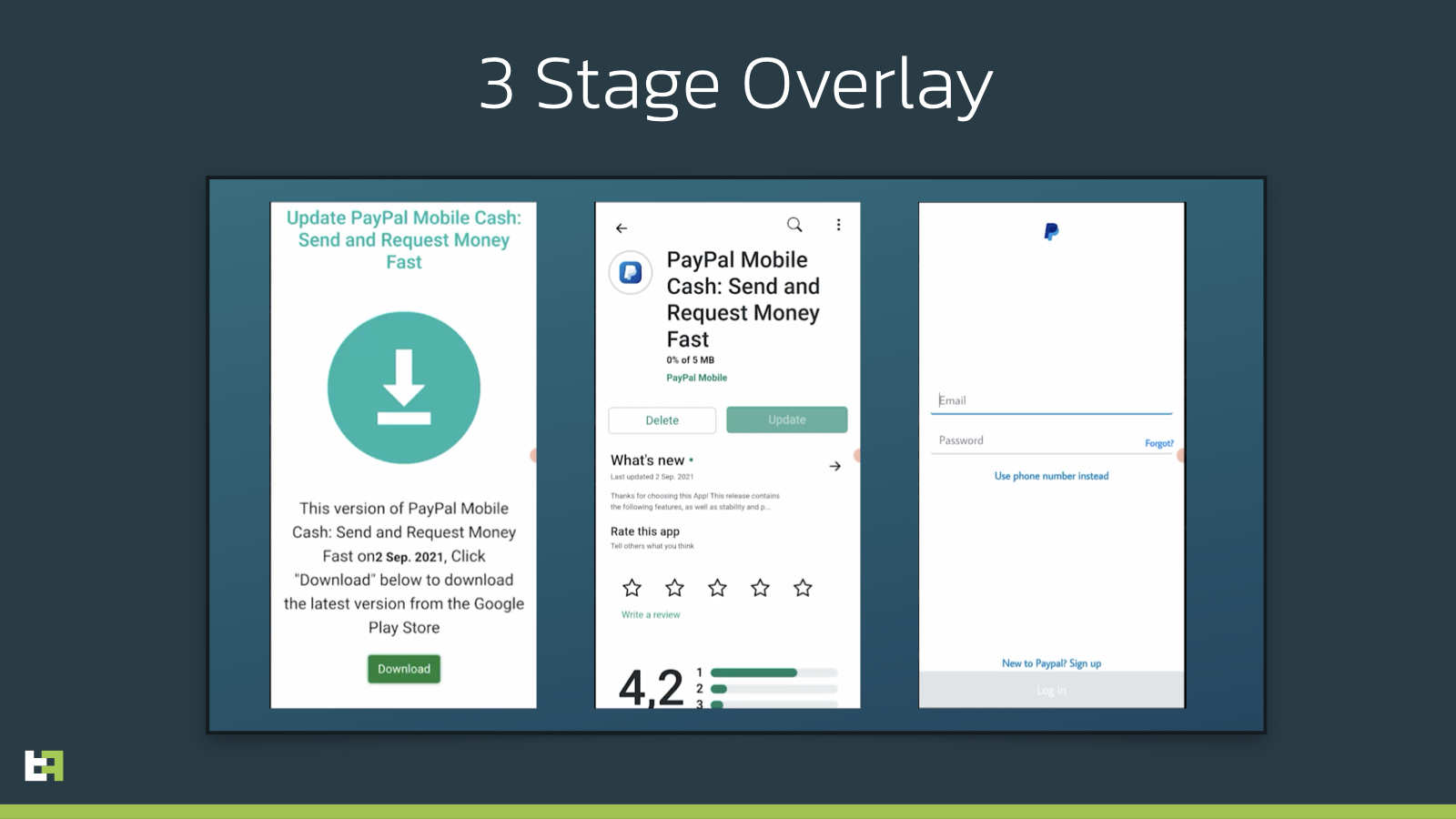

S.O.V.A.的主要目标是收集受害者的PII(个人身份信息),滥用覆盖机制来诱骗受害者透露他们的密码和其他重要的私人信息。在覆盖攻击中,用户在他们认为是合法的银行应用程序中输入凭据,实际上会提供给攻击者控制的页面。与大多数银行木马一样,S.O.V.A.严重依赖无障碍服务。首次启动时,恶意软件会隐藏其应用程序图标并滥用无障碍服务以获取所有必要的权限以正常运行。此外,作者声称未来的SOVA版本将添加3阶段覆盖,可能意味着在设备上下载更多的额外的软件,如下图:

S.O.V.A.依赖于名为RetroFit的合法开源项目与命令和控制(C2)服务器进行通信。Retrofit是Square开发的适用于Android、Java和Kotlin的类型安全REST客户端。该库提供了一个强大的框架,用于对API进行身份验证和交互,以及使用OkHttp发送网络请求。S.O.V.A.包含当前Android恶意软件中通常可用的功能,包括:覆盖攻击、键盘记录、通知操纵。此外,它还有一个在Android恶意软件中并不常见的功能:窃取会话cookie。此功能允许犯罪分子访问用户的有效登录会话,而无需知道银行凭据。S.O.V.A.将创建一个WebView以打开目标应用程序的合法WebURL,并在受害者成功登录后使用AndroidCookieManager窃取cookie,过程如下:

此外,S.O.V.A.完全使用Kotlin语言开发。Kotlin是Android支持的一种编码语言,被许多人认为是Android开发的未来。如果S.O.V.A.能够开发出DDoS攻击、MITM等功能,那么S.O.V.A.可能会成为迄今为止完全使用Kotlin开发的最完整和最先进的Android程序。S.O.V.A.木马的目标国家分布如下图:

总结

目前,S.O.V.A.恶意软件仍处于起步阶段,当前版本的S.O.V.A.能够通过覆盖攻击、键盘记录、隐藏通知以及操纵剪贴板插入修改后的加密货币钱包地址来窃取凭据和会话cookie。此外,攻击者还可能会添加VNC、DDoS功能、勒索软件和高级覆盖攻击功能,这些功能将使S.O.V.A.成为市场上功能最丰富的Android恶意软件。