【安全资讯】针对印度国防官员的APT攻击活动

引言

9月9日,研究人员在twitter上发布了恶意软件样本,认为该恶意软件属于透明部落APT组织。9月14日,Cyble研究实验室在分析了该样本后,鉴于攻击方式和受害者的性质,认为攻击者与 Side Copy APT 组织存在一些相似之处。这两个APT组织主要针对印度的国防和政府部门,都使用各种 RAT 和恶意软件通过多种模式发起活动,如网络钓鱼、通过邮件传递有效载荷等。此次发现的恶意软件带有印度武装部队食堂商店的标志,隐藏在 .vhdx 文件中以避免防病毒检测。

简况

恶意软件文件名为AFD CSD APP.vhdx,双击AFD CSD APP.vhdx 后,该文件在操作系统 (OS) 中创建了一个名为“ CSD App ”的挂载。打开挂载的驱动器后可以得到恶意软件文件CSD_AppLaunch.exe,该文件是使用 .NET 语言编写的 x86 架构的基于 Windows 的图形用户界面 (GUI) 应用程序。恶意APP的图标带有印度武装部队食堂部(CSD)的标志,如下图所示:

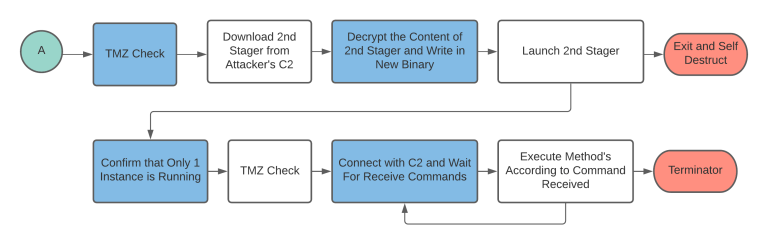

恶意软件被执行后会检查当前操作系统时区是否为印度标准时间(IST);如果操作系统时间不在 IST 中,恶意软件就会退出。这表明恶意软件的目标是印度国防机构和服务成员。如果受害系统的时区在 IST 中,它就会连接到攻击者的 URL 以下载第二个 stager。下载后,它会执行第二个 stager 负载并删除自身。第二个 stager 负载检查是否只有一个恶意软件实例正在运行,然后与攻击者的C&C服务器连接以接收来自攻击者的命令。执行流程如下:

建议

这个恶意软件是专门针对印度国防或政府官员而创建的。研究人员建议用户:

- 在设备上使用知名的防病毒和互联网安全软件包。

- 使用共享IOC来监控和阻止恶意软件感染。

- 定期备份并单独保存。

- 避免在未验证的情况下打开不受信任的链接和电子邮件附件。

- 尽可能在设备上打开自动软件更新功能。

- 尽可能使用强密码并强制执行多因素身份验证。

失陷指标(IOC)5

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://blog.cyble.com/2021/09/14/apt-group-targets-indian-defense-officials-through-enhanced-ttps/

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享