【安全资讯】SideWinder组织针对巴基斯坦海军的攻击活动

引言

SideWinder又名RattleSnake、响尾蛇,是一个具有印度政府背景的APT组织,其主要目的是对南亚的多个国家进行间谍活动以满足印度政府的利益。主要攻击的行业为南亚国家的国防和政府部门。近期, Sidewinder 发起了针对巴基斯坦海军招募中心的攻击活动,通过鱼叉式网络钓鱼邮件投递恶意附件,使用了与以往活动稍有不同的DLL侧加载技术,利用合法的control.exe 可执行文件加载一个恶意的 DLL,最终在受害者主机中植入 SideWinder 在过往攻击活动中使用的 RAT 以完成命令执行和数据外渗。

简况

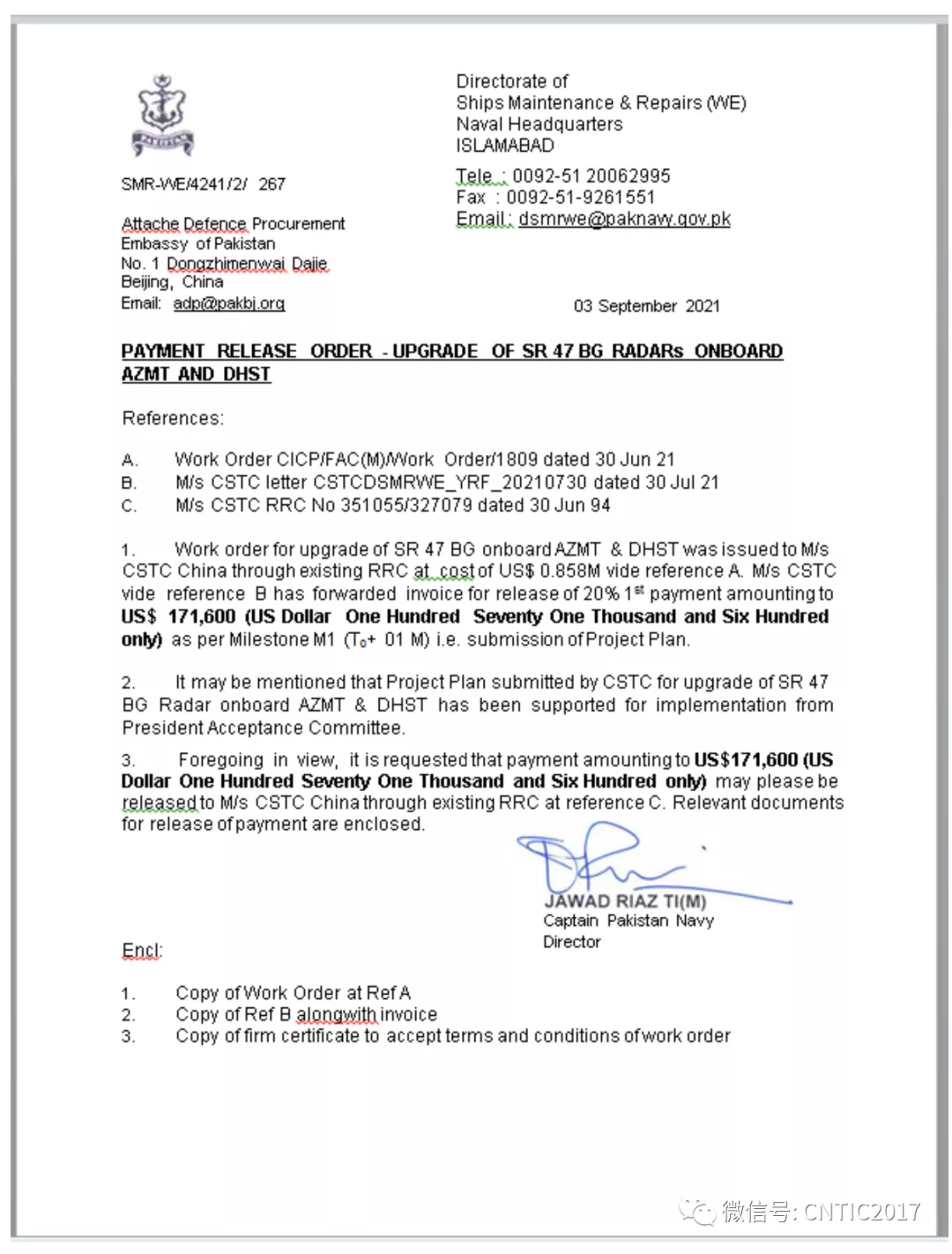

攻击活动中的诱饵文档样本的上传地址位于巴基斯坦旁遮普省的拉瓦尔品第(Rawalpindi),也是巴基斯坦海军招募中心的所在地。诱饵文档的主题也与巴基斯坦海军相关,文档内容要求支付巴基斯坦海军的阿兹玛特号与德哈特号上舰载雷达的维修费用,这表明本次 SideWinder 的攻击目标很可能是这个巴基斯坦海军招募中心,诱饵文档如下图:

一旦受害者打开诱饵文档并点击“Enable the Content”,该恶意文档将尝试使用模板注入的方法,从一个 URL 地址中下载一个投递器,下载得到的 RTF 文件利用 CVE-2017-11882 漏洞,可以在其嵌入的第一个对象上启动 mshta.exe 工具以执行 hta 文件。htm 文件 1.a 由一个 Javascript 片段组成,作为下一阶段的 dropper。JS 片段使用一种基于字符操作和移位的自定义算法进行混淆。C# 加载的库是另一个投递器,其主要目的为从一个 URL 下载和调用一个新的.NET 库。

在感染中期阶段,攻击者利用新下载的 DLL 来收集受害者系统的信息,在环境中实现持久化,并对 AV/EDR等安全产品进行规避。最终的加载器是名为 propsys.dll 的 DLL,以加密的方式包含在 oihg1qyj.k3k 中。用于解密该文件的程序由于多年来一直被 SideWinder APT 使用,因此早已在社区中公开。该加载器最终会植入一个 SideWinder 曾使用的远控工具(RAT)。该工具可以执行命令并渗出文件和系统信息。RAT 会与 C2 服务器进行通信。C2 的 URL 以加密的形式存储在 Default 资源。用于加解密该 URL 的算法和解密最终加载器的算法相同。

总结

随着地缘政治局势的加剧或者紧张,亦或是位于特定区域的特定团体在政治,经济或军事的利益增长,可以观察到以信息收集为目的的网络攻击行动的指数会随之增长。印巴两国的地缘政治问题由来已久,本文所描述的这次 SideWinder APT 攻击正是以印巴地区当前的紧张局势为背景展开的新一轮情报收集活动。