【安全资讯】Capoae挖矿恶意软件利用多个漏洞进行传播

引言

“Capoae”是用Golang编写的UPX打包加密挖矿恶意软件,针对Linux系统和Web应用程序。该恶意软件利用易受攻击的系统和管理凭据进行传播,一旦被感染,这些系统就会被用来挖矿。Capoae 利用的漏洞包括CVE-2020-14882和CVE-2018-20062。

简况

Capoae恶意软件通过链接到名为download-monitor的WordPress插件的后门程序到达,猜测管理凭据后,将主要 Capoae 有效负载(一个 3MB UPX 打包二进制文件)部署到 /tmp,然后对其进行解码,最后安装 XMRig 以挖矿。

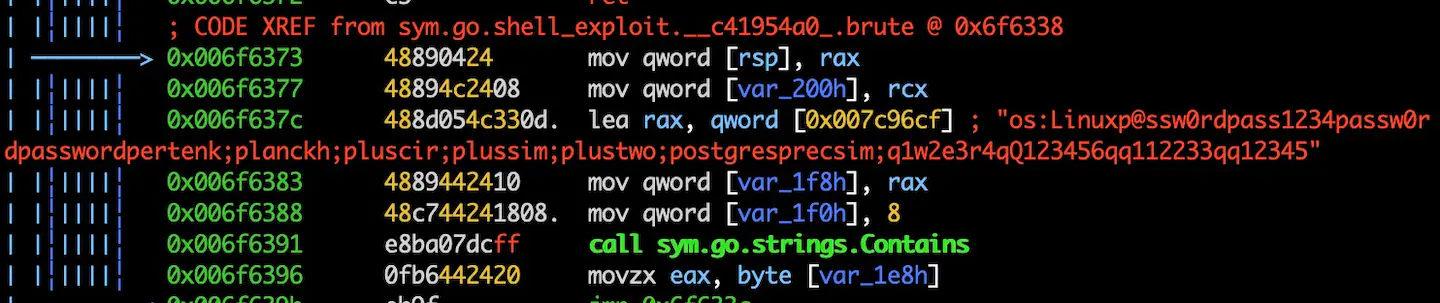

研究人员在解压恶意软件后发现了CVE-2020-14882 的利用代码,该漏洞是Oracle WebLogic Server产品中的漏洞,允许未经身份验证的攻击者通过 HTTP 访问网络来破坏 Oracle WebLogic Server,代码如下图:

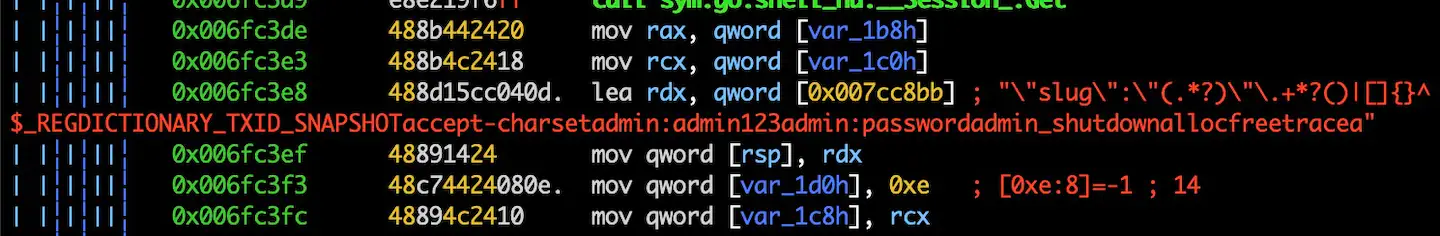

二进制文件使用一个弱登录凭据列表进入运行 SSH 的系统,一旦成功通过身份验证,恶意软件就会安装公钥。研究人员还发现了CVE-2018-20062的利用代码,该漏洞是ThinkPHP中被广泛利用的远程代码执行漏洞,漏洞利用代码如下图:

Capoae的另一种传播机制是尝试暴力破解WordPress 安装进行传播,并且还可能利用CVE-2019-1003029和CVE-2019-1003030,这两个漏洞都是影响 Jenkins 的RCE漏洞。此外,恶意软件中还包含端口扫描程序,用于查找开放端口和服务。它针对随机生成的 IP 地址,检查可以针对其启动各种漏洞利用负载的端口。

Capoae 恶意软件被执行后,会使用在被感染系统上实现驻留。恶意软件首先从磁盘上可能找到系统二进制文件的位置列表中选择一个看起来合法的系统路径,然后生成一个随机的6个字符的文件名,将自身复制到磁盘上的新位置并删除。

总结

Capoae 恶意软件使用多种漏洞和策略进行传播,且具有跨平台功能,因此被攻击者广泛使用。目前,利用Capoae恶意软件进行的加密货币挖矿活动仍在继续。