【安全资讯】疑似APT-C-36组织针对哥伦比亚用户的攻击活动

引言

APT-C-36组织又名盲眼鹰,是一个疑似来自南美洲的、主要针对哥伦比亚的APT组织,该组织自2018年持续发起针对哥伦比亚的攻击活动。近日,研究人员发现并捕获到了疑似APT-C-36组织的攻击行动,恶意文档最终释放RAT对中招机器进行远程控制,已有国外哥伦比亚用户受到了影响。

简况

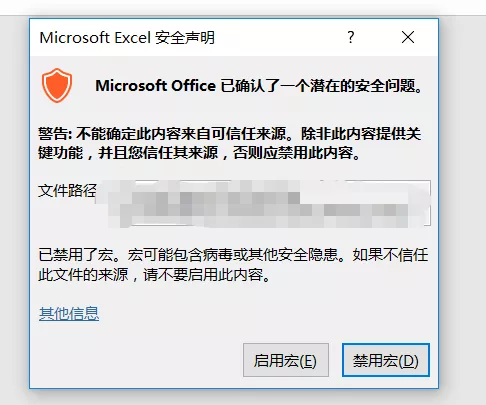

样本标题为FACTURACION-PDF-10-AGOSTO-2021.xlam,包含在多个压缩包中,压缩包的名字被伪装成了各种金融、政府相关标题,并且所有的文件名称都是西班牙语。此次捕获到的恶意表格文档内部没有内容,如果有不谨慎的用户随意点击了“启用宏”的按钮,其内部的宏代码就已经开始自动执行。安全声明如下图:

宏代码是一段base64编码的powershell脚本。脚本解码后同样是一段powershell代码,内部隐藏着base64代码通过iex调用执行。最后运行的是一段downloader脚本,首先利用循环尝试躲避沙箱检测,然后利用PowerShell的bitstransfer远程文件传输,下载后续载荷。

释放的RAT是商业开源的asyncRAT,其功能有剪贴板监控、键盘记录、进程管理、远程Shell、反沙箱、反虚拟机、反分析和反调试等。后续所有远控功能代码,都是被封装在不同的DLL模块中有选择性的下发;并且在中招机器上以内存加载执行,这样做能够有效的免杀和绕过安全机制。

由于以下原因,研究人员认为此样本疑似归因于APT-C-36组织:

- 最终释放的RAT远控在之前APT-C-36组织的攻击活动中被使用。

- 诱饵文档的文件名称都是西班牙语,而且尝试伪装的信息、意图攻击的目标都与之前APT-C-36组织的目标一致,这一点符合APT-C-36组织是一个非常了解西班牙语的群体的特点。

- 最终CC的IP地址所在地为哥伦比亚,之前APT-C-36组织使用的所有IP地址均归属于哥伦比亚,与该组织早期活动的IP地理位置相同。

- 域名dns为duckdns[.]org也与APT-C-36组织在之前的攻击活动相关联。

总结

在APT-C-36组织的活动中,钓鱼邮件一直是其重要的攻击前置手段,钓鱼邮件也是APT攻击入口的重要手段,大多数用户安全意识不强,很容易被伪装邮件以及伪装的文档、欺骗性标题所迷惑,在毫无防范的情况下被攻陷,进而泄漏机密文件、重要情报,影响政治、经济、军事的走向与决定。