【安全资讯】Operation Layover:长期针对航空行业的网络钓鱼活动

引言

研究人员揭露了一项名为“Operation Layover”的攻击活动,该活动针对航空业,通过鱼叉式网络钓鱼电子邮件传播AsyncRAT和njRAT。攻击活动背后的参与者疑似来自尼日利亚,已经运行恶意软件超过五年,在过去的两年中主要针对航空业发起攻击。

简况

5月,微软发现了一项针对航空航天和旅游部门的活动,活动中的电子邮件分发一个积极开发的加载程序,提供 RevengeRAT 或 AsyncRAT。研究人员此次发现的包含恶意 .PDF 的样本电子邮件,与微软获得的样本非常相似。电子邮件和 .PDF 附件以航空为主题,提及旅行路线、航班路线、私人飞机、报价、包机请求、货物详细信息等。据信,攻击者至少自 2013 年以来一直活跃,航空主题的诱饵邮件可以追溯到 2018 年 8 月。

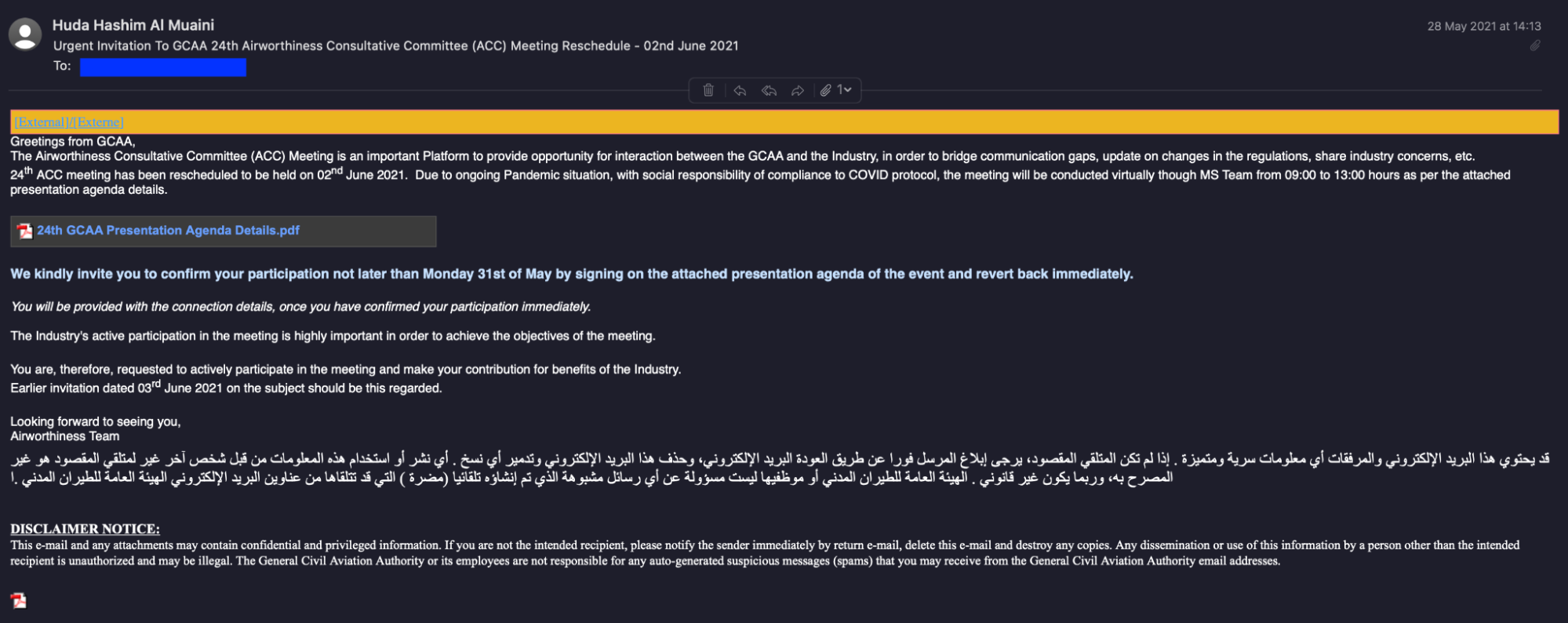

攻击者使用类似于下面的电子邮件作为初始攻击向量,电子邮件似乎包含一个附加的 PDF 文件,该文件是指向托管在 Google Drive 上的 .vbs 文件的链接:

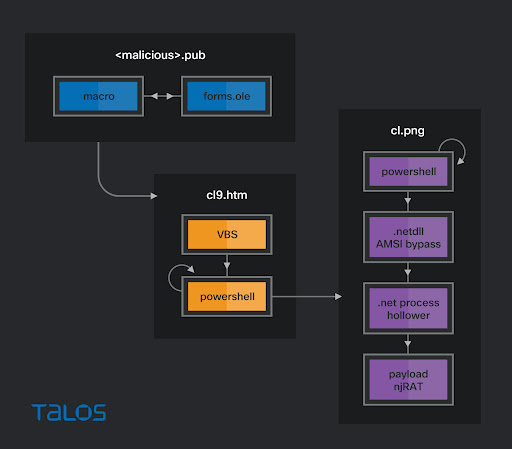

研究人员识别出的最早的样本时间为2013 年 2 月 7 日,其中包含一个 .NET 打包程序,该程序执行 RunPE 存根的三重反射,然后挖空自身副本以注入 CyberGate 恶意软件。在最近的活动中,CyberGate已被 AsyncRAT 取代,且目前已检测到 50 多个样本正在与攻击者使用的命令和控制 (C2) 服务器通信。此外,研究人员还在网络攻击中使用了 njRAT 的变体。攻击活动的感染链如下:

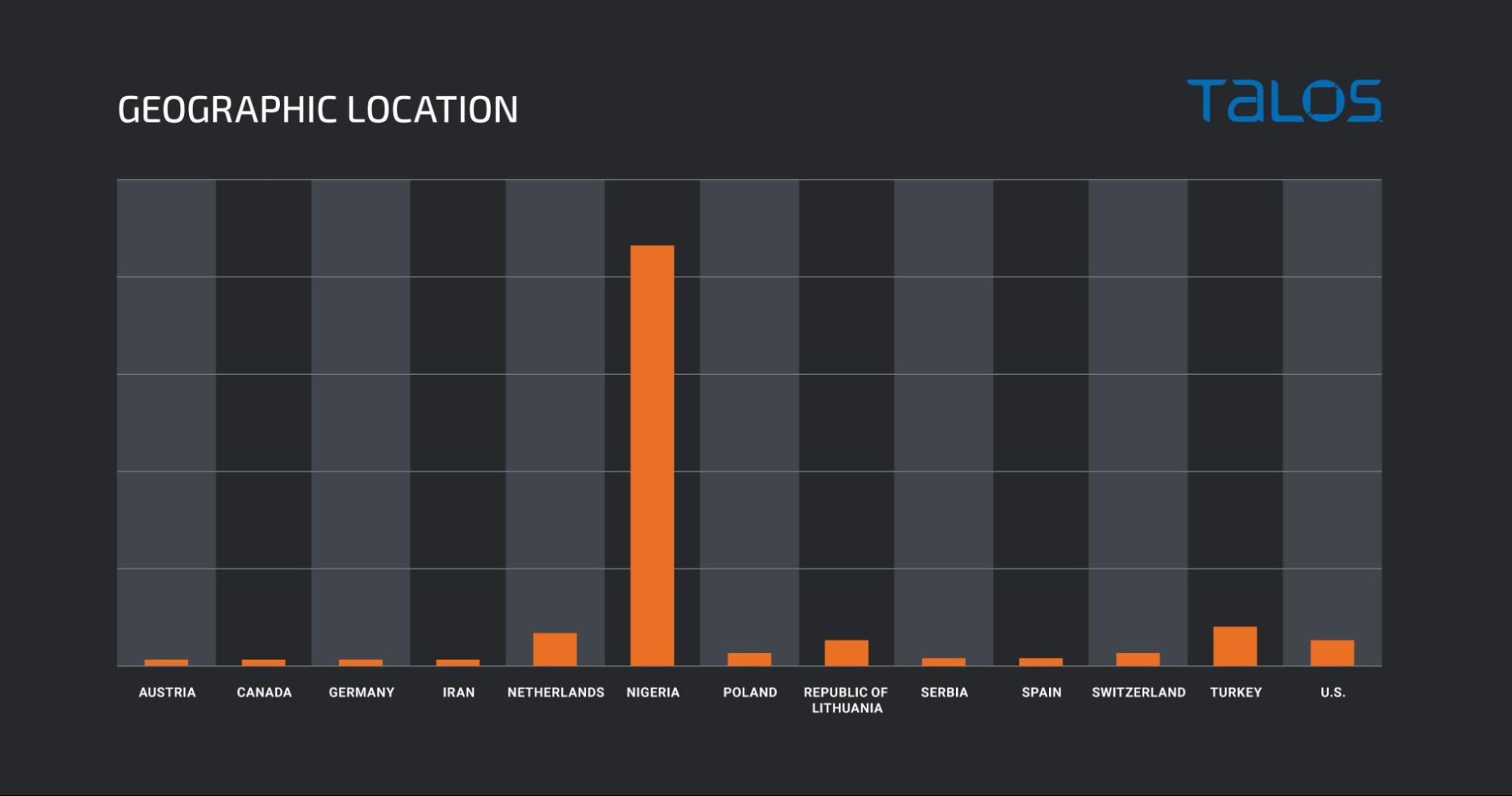

基于被动 DNS 遥测,研究人员统计了akconsult.linkpc.net使用的 IP 列表,发现73% 的IP都位于尼日利亚,如下图:

总结

研究人员以高置信度认为Operation Layover的攻击者位于尼日利亚,且已经活跃了至少五年。自其活动开始以来就使用现成的恶意软件,而没有开发自己的恶意软件。Operation Layover活动表明,许多攻击者的技术知识有限,但仍然能够操作购买的RAT或窃取程序,在一定条件下对大公司构成重大风险。