【安全资讯】利用恶意PowerPoint文档分发AgentTesla的钓鱼活动

引言

AgentTesla是一种远程访问木马,自2014年以来一直活跃,攻击者可以使用此木马,作为MASS(恶意软件即服务),通过屏幕截图、键盘记录和剪贴板捕获窃取受害者的用户凭据和其他信息。近日,攻击者正利用恶意PowerPoint文档,通过网络钓鱼活动分发AgentTesla恶意软件。活动中的垃圾邮件声称与金融交易有关,附带一个PowerPoint文件作为附件。打开恶意附件后,VBA宏执行以交付AgentTesla的变种。

简况

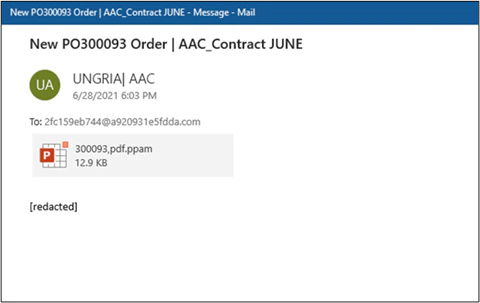

垃圾邮件中的附件是一个包含VBA代码的PowerPoint文件,伪装成金融相关主题,扩展名为“.ppam”。ppam文件是启用 PowerPoint 宏的 Open XML 加载项文件,包含添加附加功能的组件,包括额外的命令、自定义宏和用于扩展默认 PowerPoint功能的新工具。垃圾邮件如下图:

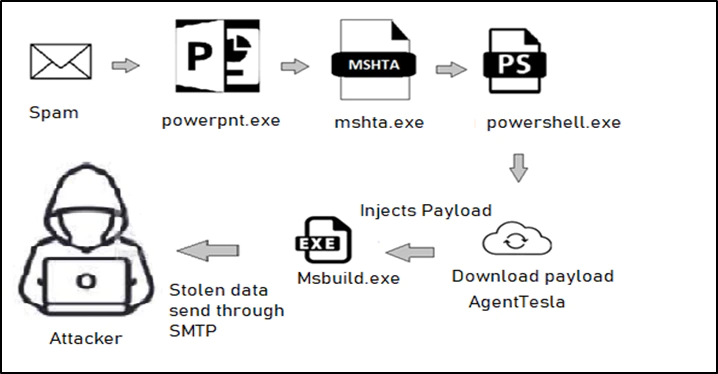

一旦受害者打开 “.ppam”文件,就会弹出一个安全通知警告,提醒用户存在宏。一旦受害者启用宏,加载项就会在用户不知情的情况下安装。下载的 PowerShell文件中有两个二进制文件。第一个文件是充当加载程序的 EXE 文件,第二个文件是一个 DLL 文件,它是 AgentTesla 的变体。 PowerShell 从命令行中提到的 URL 获取 AgentTesla 有效负载,对其进行解码,然后启动MSBuild.exe。活动的感染链和进程树如下:

感染链

进程树

总结

研究人员此次发现的钓鱼活动利用恶意PowerPoint文档分发AgentTesla恶意软件。由于PowerPoint 支持由第三方开发的“插件”来添加新功能,攻击者会滥用此功能展开攻击活动,因此用户应警惕未知来源的邮件。

失陷指标(IOC)15

这么重要的IOC情报,赶紧

登录

来看看吧~

相关链接

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/malicious-powerpoint-documents-on-the-rise/

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享