【安全周报】安恒高级安全威胁情报周报(2021.10.1~10.9)

【恶意软件威胁情报】

FontOnLake:针对东南亚地区的新恶意软件家族

研究人员发现了一个针对Linux操作系统的新型恶意软件家族,并将其命名为FontOnLake。FontOnLake包含木马程序,后门和rootkit三个组件,恶意软件仍在开发中,允许攻击者远程访问、收集凭据并充当代理服务器。利用FontOnLake的第一个已知文件于2020年5月首次上传到VirusTotal。根据其C2服务器的位置以及上传样本的国家,研究人员认为FontOnLake恶意软件的目标包含东南亚地区。

参考链接:https://ti.dbappsecurity.com.cn/info/2579

Vermilion Strike:重写的跨平台 Cobalt Strike将在全球肆虐

Cobalt Strike 是一种流行的Windows红队工具,被广泛的攻击者所使用。在撰写本文时,还没有可用于 Linux 平台Cobalt Strike 官方版本。2021 年 8 月, Intezer安全团队发现了一个全新的ELF格式 的 Cobalt Strike Beacon,并将其命名为 Vermilion Strike。该样本使用 Cobalt Strike 的 C&C 协议与 C&C 服务器通信,并且具备远程访问、上传文件、运行 Shell 命令、写入文件等功能。

参考链接:https://ti.dbappsecurity.com.cn/info/2586

TangleBot:针对美国和加拿大用户的Android窃密恶意软件

2021 年 9 月上旬,研究人员检测到一种Android恶意软件,并将其命名为“TangleBot”,该软件目前正在通过以COVID-19和电力为主题的诱饵传播,影响美国和加拿大用户。TangleBot具有全方位的监视和窃取能力,允许攻击者完全控制受感染的设备,从而监视受害者访问的网站、收集密码、来自麦克风/摄像头的音频和视频,并且可以收集受害者SMS消息和存储内容等数据。

参考链接:https://ti.dbappsecurity.com.cn/info/2580

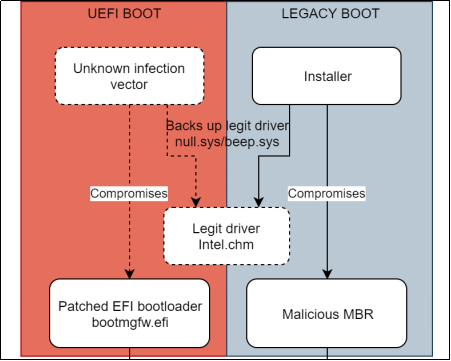

攻击者使用ESPecter bootkit进行网络间谍活动

ESPecter是一种罕见的Windows UEFI bootkit恶意软件,攻击者可以利用该软件进行网络间谍活动。ESPecter bootkit可以在目标设备上安装一个功能齐全的后门,支持丰富的命令集并包含各种自动数据泄露功能,如文件窃取、键盘记录和定期截取屏幕。

参考链接:https://ti.dbappsecurity.com.cn/info/2581

【热点事件威胁情报】

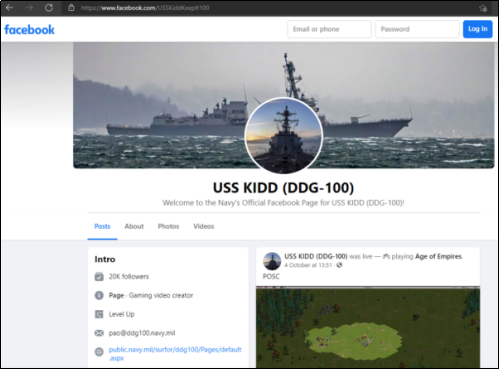

美国海军舰艇Facebook账号被黑,发起多场游戏直播

10月3日,美国海军驱逐舰基德号的Facebook官号被黑客盗用,进行了多场《帝国时代1》的游戏直播。第一场游戏直播于3日晚间开始,标题是“Hahahahaha”(哈哈哈)。第二场直播于10月4日的凌晨开始,标题为“play game”(玩游戏)。后来还进行了多场直播,标题包含“大家好”、“嘿伙计们”、“ ffffffffffff”。黑客还将“About”信息中的页面类型列表由“政府机构”更改为“游戏视频创作者”。

参考链接:https://ti.dbappsecurity.com.cn/info/2577

SolarWinds的黑客窃取了有关美国制裁政策和情报调查的数据

10月7日,调查人员表示,此前曾通过SolarWinds和微软软件入侵美国联邦机构的俄罗斯黑客,窃取了有关美国反情报调查、制裁俄罗斯个人的政策,以及美国针对COVID-19的应对策略的信息。一位白宫官员表示,美国总统拜登已发布提高联邦机构安全性的命令,包括要求多因素身份验证和对工作场所设备的更多监控。美国网络防御机构CISA的前负责人也表示,此次对攻击者目标的描述是合乎逻辑的,如果想了解政府决策的情报,有关制裁政策和反攻击响应的情报都具有很高的价值。

参考链接:https://ti.dbappsecurity.com.cn/info/2576

谷歌警告俄罗斯APT组织攻击记者、政客,并发布安全更新

10月7日,谷歌警告约1.4万名用户,称这些用户可能成为俄罗斯政府支持的APT28组织的目标。第二天,谷歌宣布了网络安全更新,将为高风险用户提供一系列新的网络安全保护功能,并计划在2021年为一万余名用户分发免费安全密钥。谷歌威胁分析小组负责人确认,APT28组织发起的网络钓鱼活动已被Gmail阻止并归类为垃圾邮件,但Google仍建议目标用户为其帐户注册高级保护计划。

参考链接:https://ti.dbappsecurity.com.cn/info/2582

LANtenna攻击:利用以太网电缆从气隙计算机中窃取数据

近日,以色列内盖夫本古里安大学的研究人员发现了一种被称为 LANtenna 的新型电磁攻击方法,该攻击使用以太网电缆作为传输天线从隔离的气隙计算机中窃取敏感数据。

虽然近期没有发生隔离网络攻击,但 Guri表示,安全公司过去曾报告过攻击隔离网络的恶意软件,例如 2020 年的 Ramsay 恶意软件。Ramsay 是一款网络间谍工具包,该工具包旨在渗透到气隙网络中以窃取文档、截取屏幕截图并破坏其他设备,这类威胁的出现提醒广大用户,气隙网络的防护方案还有待完善。

参考链接:https://ti.dbappsecurity.com.cn/info/2589

【勒索专题】

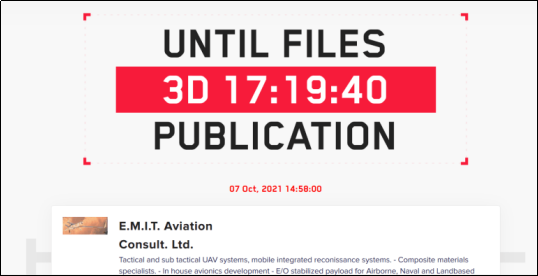

LockBit 2.0勒索软件攻击以色列国防公司

LockBit 2.0勒索软件团伙攻击了以色列航空航天和国防公司EMIT Aviation Consulting Ltd,攻击者声称已从该公司窃取了数据,并威胁称如果该公司不支付赎金,就将在暗网泄密网站上泄露这些数据。目前尚不清楚LockBit 2.0勒索软件团伙破坏公司系统的方式。

参考链接:https://ti.dbappsecurity.com.cn/info/2578

工程巨头Weir公司遭勒索软件攻击

苏格兰最大的工程公司之一Weir公司的IT系统遭到勒索软件攻击,导致其发货、制造和工程中断,造成数百万英镑的损失。Weir公司表示,目前并没有发现任何个人或其他敏感数据被泄露或加密的迹象,公司正就此事件与监管机构和相关情报部门保持联系。

参考链接:https://ti.dbappsecurity.com.cn/info/2583

美国考克斯媒体集团遭勒索软件攻击

10月8日,美国媒体集团Cox Media Group (CMG)向800多名用户发送了数据泄露通知邮件,在邮件中证实该公司在2021年6月遭到了勒索软件攻击,导致电视直播和电台广播中断。据信,这800名用户可能在此次攻击中暴露了他们的个人信息。此前,该公司曾于7月30日通过电子邮件通知了部分可能受影响的用户。

参考链接:https://ti.dbappsecurity.com.cn/info/2584

日本跨国电子公司JVCKenwood遭Conti勒索软件攻击

近日,日本跨国公司JVCKenwood遭到了Conti 勒索软件攻击,攻击者声称窃取了1.7TB的数据,并勒索700 万美元的赎金。

JVCKenwood 是一家总部位于日本的跨国电子公司,拥有 16,956 名员工,2021 年的收入为 24.5 亿美元。该公司以其 JVC、Kenwood 和 Victor 品牌而闻名,这些品牌生产汽车和家庭音频设备、医疗保健和无线电设备、专业和车载摄像头以及便携式发电站。JVCKenwood表示,其在欧洲的销售公司的服务器于9月22日遭到破坏,攻击者可能在攻击期间访问了数据。

参考链接:https://ti.dbappsecurity.com.cn/info/2588

【漏洞利用威胁情报】

Apache HTTP Server零日漏洞正在被攻击者广泛利用

2021年10月5日,Apache修复了Apache HTTP服务器中的一个路径遍历和文件泄露漏洞CVE-2021-41773,该漏洞可能允许攻击者映射文档根目录之外的URL,还可能导致CGI脚本等解释文件的来源暴露。该漏洞最近才被披露,正在被攻击者广泛利用,尽管其攻击面可能很小,但在野外利用的数量表明它是攻击者的热门目标。因此,受影响的客户应尽快升级到2.4.51。

参考链接:https://ti.dbappsecurity.com.cn/info/2574

【攻击团伙威胁情报】

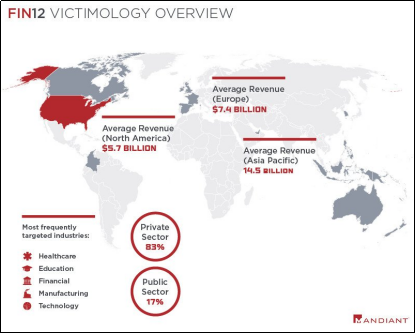

FIN12:以医疗保健行业为目标执行勒索软件攻击的多产黑客组织

10月7日,研究人员发布了一份详细介绍FIN12组织的综合报告。FIN12是一个多产的威胁组织,至少从2018年10月开始活跃,执行勒索软件攻击。该组织是 TrickBot 团伙的合作伙伴,目标是来自全球各个活动部门和地区的高收入受害者。FIN12组织的受害者有20%来自医疗保健行业,85% 的已知受害者都位于北美。

参考链接:https://ti.dbappsecurity.com.cn/info/2570

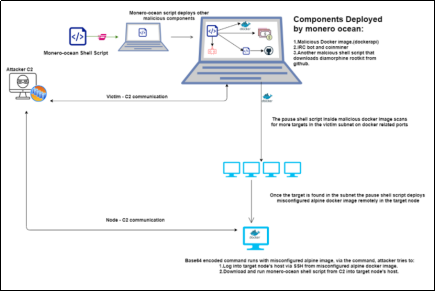

深入了解TeamTNT组织的基础设施

研究人员近日发现了一个包含目录列表的开放服务器,并以高置信度将其归因于德语的TeamTNT黑客组织。该服务器包含针对云环境的源代码、脚本、二进制文件和加密货币挖矿程序,另外,TeamTNT从 Amazon Web Services (AWS) 中窃取的的凭据也托管在服务器上。

TeamTNT 是一个高度活跃的黑客组织,正在不断发展并针对云基础设施。虽然这不是 TeamTNT 组织第一次开放,但目前尚不清楚 TeamTNT 这样操作的原因,该组织似乎并不介意公开他们的工具集,并将在 Twitter 上与安全研究人员接触,甚至提供如何利用这些工具的建议。

参考链接:https://ti.dbappsecurity.com.cn/info/2587

【高级威胁情报】

ChamelGang组织利用漏洞攻击多国实体

ChamelGang是一个新的APT组织,于今年3月首次出现,该组织利用微软Exchange Server的ProxyShell等已知漏洞,针对俄罗斯的能源和航空企业以及另外10个国家的13个受感染组织发起攻击,并使用ProxyT、BeaconLoader 和 DoorMe等恶意软件从受感染网络中窃取数据。为了逃避检测,ChamelGang将其恶意软件和网络基础设施隐藏在微软、TrendMicro、McAfee、IBM和谷歌等知名公司的合法服务之下。

参考链接:https://ti.dbappsecurity.com.cn/info/2571

Operation GhostShell:MalKamak组织针对航空航天和电信公司的攻击活动

10月6日,研究人员披露了与伊朗MalKamak组织有关的GhostShell活动。MalKamak组织自2018年以来活跃,与伊朗组织APT39有关。GhostShell攻击活动自2018年起活跃至今,主要针对中东地区,以及美国、俄罗斯和欧洲的组织,攻击的目标是航空航天和电信行业。此外,攻击者在活动使用了新的ShellClient RAT,用于窃取受害者的敏感信息。ShellClient自2018年11月开始经历了六次更新,此次活动中使用的是V4.0.1,编译日期为2021年5月22日。

参考链接:https://ti.dbappsecurity.com.cn/info/2572

Lazarus APT组织近期针对区块链金融、能源行业的攻击活动分析

Lazarus APT组织是疑似具有东北亚背景的APT团伙,该组织攻击活动最早可追溯到2007年,其早期主要针对韩国、美国等政府机构,以窃取敏感情报为目的。自2014年后,该组织开始针对全球金融机构 、虚拟货币交易所等为目标,进行以敛财为目的的攻击活动。近日,研究人员捕获多个Lazarus组织新的攻击样本,攻击目标包括区块链与石油天然气等行业,钓鱼邮件使用了zip打包Lnk后缀文件或和诱饵文件。

参考链接:https://ti.dbappsecurity.com.cn/info/2573

印度公司与Donot组织针对多哥活动家的攻击活动相关联

近期,国际特赦组织的一项新调查发现,多哥(西非国家)的活动家成为Donot组织的攻击目标,该组织使用虚假的Android应用程序针对著名的多哥人权活动家,这是该组织首次在南亚地区外使用间谍软件的攻击示例。研究人员在调查中将本次攻击所使用到的间谍软件和基础设施,与印度网络安全公司Innefu Labs关联了起来。

参考链接:https://ti.dbappsecurity.com.cn/info/2585