【安全百科】威胁情报小百科第8期:《威胁情报的对象》

干货满满的《威胁情报小百科》第8期来了,每周一点小知识。

这次我们主要浅谈下威胁情报的对象。这里说的对象可不是这个对象:

威胁情报对象包括:威胁主体和受威胁的目标。

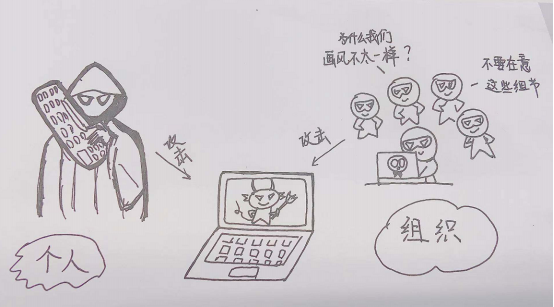

一、什么是威胁主体

威胁主体是指,出于恶意目的进行操作的实际个人、团体或组织。

就是我们面对攻击,脱口而出:

威胁主体不单单是入侵集,但随着时间的推移可能会隶属于各种入侵集、组或组织。

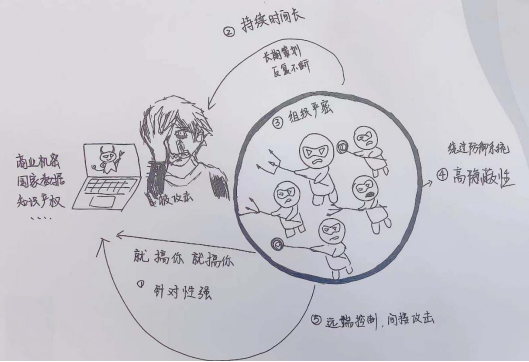

*APT组织(高级持续性威胁组织)就是一种典型威胁主体。

APT组织指长期针对特定对象发起攻击的组织。他们的攻击活动具有针对性强、组织严密、持续时间长、高隐蔽性和间接攻击的特点。通常会运用受感染的各种介质、供应链和社会工程学等多种手段实施先进的、持久的且有效的威胁和攻击。

威胁主体的记录维度:

|

威胁主体 |

威胁者或威胁组织的名称 |

|

关于威胁者或组织的名称的描述 |

|

|

威胁者或组织的类型 |

|

|

威胁者或组织的其他名称 |

|

|

首次出现时间 |

|

|

最后出现时间 |

|

|

威胁动机 |

|

|

威胁技术特点 |

以APT组织“肚脑虫(Donot)”为例,每个维度都有它的应用价值:

|

APT组织信息 |

应用价值 |

|

名称:肚脑虫(Donot) |

加入APT组织列表,全球追踪 |

|

描述:肚脑虫(Donot)组织,具有印度背景,主要针对巴基斯坦、克什米尔地区等南亚地区国家进行网络间谍活动的组织,通常以窃密敏感信息为目的。该组织具备针对Windows与Android双平台的攻击能力,其主要使用yty和EHDevel等恶意软件框架。攻击活动最早发现在2016年4月,目前仍持续活跃。国内受影响度相对较小。 |

获取APT组织的描述,便于迅速认识该组织的基本信息 |

|

类型:APT组织 |

高级持续性威胁组织,全球追踪关注 |

|

其他名称:Donot Team、APT-C-35、SectorE02、DonotTeam、Donot、肚脑虫 |

不同国家文献下描述的差别,都是指向同一个组织 |

|

首次出现时间:2016年4月 |

根据最早的发现时间,安全研究人员可以及时结合当下,关联攻击与重大事件,跟踪变种,研究入侵路径可能性、研究扩散性、传播范围,越早发现,价值越大 |

|

最后出现时间:2021年 |

根据威胁的最近活跃时间,结合早期发现的研究,可以深度分析,将情报信息与攻击团队、攻击样本相关联,研究样本变异,检测攻击目的,进行攻击预判 |

|

威胁动机:信息窃取与间谍活动 |

掌握动机可以了解对方的攻击目标,攻击意图,更针对性提前预防。 |

|

威胁技术特点:具备针对Windows与Android双平台的攻击能力,其主要使用yty和EHDevel等恶意软件框架 |

了解技术特点,不断加强安全防御 |

|

历史事件:

|

长期积累的事件整理,结合时间线分析研究,持续性了解威胁组织的行为和攻击手法,有利于提供及时可靠的威胁情报 |

*常见的APT组织可以在安恒威胁情报中心TI平台查看,包含多个APT组织的介绍和事件追踪:https://ti.dbappsecurity.com.cn/apt/list

二、什么是受威胁目标

受威胁的目标是指软件、硬件、系统、组件、固件等资产因逻辑、设计或实现中的弱点或缺陷被威胁主体所利用或造成负面影响。

也就是面对攻击,继续脱口而出:

了解攻击者利用了哪些弱点和缺陷进行攻击,有助于我们后续更好防范。

受威胁目标的记录维度,以猎影实验室发现的0day漏洞为例:

|

目标名称: |

最新版Windows10系统的内核提权漏洞 |

|

目标类型: |

该漏洞属于WindowsDirectComposition组件范畴 |

|

目标描述: |

该漏洞是一个由dwmcore.dll模块中CinteractionTrackerBindingManager对象引用计数不平衡引发的UAF漏洞。在具体的触发逻辑上和CVE-2021-26900漏洞存在一些相似之处。该漏洞只影响Windows 10,不影响Windows 8.1及以下系统。 |

|

目标引用信息:如CVE ID、CNNVD ID等 |

CVE-2021-33739 |

详细记录受影响目标信息,更好归类资产安全问题,便于即时记录,跟踪,复盘和后续有针对性预防。

本次我们了解的威胁对象包括威胁主体和受威胁目标,简单来说就是“是谁”和“在搞什么东西”,下节课我们讲解攻击方法,深度探讨“怎么搞”。我们下期见!

全部小百科点击图片查看: