【安全资讯】MirrorBlast:TA505组织针对金融公司展开的恶意活动

引言

MirrorBlast是一项针对金融组织的活动,当前的攻击活动始于9月初,影响加拿大、美国、香港、欧洲等地区。MirrorBlast恶意活动与TA505组织的攻击活动具有相似的攻击链、GetandGo 功能、最终有效载荷以及域名模式,因此研究人员将该活动归因于TA505组织。TA505据悉位于俄罗斯,至少自 2014 年以来一直活跃,该组织的攻击活动具有财务动机。

简况

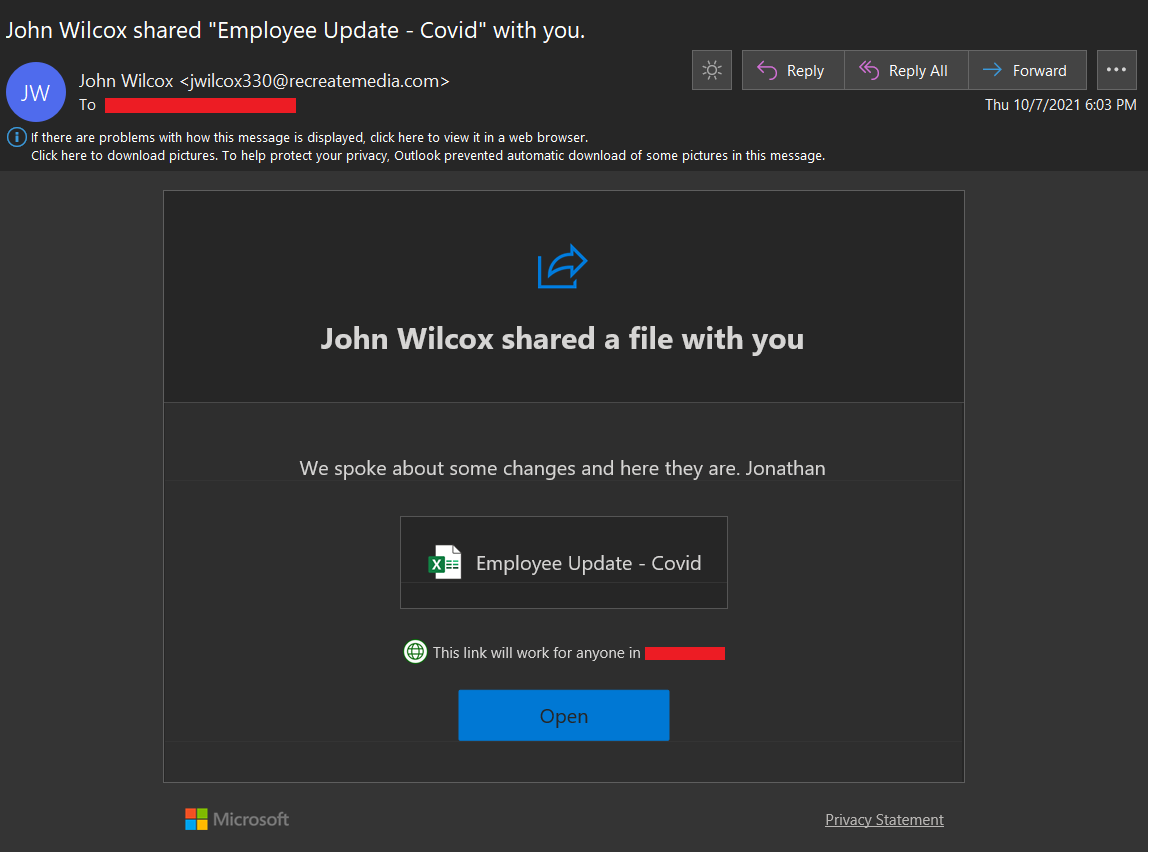

9 月,研究人员观察到一个以附件形式发送 Excel 文档的恶意垃圾邮件活动。该活动针对来自加拿大、美国、香港、欧洲等地的多个行业。攻击链从电子邮件附件文档开始,随后改变为使用SharePoint和OneDrive诱饵的谷歌feedproxy URL,这构成了文件共享请求。这些url会引向被攻击者用来逃避检测的SharePoint或虚假的OneDrive站点,以及有助于规避沙箱的登录要求(SharePoint)。带有 SharePoint 诱饵主题的网络钓鱼电子邮件如下图:

Excel 文档使用极其轻量级的宏代码进行了武器化。由于与 ActiveX 对象的兼容性原因(ActiveX 控件兼容性),宏代码只能在 32 位版本的Office上执行。宏代码通过检查以下查询是否为真来执行反沙箱:

- 计算机名为用户域。

- 用户名为admin或administrator。

研究人员观察了文档的不同变体,在第一个变体中没有任何反沙箱,宏代码隐藏在语言和代码文档信息属性后,后来移到工作表单元格中。此外,代码添加了一个混淆层。该命令通过来自 ScriptControl ActiveX 对象 ( ScriptControl Methods )的AddCode方法执行 JScript 。这将产生msiexec.exe进程,该进程负责下载和安装 MSI 包。msiexec.exe的进程不作为EXCEL.EXE的直接子进程执行,有助于规避沙箱。

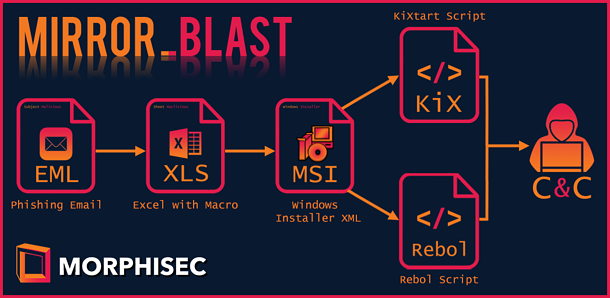

MSI安装程序的两种变体包括KiXtart和REBOL。这两个变体都是使用Windows Installer XML Toolset (WiX)版本3.11.0.1528生成的;一旦执行,它们就会将两个文件放入ProgramData中的随机目录中。其中一种是合法的软件语言解释器可执行文件(KiXtart或REBOL),另一种是恶意脚本。

MirrorBlast的攻击链如下图:

研究人员将攻击活动归因于TA505组织,原因如下:

- 感染链由电子邮件 -> XLS -> MSI(Rebol/KiXtart 加载程序)组成。MSI 组件与TA505 的 Get2 (GetandGo) 加载程序非常相似;

- 使用 SharePoint/OneDrive 诱饵主题。

- 使用cdn*dl*fileshare、*onedrive*或*dropbox*作为域名的一部分。

- 详细信息窗格中的 MD5 与 Excel 文档的 MD5 不匹配。在与TA505相关的攻击中发现了这个特定的哈希值。

- 下一阶段的 Rebol 脚本会部署与TA505相关联的 FlawedGrace RAT

总结

TA505是目前活跃的以经济为动机的威胁组织之一,MirrorBlast攻击活动在VirusTotal中具有非常低的检测能力,这表明大多数团队目前都已将重点放在规避检测的解决方案上。金融组织历来是威胁行为者最针对的目标之一,这是由于金融部门持有大量客户数据,以及支付大笔资金,因此金融组织必须始终保持警惕,以应对威胁组织的攻击。