【安全资讯】Lazarus组织“AppleJeus Operation”新样本分析

引言

研究人员分析了与Lazarus组织相关的新样本。虽然一些细节发生了变化,但当前样本中使用的方法看起来与该组织发起的“AppleJeus”攻击活动的攻击方式非常相似,都使用合法的加密交易应用程序,并且都有一个二级程序,即恶意软件组件。

简况

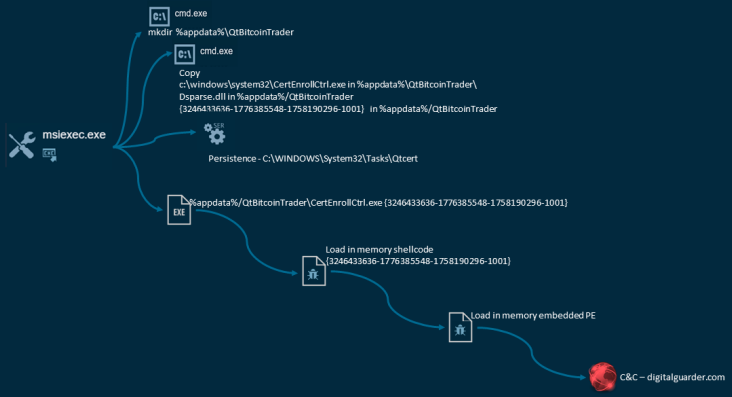

此次样本与Lazarus组织发起的“AppleJeus”攻击活动之间有很多相似之处。样本与之前的活动之间的差异是创建了外部例程以替换一些代码块。Lazarus组织发布了合法加密交易应用程序“QtBitcoinTrader”的木马化版本,与之前的操作不同,感染的各个阶段都位于MSI包中。MSI包嵌入了恶意库、shellcode,并且在Virustotal上的检测率非常低。此外,安装程序将其内容放入目录“%appdata%/QtBitcoinTrader”后,将名为“CertEnrollCtrl.exe”的合法可执行文件作为任务复制到同一目录中。样本的工作方式如下图:

恶意库“dsparse.dll”是利用“DLL Side-Loading”技术加载的,实际上由进程“CertEnrollCtrl.exe”加载。合法库“dsparse.dll”实现了活动目录服务的 API。该库的目的是将运行嵌入式可执行文件的 shellcode 加载到内存中,作为最终的后门。在main函数中,两个参数被传递,即文件名执行和有效负载文件名。有效负载是用xor算法加密的。最后,负载在一个新线程中执行。加密的有效负载在VirusTotal上的检测值为0。被解密的有效载荷中包含PE。之后,PE被解析并加载到内存中。即使PE被嵌入到有效负载中,也会检查PE头签名。最后,调用入口点执行嵌入式PE。最终有效载荷,即由shellcode运行的嵌入式PE,是最终的后门文件。

- 后门具有完善的功能,具有以下特点:

- 从C2下载文件,并存储在系统中

- 将本地文件上传到C2

- 执行shell命令,返回output/errors

- 将文件名作为新进程运行

- 在内存中运行PE

- 在PID选择的另一个进程中注入PE

总结

Lazarus APT组织是疑似由朝鲜政府资助的APT团伙,攻击活动最早可追溯到2007年,早期主要针对韩国、美国等政府机构,以窃取敏感情报为目的。2018年,研究人员首次披露了其名为AppleJeus的攻击行动。此次发现的样本与AppleJeus攻击行动高度相似,这表明Lazarus组织仍在继续发起AppleJeus攻击活动。Lazarus团伙长期活跃,且武器库十分强大,需要高度警惕。