【安全资讯】Lyceum组织使用恶意软件新变体发起攻击

引言

Lyceum组织又名Hexane,于2019 年首次被曝光,该组织曾使用各种PowerShell脚本和一种名为“DanBot”的远程管理工具,对中东地区的能源和电信部门发起有针对性的攻击活动。Lyceum组织疑似与APT34组织存在联系,多年来不断发展其武器库,使用的工具从.NET恶意软件改变为使用C++编写的新版本恶意软件。这些新的恶意软件分成两种不同的变体,分别被命名为“James”和“Kevin”。

简况

与DanBot工具一样,“James”和“Kevin”两种变体都支持通过 DNS 或 HTTP 隧道传输的类似自定义 C&C 协议。“Kevin”变体的第一个样本可以追溯到2020年6月,大多数样本都带有一个表示内部版本“v1.0.2”的字符串。2020年12月,来自该变体的新一批样本出现,现携带版本“v2.1.0.2”。研究人员认为这个变体引入了通信协议的变化,并且除了研究人员检测到的一个32位的样本外,大多数样本都是64位。

除了“Kevin”变体及其衍生版本,研究人员观察到了另一个基于c++的植入程序,基于其样本中使用的PDB路径,研究人员将其称之为“James”。“James”变体在命令行中只接受一个参数,并且它的所有样本都是32位的。此外,它的DNS查询是通过使用DnsQuery_A() API来执行的,而不执行' nslookup '实用程序的子进程。

研究人员观察了攻击者在受感染环境中使用的一些命令,以及为窃取用户凭据而采取的行动。其中包括使用旨在窃取浏览器中存储的凭据的 PowerShell 脚本以及部署在某些目标机器上的自定义键盘记录器。在成功感染病毒后,攻击者可以发送并执行命令来收集有关系统或网络的更多信息。首先,' whoami ', 'cmdkey'和' net localgroup '等命令可以识别登录的用户,存储的凭据,还可以列出安装在受感染机器上的正在运行的进程和程序。为了获得用户凭证的访问权,攻击者会释放额外的工具,比如一个基于mimikatz的可执行程序,或者一个类似的PowerShell脚本,这些工具都旨在从谷歌Chrome中窃取密码。

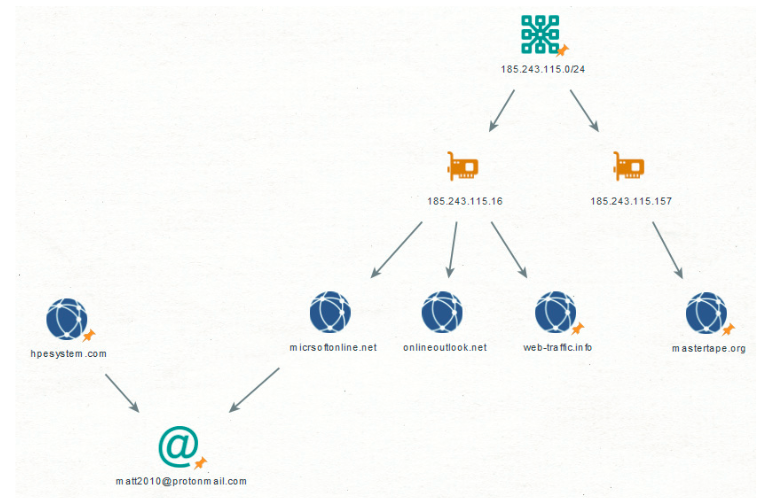

在这次攻击中使用的域名试图冒充已知的服务,包括关键字,如“windows”,“cloud”或“cdn”,以显示合法,一些旧域名的WHOIS记录显示,域名是用ProtonMail邮箱地址和化名注册的,比如“Paul Lava”或“Matt Lava”。虽然大多数相关域名都遵循相同的命名模式,但最近一个域名伪装成南非开普敦大学:uctpostgraduate[.]com。然而,在调查过程中,研究人员没有发现Lyceum针对南非实体的证据。C2服务器之间的连接如下图:

此外,Lyceum组织与APT34(又名OilRig)具有明显的相似之处。这两个组织都有相似的地缘政治目标,并且以及使用 DNS 或虚假网站将 C&C 数据作为 TTP 传输通道。2018-2019年,Lyceum组织的诱饵文件与DNSpionage使用的诱饵文件之间也存在明显的相似之处,而DNSpionage也与APT34组织有关。研究人员以中等置信度评估,Lyceum组织与DNSpionage活动存在联系。

总结

研究表明,Lyceum组织仍在活跃地进行活动。在2019年被曝光后,该组织不得不进行重组,随后试图在目标网络上获得立足点。研究人员认为,Lyceum组织将使用更新的恶意软件和ttp,继续在中东进行间谍和反间谍活动。