【安全资讯】Kimsuky组织近期攻击活动分析

引言

Kimsuky APT组织据悉是具有国家背景的先进网络间谍组织,一直针对韩国、俄罗斯等政府机构开展网络威胁间谍活动,窃取高价值情报。近期,研究人员监测到KimsukyAPT组织使用KGH间谍组件、PDF漏洞以及针对韩国新闻工作者的攻击活动。

简况

利用KGH间谍组件攻击

攻击者将KGH间谍木马伪装成“安全组件扩展安装程序”,运行之后将会弹出消息框提示“扩展已添加到Whale浏览器”,Whale浏览器是韩国Naver公司开发的免费网页浏览器,在韩国有一定的市场占有率。实际运行完之后将会安装KGH间谍组件,最终主机被攻击者远程控制。

wed.bat文件的执行流程如下:

- 将%Temp%\dwr.db移动到C:\Windows\System32\winfix.dll;

- 在服务注册表里添加上面服务名称与服务参数键值“ServiceDll”,路径为C:\Windows\System32\winfix.dll;

- 在服务注册表里添加服务描述信息“Windows Management Instrumentation Framework”;

- 创建指定名称的服务项;

- 创建注册表项HKLM\SOFTWARE\Microsoft\.NETNData,sign,值为上面的服务名称,作为感染标记;

- 启动服务;

- 删除bat文件;

经过上述安装流程后,模块 winfix.dll 以服务方式运行,执行后首先在 DllMain 函数中检查宿主进程是否是 svchost,如果不是将会退出流程。接着 ServiceMain 函数启动后,同样会检查感染标记,如果无感染标记将不会进入主流程。加载的模块被命名为“KGH_Backdoor.dll”,得到执行后在 DllMain 函数中首先收集主机信息,包括 UserName、ComputerName、系统平台,样本随后将使用 ComputerName 作为主机 ID。

以个人经历模板为诱饵进行攻击

攻击者疑似以招聘名义向目标发送个人经历文档,文档仅为固定模板格式,本身并不包含实际有效内容,利用模板注入技术,使用多阶段载荷进行攻击。所加载的模板携带了恶意宏,利用 powershell 从远程服务器下载执行脚本,体现了Kimsuky 多阶段载荷的特点。

利用PDF漏洞攻击

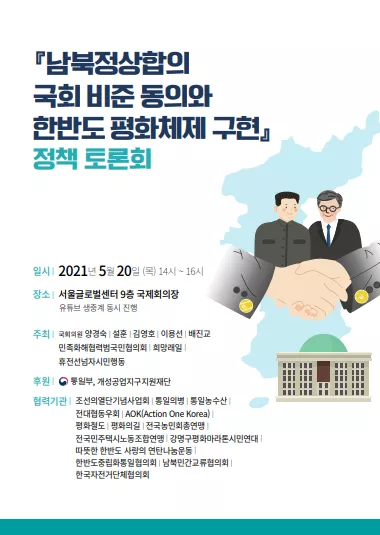

Kimsuky以朝韩政府相关话题为诱饵,使用携带PDF漏洞的文档对特定单位进行攻击,当用户通过未更新的AdobeAcrobat程序打开PDF文档触发漏洞后,将安装间谍模块。携带漏洞的PDF文档如下:

PDF 文档内容以相关政府话题为诱饵,携带有 JavaScript 流数据。PDF 文档得到执行后,创建存储在对象缓存中的数据 ESObject,再删除对数据ESObject 对象的引用,但其地址仍在对象缓存中。之后访问对象缓存中已经释放的数据 ESObject 对象,最终触发 UAF 漏洞执行Shellcode,与网络上公开的 CVE-2020-9715 漏洞概念验证代码高度相似。

冒充韩国KISA对新闻工作者进行攻击

Kimsuky冒充KISA(韩国互联网安全局)员工向韩国媒体“朝鲜日报”新闻工作者李光白定向投递钓鱼邮件,同样使用多阶段载荷进行攻击。攻击者以“210813_业务联系(网络安全)”为主题向目标投递钓鱼邮件,冒充的KISA 员工身份容易让目标降低警惕,而邮件中仅包含一个 word 文档附件,并没有其他正文内容。

总结

Kimsuky APT 组织近期一直保持活跃状态,积极进行相关情报搜集工作,其攻击活动呈现多阶段载荷、基础设施高复杂度等特点。Kimsuky 一直在持续开发新的工具以及旧工具的变种,且近期使用多种漏洞针对特定机构进行定向攻击,使用社会工程学方案是 Kimsuky 惯用的攻击手法之一,在整个攻击过程中攻击者使用了多种手段进行反虚拟机、反沙箱、反调试等进行分析对抗。