【安全资讯】BITTER APT组织近期针对军工行业的攻击活动

引言

BITTER组织是疑似具有南亚背景的APT组织,长期针对东亚,南亚等地区进行攻击活动,主要针对政府、军工业、电力、核能等单位进行定向攻击,窃取敏感资料。研究人员捕获了数百个蔓灵花(BITTER)组织在2021年2月到9月的攻击样本。在攻击活动中,攻击者主要以军事、能源、财务等为主题,通过向受害者发送钓鱼邮件,诱使受害者打开包含恶意CHM或RTF的RAR压缩包附件,执行内置的恶意脚本,释放其常用的.NET远控程序。

简况

部分样本信息如下:

|

文件名 |

MD5 |

样本类型 |

C2 |

|

下XXXXX程.doc/supply enquiry.doc |

72951851eb3f1601be564a60a60a7b22 |

RTF |

axopcustomersvc[.]com |

|

20210408.rar |

d91b888205ac1ca80c40426b9f5a6105 |

CHM |

youxiangxiezhu[.]com |

|

Invoice.rar |

160610cd728a06b86cf5ac08b62c62a3 |

||

|

XXXX通知.rar |

ab602191e08ea8b9b18b40728252048a |

nesiallservice[.]net |

|

|

20210621.rar |

7abf5b34b8ec15aaecbddec4ae452ca2 |

||

|

supply enquiry.rar |

ad5c4ce77a40e9f90b622e1a7afd359f |

||

|

Radiometric calibration.rar |

df606c271baa78540f0557f2a0fa4d63 |

||

|

Tender_enquiry.rar |

c816c73f9da083ece3e901694675fb75 |

||

|

下XXXXX程_20210616.rar |

9d8d2f6de547dc92137b5194c55e9a3c |

||

|

下XXXXX程.zip |

056ca31a3a93b1776622ec1b08b33b29 |

||

|

Salient point on ATGM System.rar |

4f755deb15db00f52755760ae4d907aa |

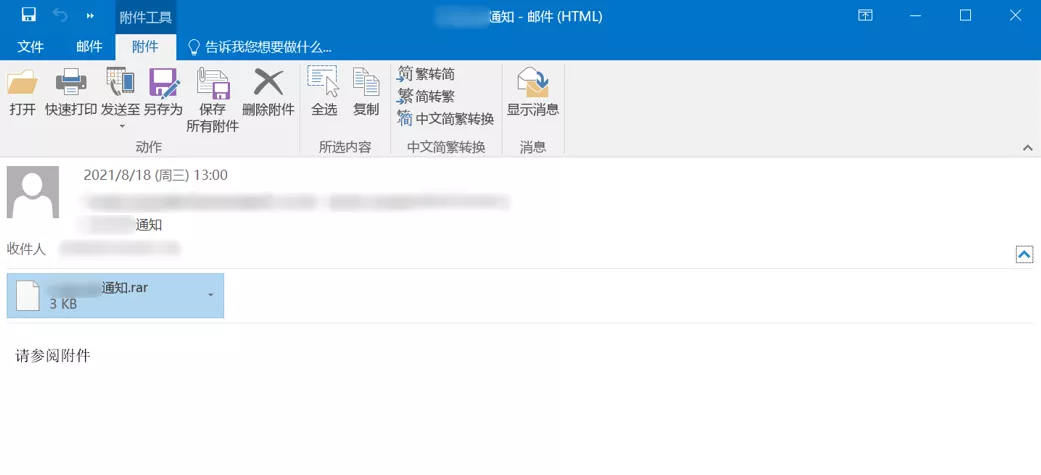

CHM样本第一阶段的攻击通过邮件展开,包含恶意CHM的RAR压缩包的钓鱼邮件如下:

此次捕获的样本大多为包含CHM恶意文件的RAR压缩包,启动CHM后会执行内置的恶意脚本。该脚本会创建名为AdobeUpdater的任务计划,运行间隔周期为15分钟,从远程服务器下载msi并执行。msi执行后释放文件C:\intel\logs\msheader2.exe,该文件为Bitter组织常用的.net远控程序。msheader2.exe运行后首先进行初始化操作,其功能包括磁盘信息获取、文件传输、执行shell命令等。初始化完成后,便开始连接C2 45.11[.]19.170:80,与之进行通信。连接成功后读取C2 指令。之后,通过异步回调函数执行相应远控功能。

RTF样本利用CVE-2018-0798漏洞执行shellcode,创建任务计划,下载msi文件执行。

此次攻击活动手法与BITTER组织“Operation Magichm”攻击活动类似。即通过邮件投递包含恶意CHM文件的RAR压缩包,执行CHM文件内置的恶意脚本,从远程服务器下载后续恶意程序执行。两次攻击活动的CHM恶意脚本大体一致。攻击活动所使用的.NET远控程序,与之前公开披露的BITTER .NET远控功能完全一致,C2均为45.11[.]19.170。此次捕获的RTF样本与之前披露的BITTER组织使用的RTF文件类似。因此研究人员将发现的样本归因于BITTER APT组织。

总结

BITTER APT组织是一个长期活跃的境外网络攻击组织,且长期针对东亚地区开展攻击活动。就BITTER此次攻击活动来看,时间跨度大,投递的钓鱼邮件数量多,说明BITTER APT组织对企业进行着频繁的试探和攻击。