【安全资讯】JSOUTPROX RAT以印度银行和金融公司为目标

引言

JSOutProx 是一种基于 JScript 的模块化 RAT,于2019年首次被发现,以 .hta 文件的形式提供给用户,并首先由 mshta.exe 进程执行。研究人员发现了攻击者使用JSOutProx恶意软件,针对印度银行业和金融行业展开的攻击活动。

简况

JSOutProx RAT最初通过带有金融交易相关名称的“.hta”压缩附件的鱼叉式网络钓鱼电子邮件传播。钓鱼电子邮件会发送给印度小型金融银行员工。研究人员认为,攻击者通过窃取受害者的电子邮件联系方式,发现了更多可攻击的目标。在2021 年 1 月到 2021 年 6 月的多个活动中,攻击者在一天内向数百个目标发送电子邮件。有些时候,具有不同附件名称的各种电子邮件被发送给单个目标,以增加用户下载和打开附件文件的机会。

JSOutProx RAT分两个阶段交付,第一阶段 RAT 是一个 .hta 文件,由 mshta.exe 进程执行。它可以在注册表和启动中创建条目、创建或终止进程、执行文件操作、下载插件等,也可以通过“ScreenPShell”命令在目标机器中使用PowerShell脚本生成操作,如下图:

以下是支持的基本插件及其功能:

- InfoPlugin:收集受害者机器信息并将其发送到 C2。

- 文件插件:执行所有文件系统操作。

- ProcessPlugin:收集进程信息,创建或终止进程。

- ScreenPShellPlugin:使用PowerShell脚本执行鼠标和键盘操作。

- ShellPlugin:“ShellExecute”选项使用Shell. Application中的ShellExecute方法。如果用户具有管理员权限,则调用 ShellExecute 方法。如果该命令失败,则会尝试从注册表中禁用 Windows Defender 的 AntiSPyware。如果用户不是管理员,它会使用“runas”标志尝试更高权限的 ShellExecute。

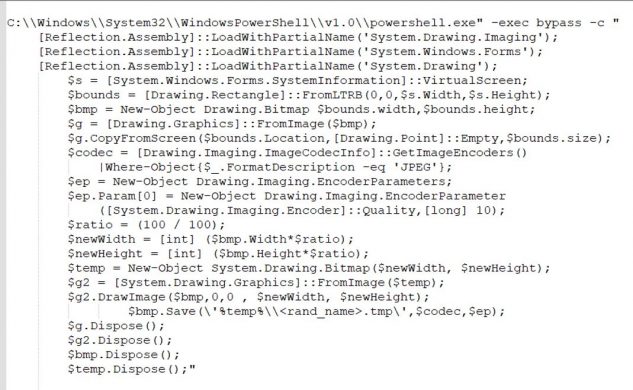

恶意软件被执行后会与 C2 通信,C2首先响应一个 PowerShell 脚本以捕获屏幕截图并将其保存在临时目录中。据悉,攻击者在针对英国银行的攻击中使用了相同的 PowerShell 脚本。PowerShell 脚本如下图:

第二阶段 RAT 在启动时作为“.js”文件或作为 %temp% 文件夹中的“.tmp”文件被释放,并使用 wscript.exe 执行。它还具有与第一阶段样本不同的 C2。在第二阶段,RAT 最终释放了一个基于 C++ 的 Netwire RAT。

第二阶段支持的附加插件如下:

- ActivityPlugin:使 RAT 处于在线或离线状态。

- CensorMiniPlugin:通过修改注册表项“Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyEnable”启用/禁用用户计算机上的代理设置

- 管理控制台插件

- 审查插件

- ClipboardPlugin:复制剪贴板数据并发送给C2。

- DnsPlugin:在 C:\Windows\System32\drivers\etc\hosts 中添加或修改新路径。

- LibraryPlugin:将机器上安装的 dotnet 版本列表发送到 C2。

- OutlookPlugin:访问 Outlook 帐户详细信息和联系人列表。

- PriviledgePlugin:“UAC”选项允许通过将 EnableLUA 和 ConsentPromptBehaviorAdmin 键的值设置为 0 来写入注册表位置“SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\”。“elevateScript”选项使用 wscript.exe 和批处理模式选项执行脚本。

- 提示插件

- ProxyPlugin:在 C:\Windows\System32\drivers\etc\hosts 中添加或修改新路径。

- ShortcutPlugin:为给定的可执行文件创建一个快捷方式文件。

- 恢复插件

- TokensPlugin:窃取从 SymantecVIP 应用程序收到的 OTP。

总结

研究人员通过分析证明,此次攻击是对印度 BFSI 公司的针对性攻击。攻击者使用 JavaScript、Jscript 或基于 Java 的恶意软件,不断发明新方法,使用不同的混淆技术绕过静态检测。研究人员预计,未来还会有更多此类攻击,因此建议金融行业从业人员对此类攻击活动保持警惕。