【安全周报】安恒高级安全威胁情报周报(2021.10.16~10.22)

【恶意软件威胁情报】

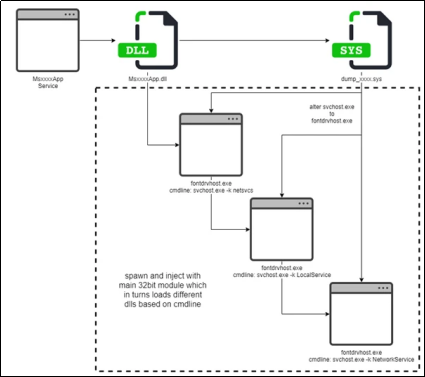

PurpleFox武器库新增FoxSocket新后门

2021 年 9 月,研究人员调查了运营PurpleFox工具包的攻击者的可疑活动,发现攻击者在其更新的武器库中增加了一个附加漏洞 (CVE-2021-1732) 并且优化了 rootkit 功能。研究人员还在入侵过程中发现了一个用 .NET 编写的新后门,并将其称之为 FoxSocket,该后门利用 WebSockets 与其命令和控制服务器进行通信。研究人员认为,FoxSocket目前针对的是中东地区的用户。

参考链接:https://ti.dbappsecurity.com.cn/info/2650

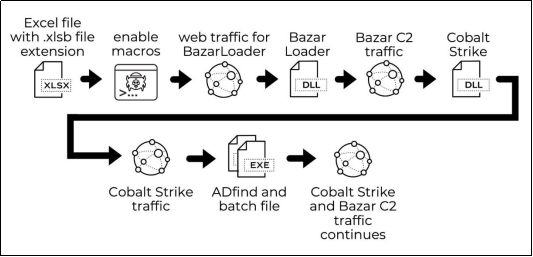

BazarLoader恶意软件通过多种方式进行传播

BazarLoader是一种基于windows的恶意软件,可以通过包括电子邮件在内的各种方式传播。攻击者可以利用后门访问来确定主机是否属于Active Directory(AD)环境的一部分。如果属于AD环境,犯罪分子就会部署CobaltStrike,并进行侦察以绘制网络地图。如果侦查的结果显示,当前访问的环境是一个高价值的目标,攻击者就会尝试横向移动,部署勒索软件,包括Conti或Ryuk。

参考链接:https://ti.dbappsecurity.com.cn/info/2654

【热点事件威胁情报】

东京奥运会期间遭遇约4.5亿次网络攻击

10月21日,东京奥运会和残奥会的电信服务合作伙伴NTT Corporation表示,在奥运会举办期间,相关基础设施共遭遇约4.5亿次网络攻击,但所有攻击都被成功阻止,因此未对奥运会造成干扰。

奥运会一直是攻击者针对的目标,伦敦奥运会期间,仅官方网站就受到了约2亿次攻击,所有相关机构共受到23亿次攻击。平昌冬奥会期间,约有6亿起网络攻击,俄罗斯黑客在平昌奥运会开幕式期间部署了OlympicDestroyer恶意软件并损坏了网络服务器。尽管有多次攻击尝试,但NTT通过情报收集、模拟攻击演练等多种努力实现了奥运会的稳定运营。

参考链接:https://ti.dbappsecurity.com.cn/info/2658

REvil勒索团伙服务器遭入侵,再次关闭运营

REvil组织是一个勒索软件即服务(RaaS)组织,近年来发起一系列网络攻击,包括对Kaseya、宏碁、JBS、广达电脑等公司的攻击。7月13日,该组织在针对 Kaseya 服务器发起大规模勒索软件攻击后关闭了其网络基础设施。随后于9月7日卷土重来。而近日,由于Tor支付站点和用于泄露数据的网站遭到入侵,该组织似乎又一次关闭了运营。

目前尚不清楚此次REvil服务器入侵事件的幕后黑手。勒索软件团体以新的名称发展、分裂或重组的情况并不少见,REvil组织此次关闭运营也并不意味着永远消失,该组织很可能很快就以新的名称回归,继续发起勒索软件攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/2632

美国Sinclair媒体公司遭到攻击,导致部分电视广播中断

10月17日,Sinclair广播集团旗下位于美国各地的频道出现了故障,公司称其为技术问题,但消息人士表示,故障是勒索软件攻击造成的。攻击发生在凌晨,导致其内部网络、电子邮件系统、电话系统和广播系统中断。来自观众和电视频道的大量推文表示,由于此次攻击,许多频道无法正常播放早间节目、新闻片段和NFL比赛。

参考链接:https://ti.dbappsecurity.com.cn/info/2635

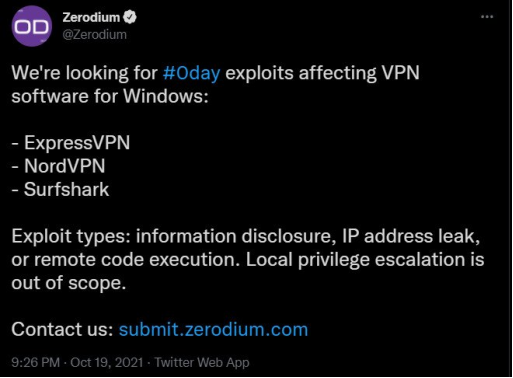

漏洞军火商Zerodium正在寻求Windows VPN客户端零日漏洞

10月19日,漏洞军火商Zerodium表示正在寻求针对市场上三个流行的虚拟专用网络(VPN)服务提供商的零日漏洞。Zerodium寻求的目标的是影响Windows客户端NordVPN、ExpressVPN和SurfShark VPN服务的漏洞。这几家公司共同服务着数百万用户,管理着分布在数十个国家的 11,000 多台服务器。据报道,NordVPN和ExpressVPN曾声称在全球拥有至少1700万用户。

参考链接:https://ti.dbappsecurity.com.cn/info/2656

【金融行业威胁情报】

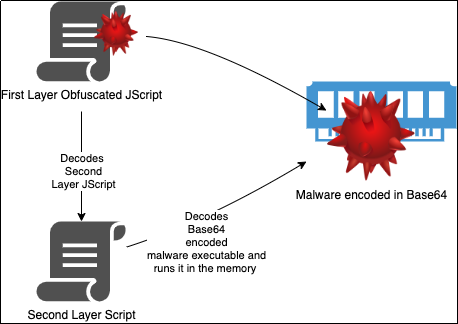

JSOUTPROX RAT以印度银行和金融公司为目标

JSOutProx 是一种基于 JScript 的模块化 RAT,于2019年首次被发现,以 .hta 文件的形式提供给用户,并首先由 mshta.exe 进程执行。研究人员发现了攻击者使用JSOutProx恶意软件,针对印度银行业和金融行业展开的攻击活动。攻击者使用 JavaScript、Jscript 或基于 Java 的恶意软件,不断发明新方法,使用不同的混淆技术绕过静态检测。研究人员预计,未来还会有更多此类攻击,因此建议金融行业从业人员对此类攻击活动保持警惕。

参考链接:https://ti.dbappsecurity.com.cn/info/2657

Operation EICAR(EICAR Group):针对证券金融行业的定向攻击活动

研究人员发现一个专门针对金融、证券、软件、游戏等行业进行攻击的APT组织,该团伙的主要目的为敛财和发起供应链攻击,盗用了大量的证券服务和软件公司的白证书,样本较为轻量化,外加带有窃取而来的白签名,免杀效果极好,较难发现。该团伙最晚于2019年末开始活跃,具有很强的渗透能力,代码能力较弱,研究人员将该团伙命名为EICAR Group。

参考链接:https://ti.dbappsecurity.com.cn/info/2633

【通信行业威胁情报】

LightBasin黑客组织针对全球电信公司展开攻击活动

LightBasin又名UNC1945,自2016年以来开始活跃,一直在攻击世界各地的移动电信系统。自2019年以来,该组织入侵了十几家电信公司,在受害者系统部署SLAPSTICK、PingPong等恶意软件。鉴于电信公司内部可能包含重要的情报价值,保护电信基础设施至关重要。

参考链接:https://ti.dbappsecurity.com.cn/info/2648

【勒索专题】

美国发布防范BlackMatter勒索软件攻击的联合警报

10月18日,网络安全和基础设施安全局 (CISA)、联邦调查局 (FBI) 和国家安全局 (NSA)发布联合警报,提供了BlackMatter勒索软件的TTP信息,并分享了应对勒索软件威胁的缓解措施。

参考链接:https://ti.dbappsecurity.com.cn/info/2645

小型勒索团伙运营方式揭秘:重用泄露源码和构建器发起勒索软件攻击

大型勒索软件运营商每年都通过恶意活动赚取数百万美元的不义之财,而勒索到的大部分赎金随后将被用于构建和维护勒索团伙的网络工具库,这使得成功的网络犯罪团伙的武器越来越先进。对于小型勒索软件运营商而言,他们没有创建自己的破坏性恶意软件的技能,也没有购买所需产品的财务实力,无法建立同样有效的攻击链。与大型勒索团伙相比,他们获得非法利润的机会要少得多。研究人员分析了小型勒索软件的运营方式,发现有许多小型的威胁组织,通过寻找泄漏的恶意软件源代码和构建器并进行再利用,发起勒索软件攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/2653

研究人员发布BlackByte勒索软件解密器

BlackByte是一种独特的勒索软件,使用原始密钥和高级加密标准 (AES) 来加密受害者的文件,这意味着拥有原始密钥的任何人都能够解密数据。10月15日,安全研究公司发布了BlackByte勒索软件的分析报告,并发布了针对该软件的免费解密器,受害者可以通过解密器免费恢复他们的文件。

参考链接:https://ti.dbappsecurity.com.cn/info/2655

使用双重勒索策略的AtomSilo勒索软件

AtomSilo是一种新发现的勒索软件,于 2021 年 9 月左右出现。AtomSilo勒索软件使用双重勒索策略,除了加密文件勒索赎金外,还会威胁称要公开发布从受害者系统窃取的数据。AtomSilo第一次在数据泄露网站上发布的受害者数据来自一家巴西制药公司。AtomSilo 发布了大约 900 GB 的数据。

参考链接:https://ti.dbappsecurity.com.cn/info/2637

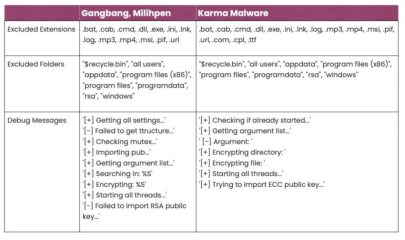

快速迭代的Karma勒索软件

Karma是一种相对较新的勒索软件,于2021年6月首次被发现,与JSWorm恶意软件及其相关勒索软件家族(包括 NEMTY、Neflim 和 GangBang)存在相似之处。Karma组织开发迅速,经常在同一天构建多个版本的变体,针对不同行业的众多组织发起攻击。Karma 家族在最近几个月的快速迭代表明攻击者正在积极开发,并很可能在未来发起更广泛的攻击活动。

参考链接:https://ti.dbappsecurity.com.cn/info/2642

【攻击团伙威胁情报】

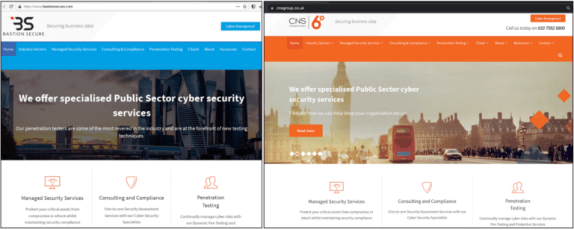

FIN7组织伪装成安全公司,意图招募员工发起勒索攻击

FIN7组织又名“Carbanak”,于2015年首次出现,是一个以经济收益为动机的威胁组织。研究人员发现,FIN7 黑客组织创建并运营了一家名为“Bastion Secure”的网络安全公司,招募不知情的 IT 专家,试图加入高利润的勒索软件领域。

参考链接:https://ti.dbappsecurity.com.cn/info/2659

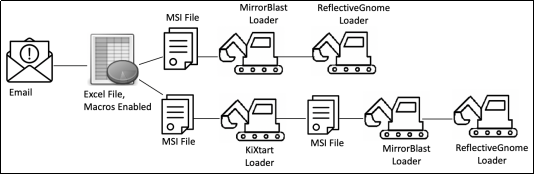

TA505组织通过大规模电子邮件活动传播FlawedGrace新变体

TA505是一个出于经济动机的威胁组织,至少自 2014 年以来一直活跃,武器库包含Dridex 银行木马、FlawedAmmyy、FlawedGrace、Neutrino僵尸网络和 Locky 勒索软件。2021年9月初,TA505组织发起了大规模电子邮件攻击活动,传播 FlawedGrace新变种。最初活动的数量相对较小,每次发送数千封电子邮件,并传播恶意的 Excel 附件。9 月下旬和 2021 年 10 月上旬,TA505开始向更多行业发送数万封电子邮件,攻击范围从北美地区扩展到了德国和奥地利。

参考链接:https://ti.dbappsecurity.com.cn/info/2649

疑似亲巴基斯坦的攻击者,针对阿富汗和印度实体进行攻击活动

疑似亲巴基斯坦的攻击者,针对阿富汗和印度实体进行攻击活动研究人员观察到了针对阿富汗和印度的攻击活动。攻击者使用政治和政府为主题的恶意域,利用恶意 RTF 文件向受害者提供各种商品恶意软件。该活动分为侦察阶段和攻击阶段,攻击者在初始侦察阶段使用自定义文件枚举器和感染器,在攻击阶段部署dcRAT 和 QuasarRAT等恶意软件。攻击者注册了多个具有政治和政府主题的域,部分域还包含与阿富汗实体相关的主题。研究人员以高置信度评估,此次恶意活动由一个ID为“AR Bunse”的攻击者发起,这名攻击者伪装成一个巴基斯坦 IT 公司的所有者,进行恶意软件活动。

参考链接:https://ti.dbappsecurity.com.cn/info/2651

【恶意活动威胁情报】

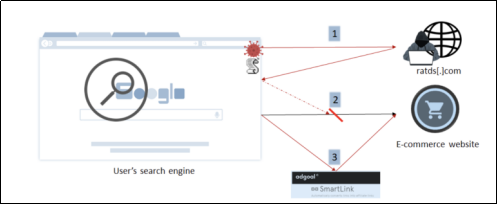

基于AllBlock恶意扩展程序的广告注入活动

研究人员发现了一个新的广告注入活动,该活动基于一个名为AllBlock的恶意扩展程序。AllBlock扩展程序伪装成广告拦截器在网站上进行宣传,可以在Chrome和Opera网上商店下载,声称可以屏蔽YouTube和Facebook等网站上的广告。研究人员通过类似的 IP 和域将此活动与较早的PBot活动相关联。

广告注入会使网站性能和用户体验下降,还会导致客户信任度和忠诚度丧失、内容受阻和转化率下降。尽管为广告拦截器提供所需的权限是有意义的,但研究人员强调,用户应该只向真正信任的扩展程序授予权限。

参考链接:https://ti.dbappsecurity.com.cn/info/2636

攻击者使用Cookie Theft恶意软件,针对YouTube用户发起网络钓鱼活动

10 月 20 日,谷歌威胁分析小组发布报告,介绍了针对 YouTube用户的网络钓鱼活动。该活动出于经济动机,涉及约15000个虚假账号和超过100万条针对目标的信息。攻击者使用Cookie Theft恶意软件,通过虚假的合作机会引诱受害者,劫持他们的频道,然后将其在地下市场出售。自2019年底以来,谷歌威胁分析小组已经恢复了约4000个账号。

参考链接:https://ti.dbappsecurity.com.cn/info/2660

【高级威胁情报】

Lazarus组织“AppleJeus Operation”新样本分析

Lazarus APT组织是疑似由朝鲜政府资助的APT团伙,攻击活动最早可追溯到2007年,早期主要针对韩国、美国等政府机构,以窃取敏感情报为目的。研究人员分析了与Lazarus组织相关的新样本。虽然一些细节发生了变化,但当前样本中使用的方法看起来与该组织发起的“AppleJeus”攻击活动的攻击方式非常相似,都使用合法的加密交易应用程序,并且都有一个二级程序,即恶意软件组件。

参考链接:https://ti.dbappsecurity.com.cn/info/2634

Harvester组织使用自定义工具攻击南亚实体

一个新的疑似由国家支持的攻击组织,正在针对以阿富汗为主要目标的南亚组织,使用新工具集进行信息窃取活动,研究人员将该组织追踪为Harvester。Harvester组织的攻击活动始于2021年6月,最近一次活动发生在2021年10月,该组织在其攻击中同时使用了自定义恶意软件和公开可用的工具,目标行业包括电信、政府和IT行业。

参考链接:https://ti.dbappsecurity.com.cn/info/2641

Lyceum组织使用恶意软件新变体发起攻击

Lyceum组织又名Hexane,于2019 年首次被曝光,该组织曾使用各种PowerShell脚本和一种名为“DanBot”的远程管理工具,对中东地区的能源和电信部门发起有针对性的攻击活动。Lyceum组织疑似与APT34组织存在联系,多年来不断发展其武器库,使用的工具从.NET恶意软件改变为使用C++编写的新版本恶意软件。这些新的恶意软件分成两种不同的变体,分别被命名为“James”和“Kevin”。

参考链接:https://ti.dbappsecurity.com.cn/info/2643

Kimsuky组织近期攻击活动分析

Kimsuky APT组织据悉是具有国家背景的先进网络间谍组织,一直针对韩国、俄罗斯等政府机构开展网络威胁间谍活动,窃取高价值情报。近期,研究人员监测到KimsukyAPT组织使用KGH间谍组件、PDF漏洞以及针对韩国新闻工作者的攻击活动。

Kimsuky APT 组织近期一直保持活跃状态,积极进行相关情报搜集工作,其攻击活动呈现多阶段载荷、基础设施高复杂度等特点。Kimsuky 一直在持续开发新的工具以及旧工具的变种,且近期使用多种漏洞针对特定机构进行定向攻击,使用社会工程学方案是 Kimsuky 惯用的攻击手法之一,在整个攻击过程中攻击者使用了多种手段进行反虚拟机、反沙箱、反调试等进行分析对抗。

参考链接:https://ti.dbappsecurity.com.cn/info/2644

BITTER APT组织近期针对军工行业的攻击活动

BITTER组织是疑似具有南亚背景的APT组织,长期针对东亚,南亚等地区进行攻击活动,主要针对政府、军工业、电力、核能等单位进行定向攻击,窃取敏感资料。研究人员捕获了数百个蔓灵花(BITTER)组织在2021年2月到9月的攻击样本。在攻击活动中,攻击者主要以军事、能源、财务等为主题,通过向受害者发送钓鱼邮件,诱使受害者打开包含恶意CHM或RTF的RAR压缩包附件,执行内置的恶意脚本,释放其常用的.NET远控程序。

参考链接:https://ti.dbappsecurity.com.cn/info/2646