【安全资讯】Evilnum组织近期网络资产扩充及大规模攻击活动

引言

近期,安恒威胁情报中心猎影实验室捕获到一批Evilnum的最新域名资产及与之通信的样本。Evilnum组织活跃时间最早可追溯到2012年,该组织的行动主要受到利益驱使,针对欧洲的金融行业公司的已经有过多次针对性攻击。

样本分析

样本信息如下:

- MD5:3768c4e3b3cbc0024958c7f22ebd7eac

- 文件名:Complaint Letter.docx

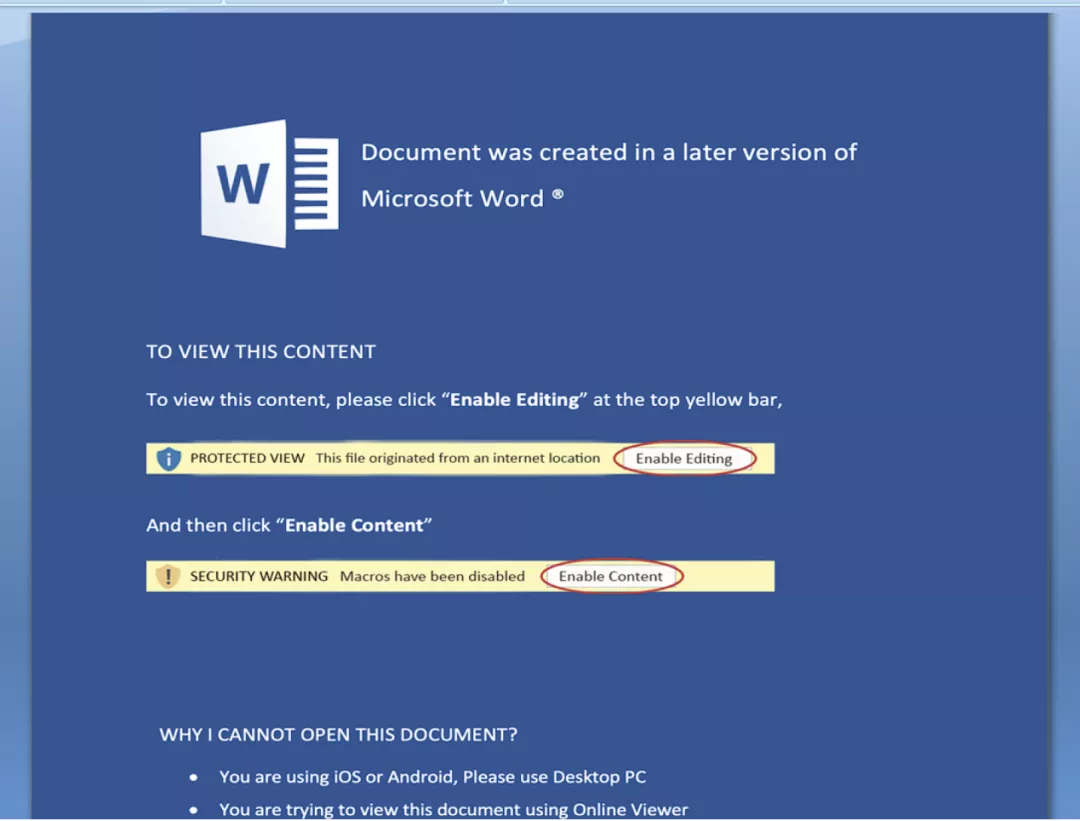

主题的选取上延续了Evilnum在之前的行动中诱饵文件使用过的类似文件名,意为投诉信。这些样本文档制作比较粗糙,包括本样本在内的一系列样本都是利用CVE-2017-0199来进行恶意行为执行,但内容一张却是诱导受害者打开Office宏的图。Evilnum在之前的行动中使用过这类诱导图片,不过本次未作修改就应用在这些样本中。诱饵文档如下:

本样本打开后访问http://msftprintsvc[.]com/Gp3%2BfiIUeVaJ8mSvL6xXd5Mlk%2FVwDeeD3moaNAAAAEZQJi9gJ%2FkI4VT701%2B0aOLN%2Bv%2FSEG11UXgPdGrcEVD44yrhX51hE3AOU7XNM9NOxrR%2BEtw%3D,下载模板,不过这些样本在目前都无法下载到后续阶段的模板。Evilnum在之前的活动中也未使用过CVE-2017-0199,从各方面来看,这些样本都处于制作初期。

资产分析

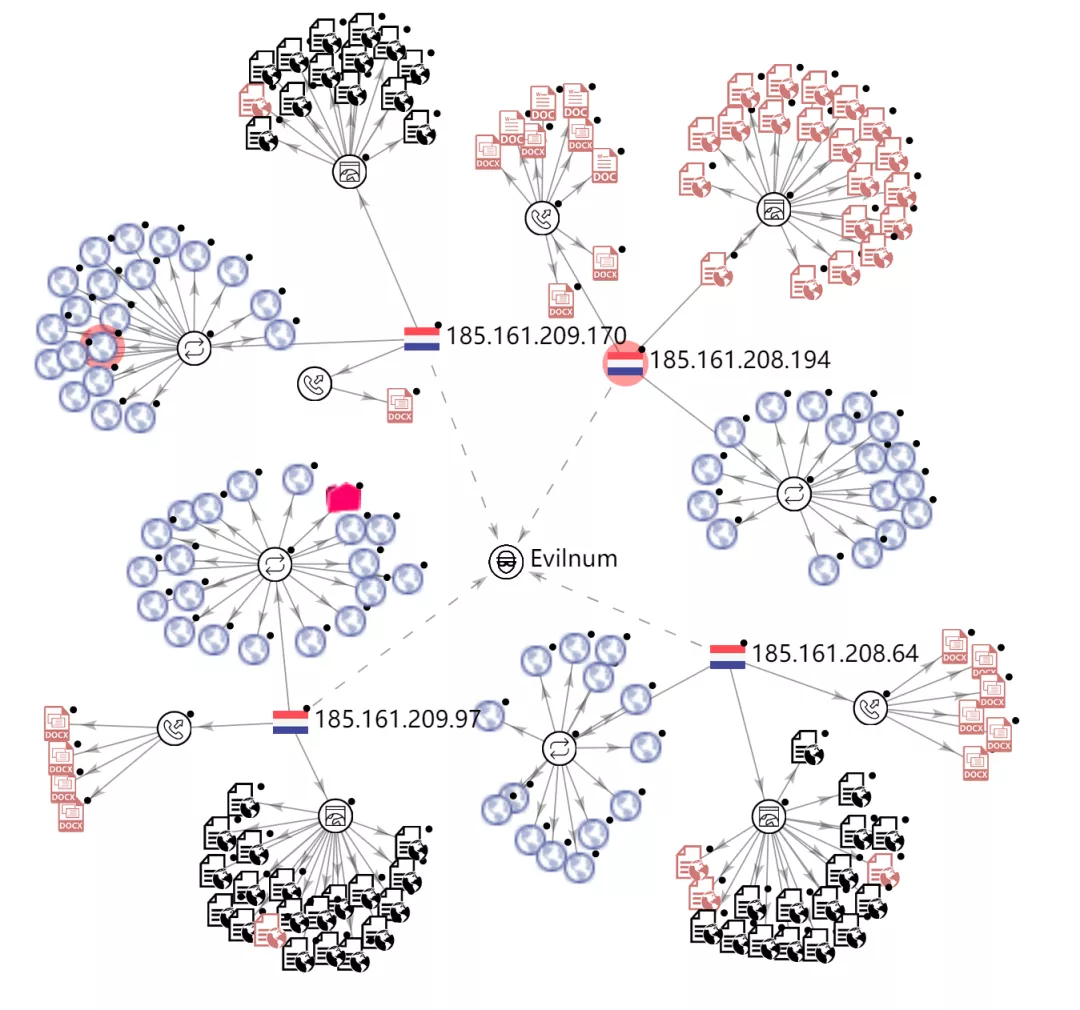

在Evilnum组织之前的活动中,使用的工具与C2的通信更倾向于直接与IP进行。从20年10月份的活动开始,Evilnum的工具逐渐与使用域名的C2通信,并且在这之后,Evilnum开始积累各种域名资产。本次捕获到的这批域名中,绝大多数的域名购买延续了Evilnum之前的规律,在这之外,也有部分值得关注的域名。

这些域名被注册在同一服务商的多个IP下,发现的四个都集中于185.161.208.0 - 185.161.209.255网段内,在过往Evilnum的行动中也有多个资产位于此网段。

Evilnum的往期攻击使用的域名中伪装成各类云服务以及API的域名,在这批新的域名中仍然占有很大的比例。

|

域名 |

IP |

|

apidevops[.]org |

185.161.208[.]64 |

|

apple-sdk[.]com |

185.161.208[.]64 |

|

apiygate[.]com |

185.161.208[.]64 |

|

amzncldn[.]com |

185.161.208[.]194 |

|

amazoncontent[.]org |

185.161.209[.]97 |

|

amazonappservice[.]com |

185.161.209[.]97 |

|

...... |

|

在Covid19全球大流行之后,疫情就一直是各类威胁组织在钓鱼活动中常利用的主题。这批捕获的Evilnum新注册的域名资产中,第一次出现了这类伪装域名,看来Evilnum也准备跟上这一“潮流”。

|

域名 |

IP |

|

covidsrc[.]com |

185.161.208[.]194 |

|

covidsvcrc[.]com |

185.161.208[.]194 |

|

covidgov[.]org |

185.161.209[.]170 |

|

covidaff[.]org |

185.161.209[.]170 |

|

...... |

|

总结

Evilnum组织更新使用的工具频率很快,这是第一次捕获到他们使用CVE-2017-0199的记录。虽然制作的样本尚十分粗糙,但Evilnum以往的行动表明他们有着足够的实力对目标造成危害。此外,首次发现了疫情主题的伪装域名,Evilnum在未来的攻击中也可能会出现这类主题。