【安全资讯】Vidar窃密程序针对波罗的海地区和北约实体

引言

Vidar Stealer 是一个恶意软件家族,旨在窃取和泄露用户信息,包括凭据、加密货币钱包和浏览器 cookie 等数据。研究人员发现了一个奇怪的 Vidar 样本。解密后的字符串包括北约战略通讯中心、波兰、爱沙尼亚和拉脱维亚边境警卫队以及立陶宛内政部等组织的域名。

简况

Arkei Stealer是一款同样具有窃取信息功能的恶意软件,据悉,Vidar Stealer是Arkei Stealer的变体。Vidar Stealer过去的版本曾在样本中直接硬编码C2服务器地址,现在的版本使用了一种更新颖的方法,直接从 FACEIT 或 Mastodon 等社交媒体平台获取地址。

字符串的加密非常简单。每个 blob 都是通过对位于.rdata部分的两个静态字符串进行异或来生成的。在二进制文件的后续部分中使用解码后的字符串,将它们与被盗凭证的主机名进行比较。如果至少匹配一个域,则增加一个全局标志。这些 Vidar 样本的不寻常之处在于使用了第二个 C&C 服务器,负责处理设置全局标志时使用的凭据。

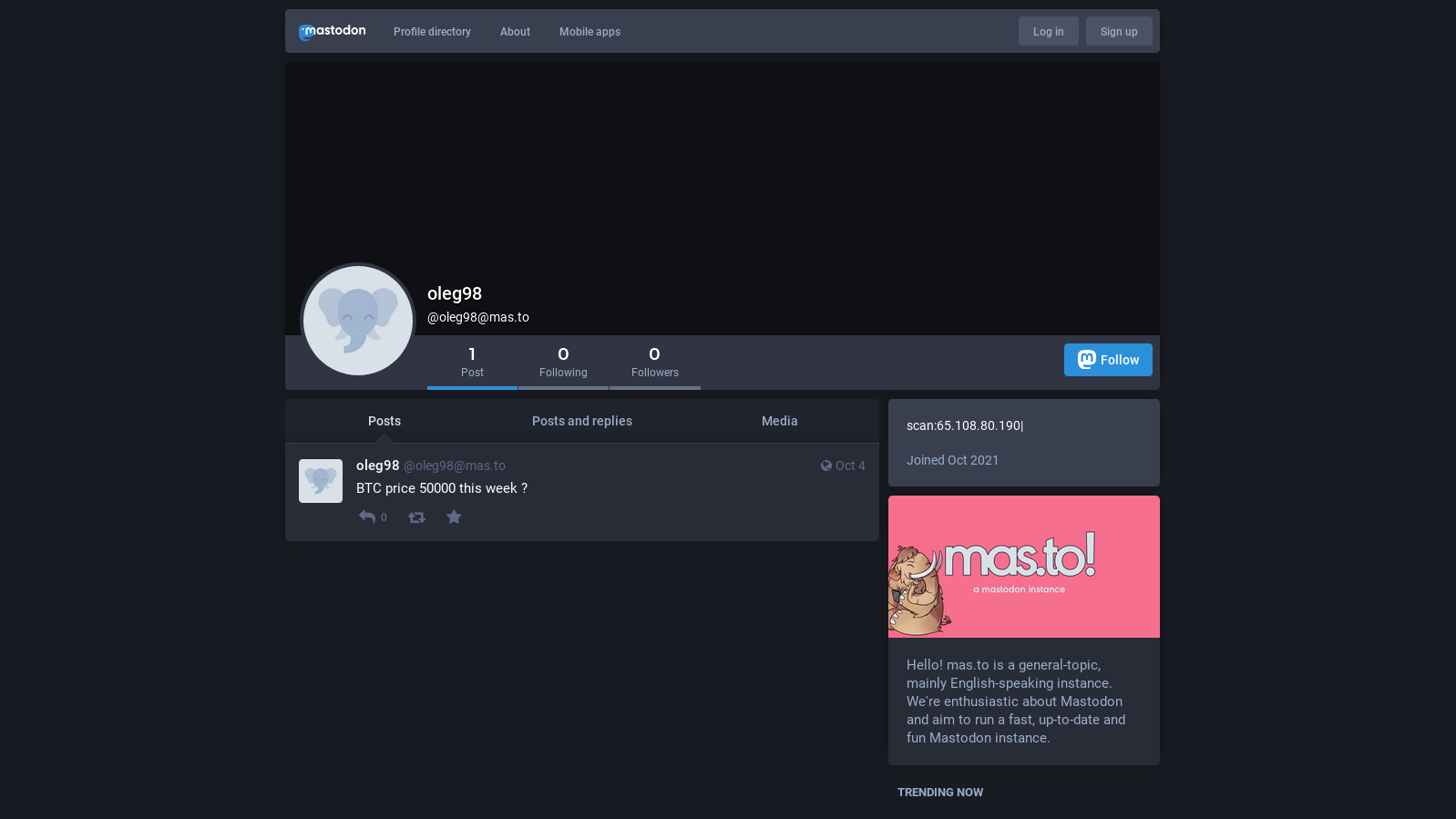

对于分析的 Vidar 版本,C&C 地址并未直接存储在样本中,而是从Mastodon平台上的特定用户配置文件中获取。在此特定示例中,默认配置文件为@oleg98,并用于报告来自感兴趣的主机的凭据。Mastadon oleg98 配置文件如下图:

攻击者还使用了其他几个恶意软件家族,除了 Vidar 之外,还包括:

- Raccoon

- RedLine Stealer

- SmokeLoader

- STOP ransomware

失陷指标(IOC)42

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享