【安全资讯】疑似Donot APT组织使用最新域名资产进行攻击活动分析

引言

安恒威胁情报中心在日常威胁狩猎中捕获到多个Donot APT组织的攻击活动样本。该批样本保持了Donot组织一段时间以来的攻击作战风格。

简况

本次捕获的初始攻击样本是一个包含恶意宏代码的PPT文档:

|

样本名称 |

DME_Project.ppt |

|

样本类型 |

Microsoft Office PowerPoint 97-2003 演示文稿 (.ppt) |

|

样本大小 |

1.47 MB (1,550,336 字节) |

|

样本MD5 |

8638576e6c72f38273ad4a0fee28b5b6 |

当用户点击打开该文档时,会弹出提示框表明存在宏代码。如果用户忽略该安全提示启用宏,则包含在文档中的恶意代码将会执行,由于文档中没有具体的内容,为了迷惑受害者,恶意代码还会伪装文件打开失败的警告信息让用户降低警惕。该手法已经在此前Donot APT组织的多次攻击活动中被使用。

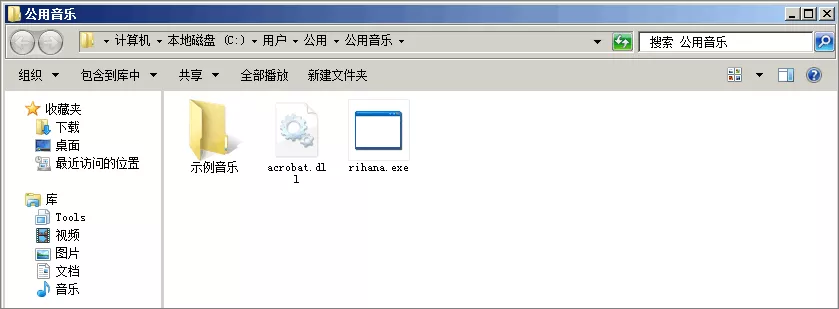

恶意宏代码主要功能是在用户%public%\ Music目录下释放名为“rihana.exe”的可执行文件,然后创建任务计划执行。名为“musudt”的任务计划会每隔15分钟重复执行“rihana.exe”程序。

rihana.exe详细信息如下所示:

|

样本名称 |

rihana.exe |

|

样本类型 |

应用程序 (.exe) |

|

样本大小 |

440 KB (451,017 字节) |

|

样本MD5 |

a5a10173289f7fb062a27dc5cc917dda |

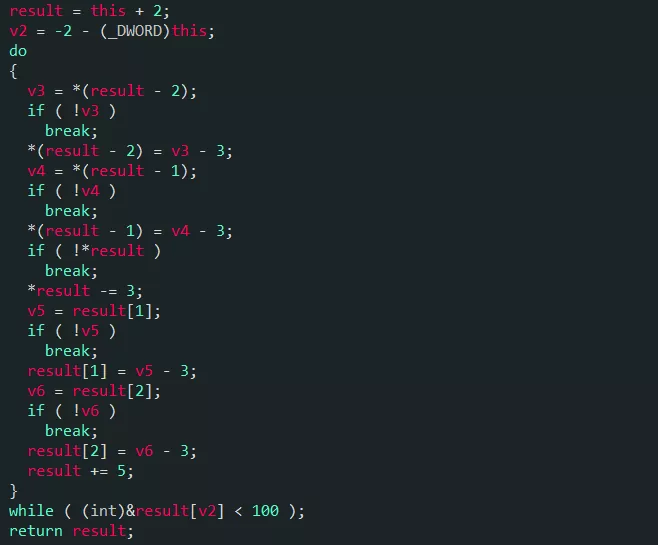

该程序主要功能为下载器,其执行后会首先获取用户名称、设备名称以及GUID全局标识符等信息,随后解密出C2回连地址:digitalresolve[.]live,解密算法(对每个加密字符进行 ‘-3’ 运算)如下所示:

然后回连C2,从服务器下载后续载荷执行,如果下载成功,恶意文件将以隐藏属性存储在同目录下,如下图:

然后新建名为“sidilieicaliei.bat”的批处理文件,该文件会创建另一个任务计划程序执行acrobat.dll模块。

归因

本次样本展现出来的攻击手法与猎影实验室此前发布的文章《Donot APT组织针对军事人员攻击活动分析》中提到的XLS样本基本一致,在样本功能代码相似度方面也基本相同。因此认为该样本属于Donot APT组织。