【安全资讯】Tortilla攻击者利用ProxyShell 漏洞部署 Babuk 勒索软件

引言

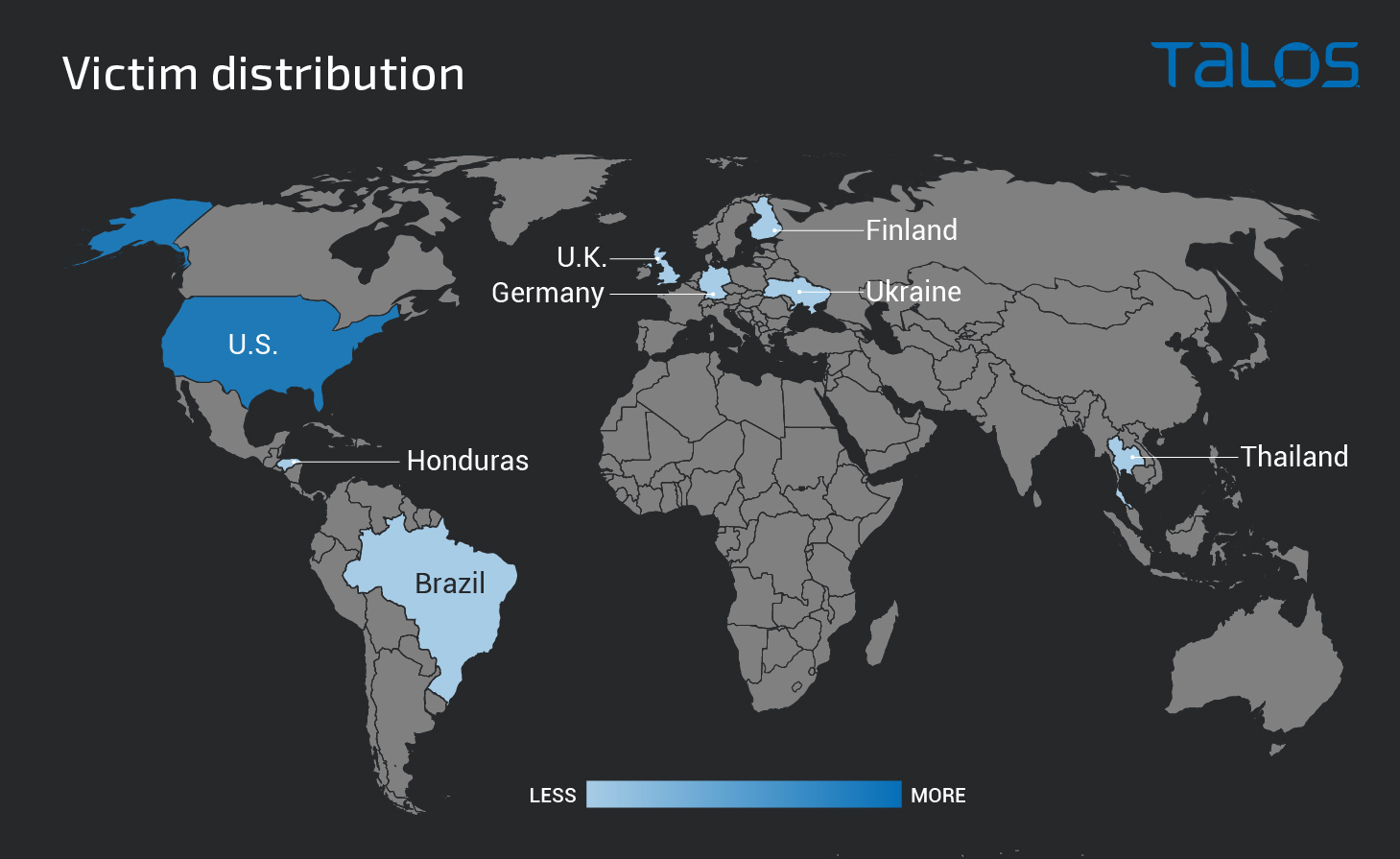

Tortilla是一个自 2021 年 7 月开始运营的攻击者。近日,研究人员发现了一项由Tortilla发起的恶意活动,该活动针对易受攻击的 Microsoft Exchange 服务器,试图利用 ProxyShell 漏洞在受害者环境中部署 Babuk 勒索软件。该活动主要影响美国的用户,也影响了英国、德国、乌克兰、芬兰、巴西、洪都拉斯和泰国的少量用户。

简况

此次恶意活动的攻击者为Tortilla,是一个自 2021 年 7 月开始运营的新攻击者。在此次勒索软件攻击活动之前,Tortilla 一直在试验其他有效载荷,如基于 PowerShell 的 netcat clone PowerCat。Netcat 是一个网络实用程序,用于使用 TCP 或 UDP 读取和写入网络连接,旨在成为一个可靠的后端,可以直接使用或由其他程序和脚本轻松驱动。

Babuk是一种自2021年1月开始运营的勒索软件,Babuk勒索团伙曾在4月份攻击了华盛顿特区警察局。Babuk采用双重勒索,除了加密文件外,还威胁称要发布窃取的数据,迫使受害者支付赎金。此外,Babuk勒索软件不仅会加密受害者的机器,还会打断系统备份过程并删除卷影副本。

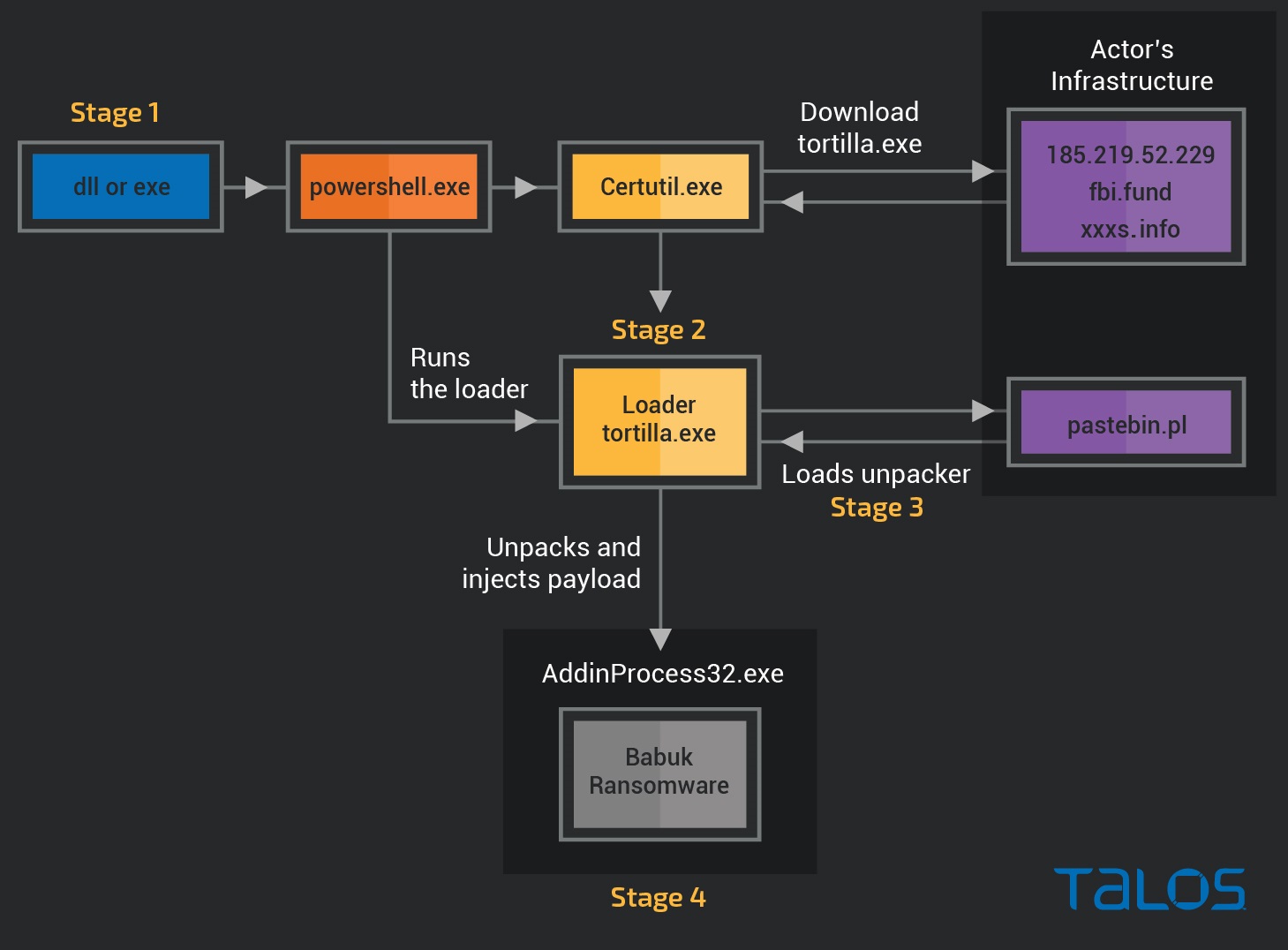

恶意活动使用 DLL 或 .NET 可执行文件。这两种类型的文件之一在目标系统上启动感染链。初始 .NET 可执行模块作为 w3wp.exe 的子进程运行,并调用命令shell来运行混淆的 PowerShell 命令。PowerShell 命令调用 Web 请求并使用 certutil.exe 下载有效负载加载器模块。有效负载加载器从 PasteBin 克隆站点 pastebin.pl 下载一个中间解包stage。解包程序将有效载荷解密到内存中。负载被注入进程 AddInProcess32 并用于加密受害者服务器和所有挂载的驱动器上的文件。感染流程图如下:

感染链涉及China Chopper,这是一个可以追溯到2010年的webshell,它曾被用于2019年针对电信提供商的大规模攻击。在此次恶意活动中,它被用来访问 Exchange Server 系统。工作人员以中等置信度评估,最初的感染媒介是在部署China Chopper web shell过程中,对Microsoft Exchange Server中的 ProxyShell 漏洞的利用。

DNS请求主要来自美国,也影响了英国、德国、乌克兰、芬兰、巴西、洪都拉斯和泰国的少数用户。攻击的地理分布如下图:

总结

Tortilla攻击者自今年 7 月初才开始运营,并一直在试验不同的有效载荷,显然是为了获得和保持对受感染系统的远程访问。Babuk勒索软件的builder及其源代码曾在 7 月份泄漏,从而使类似于Tortilla这样的经验不足的勒索软件运营商,也可以使用该恶意软件。