【安全资讯】Snake Keylogger新变种分析

引言

Snake Keylogger于 2020 年末首次出现,可以从受害者的设备中窃取敏感信息,包括保存的凭据、受害者的按键、受害者屏幕的截图和剪贴板数据。近日,研究人员捕获了一个用于传播恶意软件的Excel样本,该样本是 Snake Keylogger 恶意软件的一个新变种。

简况

Snake Keylogger的完整工作流程如下:

该样本作为网络钓鱼电子邮件中的附件被提供,附件中包含恶意宏 VBA 代码。文档会显示一个模糊的图片,要求受害者点击黄色按钮以获得更清晰的图像。文件打开时的截图如下:

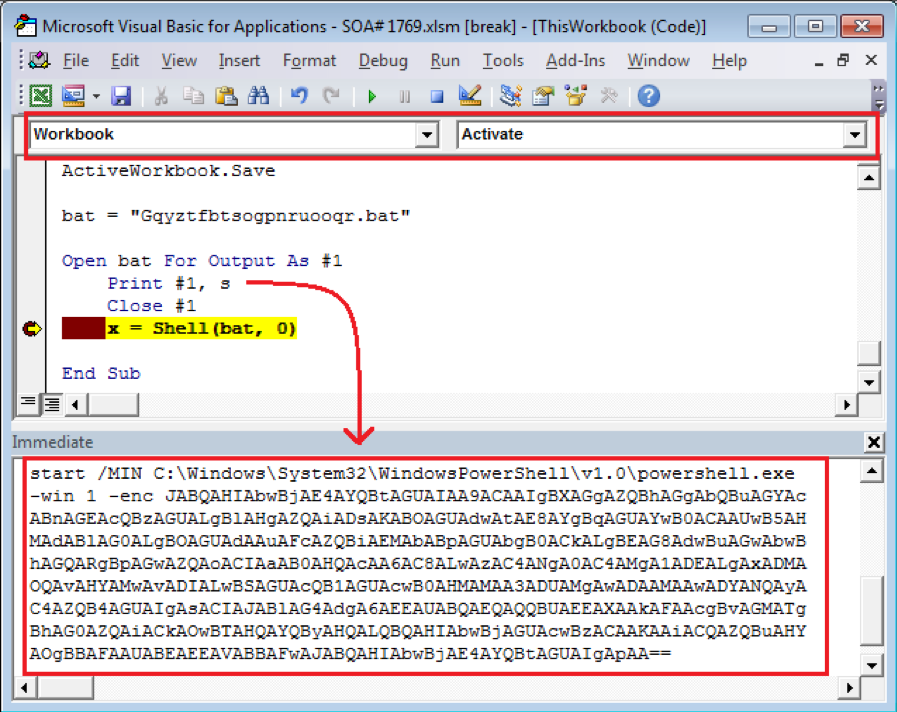

一旦受害者点击黄色按钮,恶意 VBA 代码就会在后台执行。包含恶意 VBA 代码的恶意宏项目受密码保护,因此分析器无法查看该代码。研究人员修改了其二进制文件,从而消除了限制。打开文档时代码会自动调用“Workbook_Activate()”方法,将一段PowerShell代码写入 BAT 文件。该方法的部分VBA代码如下图,其中变量“s”保存PowerShell代码,“Gqyztfbtsogpnruooqr.bat”为BAT文件,最终通过调用代码“x = Shell(bat, 0)”执行:

Snake Keylogger下载程序

“Wheahmnfpgaqse.exe”文件是 Snake Keylogger的下载程序,是一个.Net程序。当它启动时,会休眠21秒以绕过沙箱,并在触发无操作超时时终止示例进程。21 秒后,下载器会调用一个名为“Consturctor()”的函数,然后调用另一个函数“Program.List_Types()”,下载Snake Keylogger模块,这是一个 RC4 加密的 DLL 文件。接下来,它调用“ToRc()”函数以使用解密密钥“Dllzjn”对RC4进行解密。

然后继续加载解密的 Dll 模块,并枚举其导出函数以找到“G6doICqoMU()”,解密后的 .Net Dll 是 Snake Keylogger 的释放器和安装程序。

Snake Keylogger安装程序

解密后的 Dll 模块将 Snake Keylogger 部署到受害者设备上,并将其设置为自动运行程序。它从Resource目录中提取一个可执行 PE 文件到内存中,然后执行进程挖空,将可执行 PE 文件注入到新创建的子进程中并执行。

Snake Keylogger有效载荷

Snake Keylogger 有效负载文件的代码已完全混淆,以防止被分析。它提供了诸如记录受害者的击键(键盘记录器)、从剪贴板窃取数据、获取受害者的屏幕截图、窃取系统剪贴板上的数据以及窃取某些人保存的凭据等功能。安装在受害者设备上的指定软件客户端。

Snake Keylogger会向攻击者(使用 SMTP 协议)发送一封电子邮件,以提交窃取的受害者凭据数据。Snake Keylogger收集受害者 Windows 系统的基本信息,例如用户名、PC 名、系统日期和时间、公共 IP 地址和国家,这些信息放在收集到的凭据的header中。