【安全资讯】Kimsuky APT组织攻击韩国智库

引言

Kimsuky是朝鲜国家资助的APT组织,自 2012 年以来一直活跃。自 2021 年 6 月以来,Kimsuky APT组织一直试图在受害机器上植入监视和窃取程序。此次活动的攻击目标为与韩国智库相关的研究机构和大学,这些机构的研究重点是与朝鲜、中国、美国和俄罗斯相关的政治、军事和外交主题。

简况

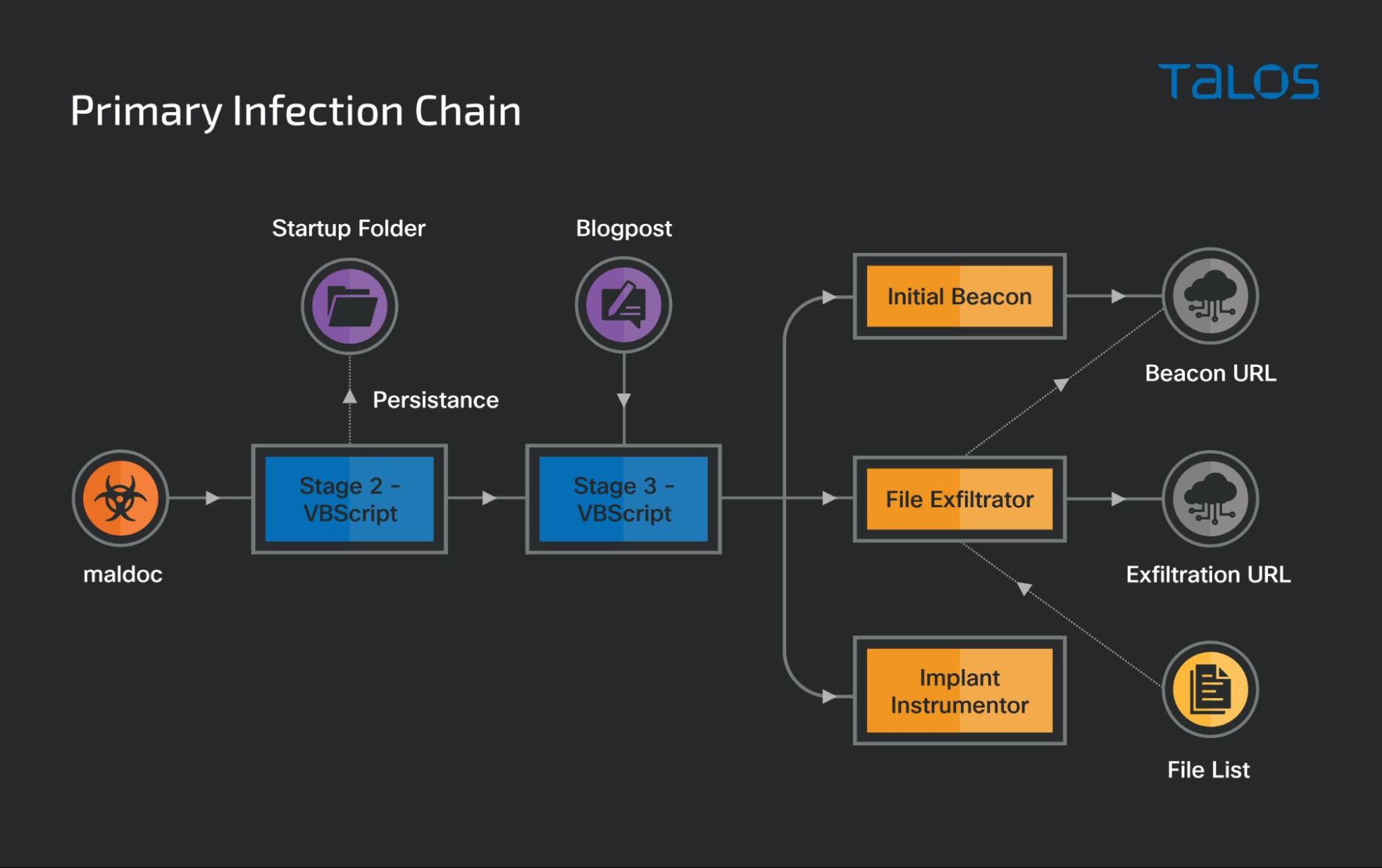

此活动中使用的恶意文档通常包含一个恶意 VBA 宏,可下载并激活感染链的下一阶段。当受害者在恶意文档中输入任何内容时,VBA 函数就会触发。因此,为了诱骗受害者在恶意文档中输入内容,攻击者将恶意文档伪装成表单。此次攻击的感染链如下图:

攻击者部署的植入程序包括信息收集DLL、文件注入器以及键盘记录器。这些植入程序会检查端点上是否存在特定文件“ %AppData%\qwer.txt ”。如果文件不存在,则执行退出。如果文件存在,模块就会执行各自的恶意活动。

除了仪器脚本收集的初步信息外,该植入程序还收集了其他信息,包括所有网络配置信息、所有系统信息、所有正在运行的进程的进程信息以及特定位置的所有文件的信息。

为了部署文件注入器,检测器下载额外的有效载荷以注入良性进程。注入器负责在系统上生成一个良性进程(例如“ svchost.exe ”或“ iexplore.exe ”),并通过进程挖空将恶意负载注入其中。

除了窃取研究外,该活动的另一个首要目的是使用木马化工具收集受害者凭据。有效载荷是 Nirsoft WebBrowserPassView 工具的木马化版本 。攻击者修改了密码查看器应用程序,将获得的密码转储到磁盘上的特定文件中。合法工具从系统中提取所有凭据数据并将其发送到 GUI 以显示给用户。此活动中使用的木马化版本将数据发送到日志文件。此外,键盘记录器负责将受害者的特定击键记录到位于%Appdata%\Microsoft\pubs\desktop.ini的日志文件中 。

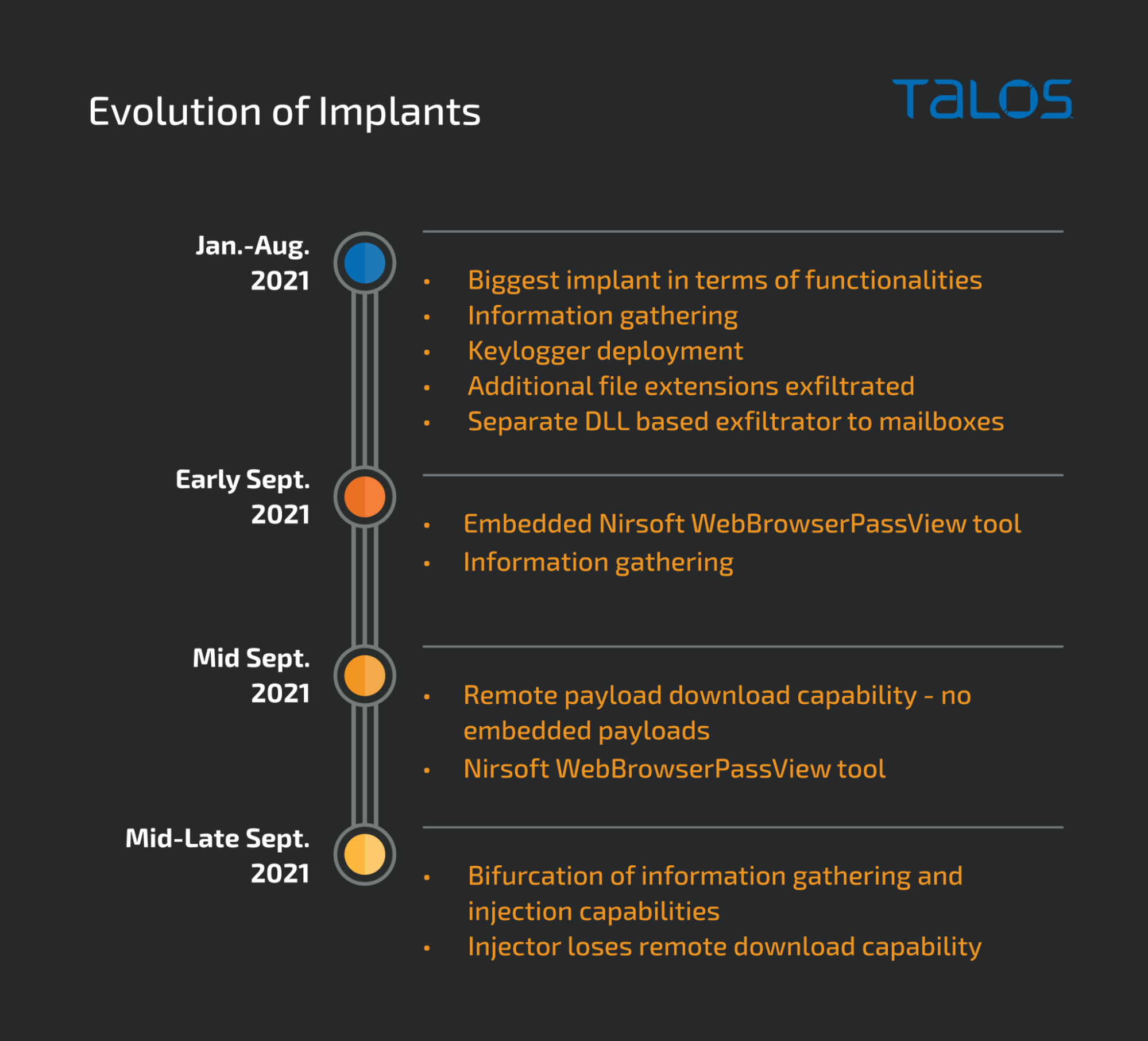

最终有效载荷包括Gold Dragon/Brave Prince 系列植入物的衍生程序。恶意软件进化的时间线如下图:

此活动中攻击者感兴趣的研究主题包括北朝鲜、朝鲜无核化问题、中美关系、中俄合作、火箭设计以及航空燃料研究等。

总结

Kimsuky是一个活跃的APT组织,通常以韩国实体为目标,针对国防、教育和智囊团等组织。此类有针对性的攻击可能导致研究的泄露、未经授权的间谍访问,甚至对目标组织的破坏性攻击。