【安全资讯】朝鲜网络间谍TA406组织针对全球政府官员发起攻击活动

引言

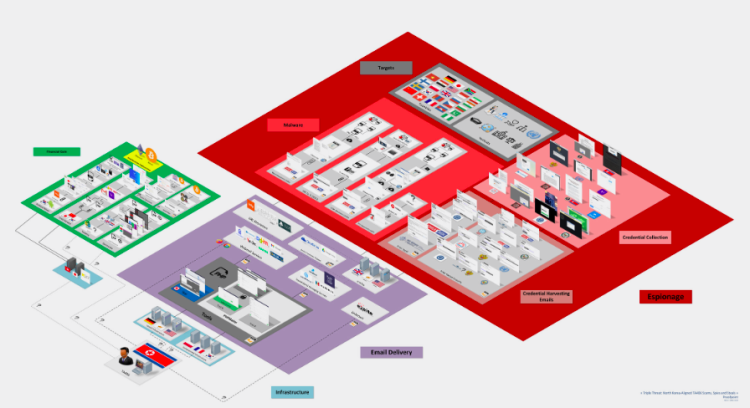

在 2021 年上半年,疑似朝鲜政府支持的黑客组织TA406几乎每周都会针对各种目标发起网络攻击。TA406 从事恶意软件分发、网络钓鱼、情报收集和加密货币盗窃等广泛的犯罪活动,经常针对外交政策专家和工作与朝鲜半岛有关的非政府组织以及记者和学者进行凭证网络钓鱼活动。

简况

此前,TA406的攻击活动通常在公开时被归因于Kimsuky组织。Kimsuky是一个与朝鲜军方有关的黑客组织,以攻击西方外交和国家安全组织而闻名。Kimsuky目前已经发展成多个活动集群的统称。安全公司Proofpoint将Kimsuky的活动集群具体分为TA406、TA408和TA427,以及几个身份不明的攻击者。

TA406组织至少自 2012 年以来一直开展以间谍活动为动机的攻击活动,并至少自 2018 年以来一直在开展经济动机的活动。自 2018 年以来,TA406 留下了少量活动的痕迹,包括间谍活动、诈骗和勒索。然而,在 2021 年 3 月和 2021 年 6 月,TA406 发起了两个不同的恶意软件分发活动,目标是外交政策专家、记者和 NGO(非政府组织)成员。且攻击频率显著增加,几乎每周都会发起攻击活动。

攻击者每周工作7 天,工作时间大约为上午 9 点到下午 5 点(韩国标准时间)。TA406组织的攻击范围相当广泛,目标包括北美、俄罗斯、中国、韩国、日本、德国、法国、英国、南非、印度等。

TA406组织活动概述

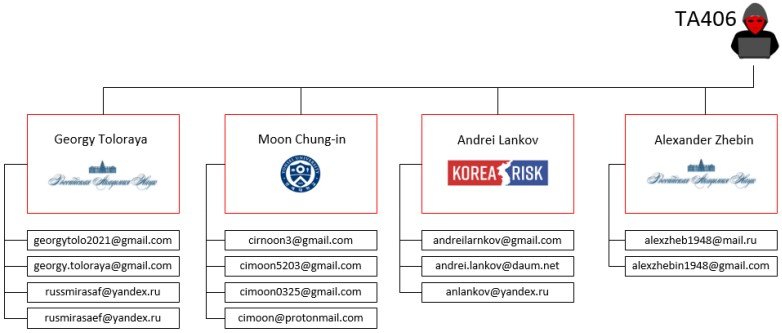

TA406组织发送的网络钓鱼电子邮件通常使用有关核安全、政治和韩国外交政策的诱饵,收件人包括几个不同政府机构的一些最高级别的民选官员、一家咨询公司的员工、与国防、执法、经济和金融相关的政府机构,董事会和客户关系的通用邮箱、以及一家大型金融机构。邮件是从受感染的网站发送的,发件人通常不会创建一个虚假角色,而是会冒充真人身份,如Global Asia的一名编辑、延世大学的教授和文在寅总统的顾问。TA406在分发网络钓鱼电子邮件时冒用的身份如下图:

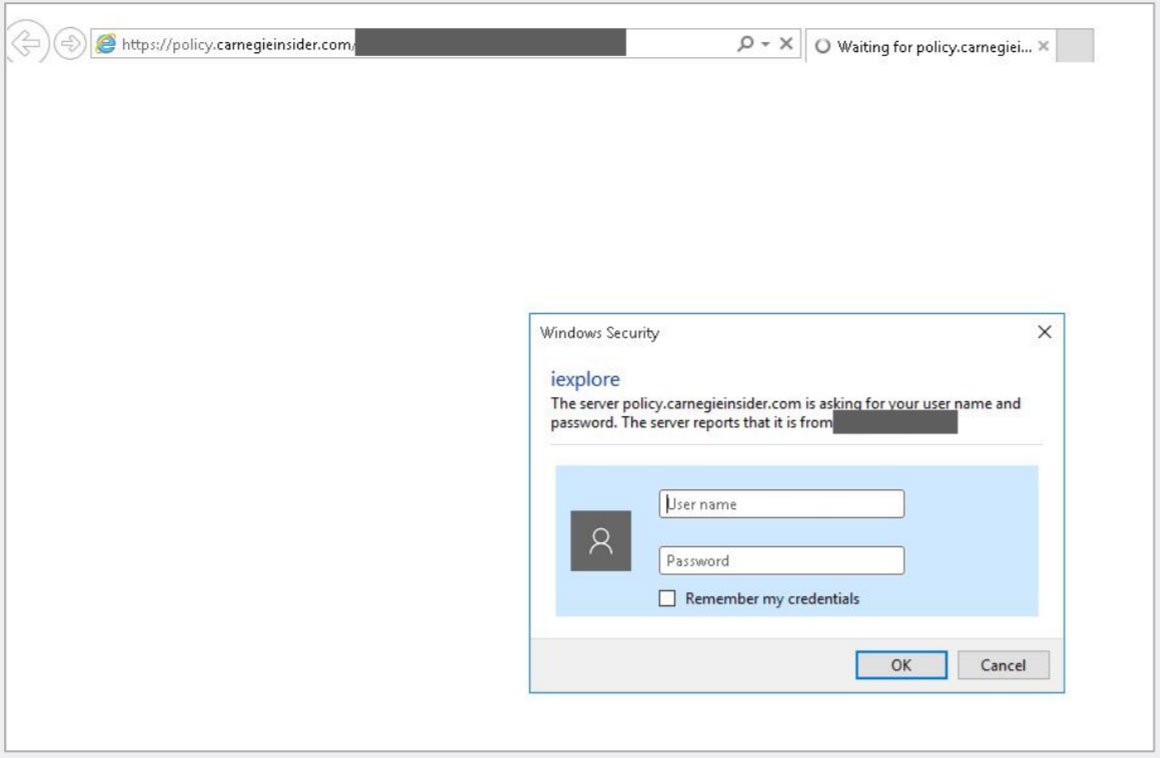

在进行网络钓鱼活动以获取凭据时,TA406 通常不会创建精心设计的登录页面来冒充服务器,而是使用基本的 HTTP 身份验证,显示一个浏览器对话框,请求用户的凭据。诱饵通常是 PDF 文件,要求收件人使用其个人或公司凭据登录到托管平台才能查看。使用基本 HTTP 身份验证窃取凭据的页面如下:

从 2021 年 1 月开始,TA406组织开始通过网络钓鱼电子邮件释放恶意软件负载。这些档案包含一个带有双扩展名的 EXE 文件,显示为 .HTML 文件。如果打开,该文件将创建一个名为“Twitter 警报”的计划任务,能够每 15 分钟释放一次额外的有效载荷。执行后,EXE 还会打开一个 Web 浏览器,访问托管在攻击者基础设施上的合法 NK 新闻文章的 PDF 文件,试图诱使受害者认为他们正在阅读新闻网站上的帖子。

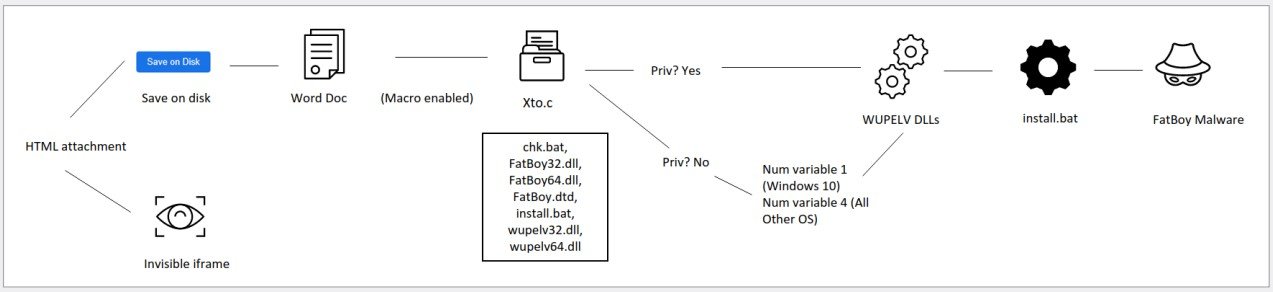

2021 年 6 月,TA406组织开始部署名为“FatBoy”的自定义恶意软件,该恶意软件以 HTML 附件的形式释放到受害者磁盘上。FatBoy 是一个小型的第一阶段恶意软件,其目的是每 20 分钟从 C2 下载一个 CAB 文件。CAB 文件包含一个批处理脚本 (ball.bat),执行一个 VBS 脚本,该脚本旨在通过 HTTP POST 请求执行侦察和窃取信息。FatBoy的安装过程如下图:

TA406组织在攻击过程中下载YoreKey恶意软件,这是一个自定义的 Windows 键盘记录器,伪装成 MetaTrader 4 Manager。YoreKey通过创建注册表项并将其日志以纯文本形式存储在受感染系统上来确保持久性。此外,TA406组织还从事加密窃取操作,该组织目前已收到至少 3.77 个比特币,价值约 222,000 美元。

总结

TA406和Kimsuky组织进行了广泛的恶意活动,研究人员预计,TA406组织将继续频繁地针对朝鲜政府感兴趣的实体,进行企业凭证窃取活动,以窃取朝鲜政府可以使用的宝贵情报。后续攻击活动可能针对的目标包括美国国防承包商和核研究机构。