【安全资讯】Donot组织近期利用Google云盘分发新款恶意插件的攻击活动分析

引言

Donot是疑似具有南亚背景的APT组织,其主要以周边国家的政府机构为目标进行网络攻击活动,通常以窃取敏感信息为目的。该组织具备针对Windows与Android双平台的攻击能力。近日,研究人员捕获一起Donot APT组织近期的攻击活动。

简况

此次活动具有以下特点:

1.RTF文档中嵌入Package对象,打开后自动释放文件到%temp%目录,

2.C2不再硬编码到文件中,而是由第三方网站托管;

3.此次捕获多个组件,相比以前功能较为完善。

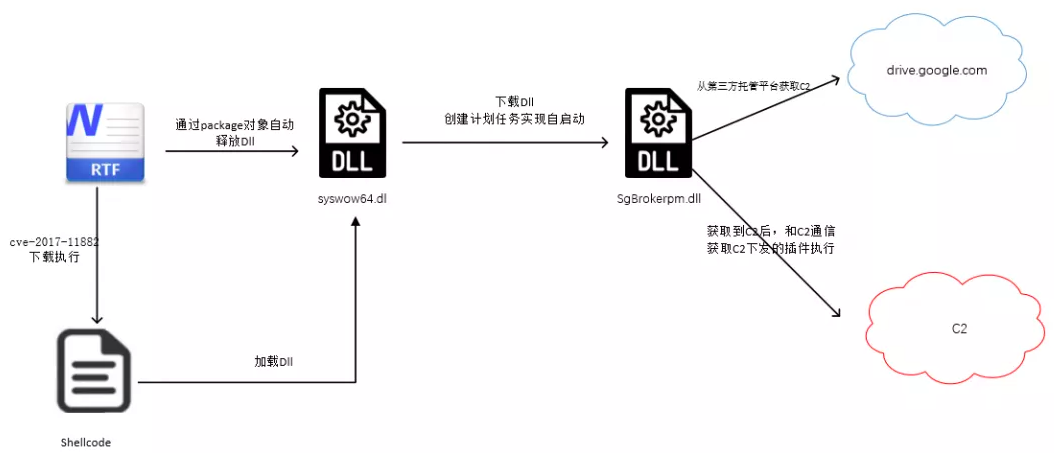

样本攻击流程如下:

样本为RTF文档,打开后为空白页面。文档内嵌了2个对象,一个名为”Package”的对象,RTF打开后会自动释放此对象到%temp%\syswow64.dll,另一个为Equation对象用来触发cve-2017-11882漏洞,漏洞触发后会下载hxxp://wordfile.live/goHULMS9jXVytbJi/LUPQwf50wsIPdieiJjMb9nV4g5WlDRTzL00cZ3y7PXsdRdQN作为shellcode在内存中执行。

syswow64.dll主要实现下载器功能,其包含2个导出函数分别为InterMHoueTos、KetoHoueRog,其中InterMHoueTos导出函数将syswow64.dll复制到%temp%\gtue.dll,并创建名为OneDriveUpdater的计划任务,实现%temp%\gtue.dll的自启动。KetoHoueRog导出函数首先创建名为” QvvgkeIop”的互斥体,接着判断当前是否处于虚拟机环境,若检测出虚拟机运行环境,则结束当前进程。接着获取用户名、计算机名、操作系统、处理器等主机系统信息。

SgBrokerpm.dll主要功能是下载后续插件执行,该样本中使用了大量的C++库函数和无效代码。样本运行后首先进行杀软检测,接着获取后续插件的C2下载地址,然后获取当前用户名、计算机名、磁盘序列号信息,接着,从newcontasts.top获取数据保存到当前运行目录,接着开始下载上述插件保存到本地。随后创建名为”GoogleTaskUpdateMachine”的计划任务,以实现上述下载的插件的自启动。

归因

本次捕获的样本中,样本的字符串加解密方式和以往的Donot样本相同,包括字符串自加减、xor、从固定字符串key中进行索引解密。且流量通信依然使用aes cbc进行加解密。