【安全资讯】APT组织使用Tardigrade恶意软件,攻击生物制造行业

引言

11月23日,美国生物经济信息共享与分析中心 (BIO-ISAC) 发布报告,披露了一场针对生物制造设施的攻击活动。该活动于2021 年春季首次被观察到,攻击者使用了名为Tardigrade的恶意软件。由于恶意软件的复杂性极高,且攻击活动具有间谍活动的性质,因此研究人员认为该活动背后的攻击者是一个APT组织。

简况

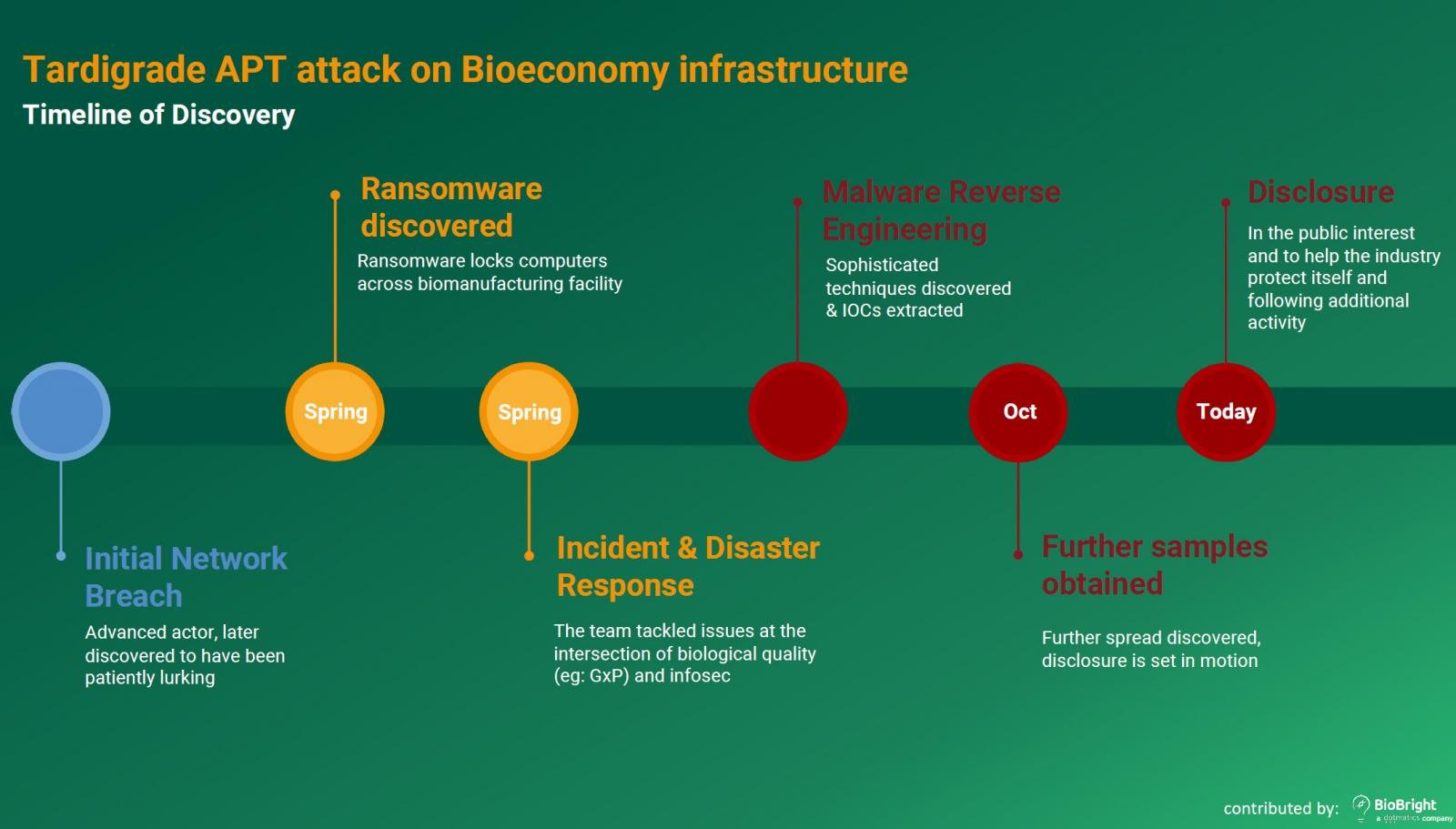

自 2021 年春季以来,该活动的攻击者一直在积极瞄准生物制造领域的实体,攻击时间线如下:

攻击活动的第一个明显迹象是以勒索软件感染的形式出现的,但攻击者留下的赎金票据并未表明对赎金的强烈兴趣。因此研究人员认为,这些勒索软件部署的目的可能是为了隐藏实际有效载荷。

Tartigrade是SmokeLoader的自定义变体,可以通过网络钓鱼或u盘传播。Tartigrade可以从内存中重新编译加载程序,且不会留下一致的签名,因此难以识别、跟踪和删除。

SmokeLoader在攻击活动中可以充当攻击者的隐形入口点,下载更多有效载荷、操作文件和部署其他模块。过去的SmokeLoader变体严重依赖外部,但Tartigrade变体可以自主运行,甚至无需 C2 连接。即使 C2 宕机,恶意软件仍会根据内部逻辑和高级决策能力继续横向移动,甚至具有选择性识别文件进行修改的能力。

目前尚不清楚攻击的起源,也没有归因于特定的攻击者。但研究人员确定,攻击者的目标是网络间谍活动。并且由于恶意软件的复杂程度很高,因此该活动的攻击者很可能是APT组织。

总结

随着世界争先恐后地开发、生产和分销尖端疫苗和药物,以抵抗新冠疫情,生物制造的重要性得到了充分体现。BIO-ISAC鼓励生物制造企业及合作伙伴采取必要措施,审查他们的网络安全和响应态势。

相关链接

https://www.isac.bio/post/tardigradehttps://www.wired.com/story/tardigrade-malware-biomanufacturing/

1条评论

看了这么久,请

登录

,对他说点啥~

Alphabug

牛逼

4年前

0

回复

0

1

分享

微信扫一扫分享