【安全资讯】多种Android银行木马在Google Play上传播,约30万名用户遭感染

引言

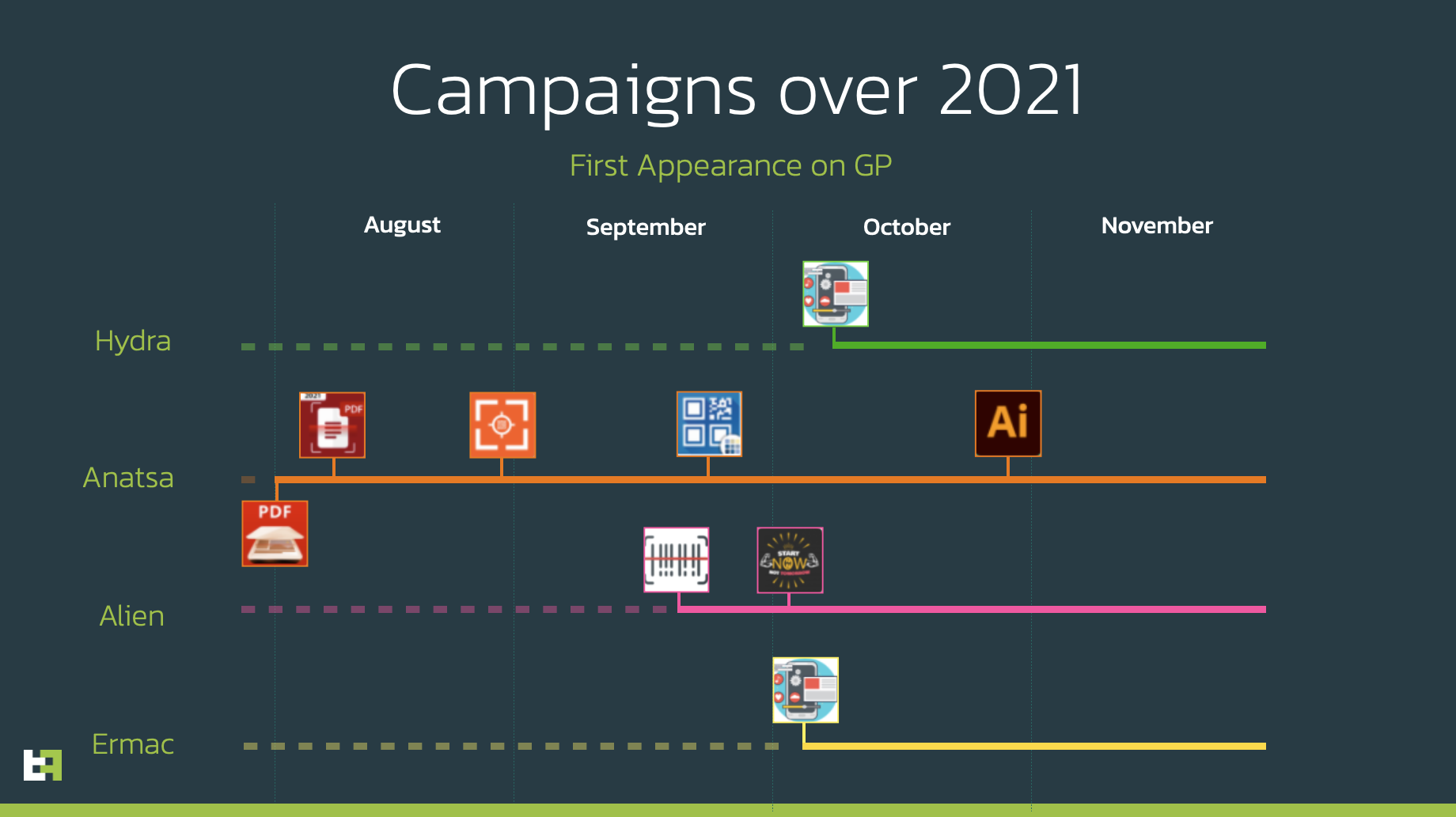

2021 年 8 月至 11 月期间,超过 300,000 名 Android 用户通过官方Google Play商店安装应用程序后,感染了银行木马,包括Anatsa(又名 TeaBot)、Alien、ERMAC 和 Hydra。恶意软件隐藏在看似合法的应用程序中,这些应用程序伪装成PDF扫描仪、二维码阅读器、健身监测器和加密货币应用程序。

简况

Anatsa银行木马

Anatsa是一种先进的 Android 银行木马,于 2021 年 1 月首次被发现,可以执行经典的覆盖攻击以窃取凭据、可访问性日志记录(捕获用户屏幕上显示的所有内容)和键盘记录。

自2021年6月以来,研究人员共在 Play 商店中发现了六个Anatsa植入程序。这些应用程序伪装成二维码扫描仪、PDF 扫描仪和加密货币应用程序。一个 dropper 应用程序的安装次数超过50000次,所有 dropper 的总安装量超过100000 次。

从Google Play开始安装后,用户被迫更新应用程序。此时将从 C2 服务器下载Anatsa 有效载荷,安装在毫无戒心的受害者的设备上。成功下载“更新”后,用户被要求授予安装未知来源应用程序的权限。安装完成后,Anatsa在设备上运行,并立即要求受害者授予 Accessibility Service 权限。启用无障碍服务后,Anatsa可以完全控制设备。

Hydra和Ermac银行木马

研究人员识别出多个由 Brunhilda 组织投放的恶意软件实例,包括Hydra 和 Ermac银行木马。Brunhilda 是一个分发银行恶意软件的网络犯罪集团。该组织利用伪装成二维码创建应用程序,分发Hydra和ERMAC恶意软件。这两个恶意软件都为攻击者提供了窃取银行信息所需的设备的访问权限。这两个家族在过去的几个月里非常活跃,甚至冒险进入了以前未开发的市场,比如美国。

Alien银行木马

Alien Android银行木马可以窃取双因素身份验证功能,并且已经活跃了一年多。目前,一个安装量超过 10000 次的健身训练应用程序“GymDrop”正提供Alien银行木马有效载荷。此外,该活动的 Alien 样本与之前描述的由 Brunhilda dropper提供支持的活动的样本连接到相同的 C2。因此,研究人员认为Alien传播活动背后的参与者在其分发策略中至少使用了 2 种不同的 dropper 服务。

这四种银行木马的传播时间如下图:

银行木马针对的地区如下图:

总结

在短短4个月的时间里,这4 个大型 Android 家族通过 Google Play传播,通过多个dropper应用程序感染了300000多个病毒。这些银行木马可以窃取社交媒体、即时消息、移动银行和加密货币应用程序的凭据。其中一些还能够绕过基于 SMS 的两因素身份验证并自动窃取用户资金。目前,这些应用程序已从 Play 商店中删除。