【安全资讯】双平台挖矿僵尸网络Sysrv-hello盯上用户GitLab服务器

引言

研究人员捕获到Sysrv-hello挖矿僵尸网络首次在野利用 GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)攻击用户GitLab服务器进行挖矿的最新变种,目前该病毒家族的漏洞利用模块已达19个。

简况

GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)

GitLab 是由GitLab Inc.开发的一个用于仓库管理系统的开源项目,使用Git作为代码管理工具,并可通过Web界面访问公开或私人项目。由于GitLab 图像解析功能中存在一处远程命令执行漏洞,攻击者可通过构造一张恶意的图片文件并上传到GitLab,从而导致远程命令执行,继而进行其他操作。受影响版本的 GitLab CE 默认允许用户注册,且默认情况下不发送新用户注册确认邮件,因此新创建的用户可自动登录,无需其他操作,也不会向管理员发送通知。

最新变种相比之前版本的主要变化有:

1)集成新漏洞:首次集成影响较大GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)利用模块

2)更高的集成度:横向传播模块sys.x86_64中还集成了用于下载 网络下载工具curl-amd64 的elf文件(使用base64编码)

3)更强的混淆

- /Users/k/go/src/shell/exploit/路径下的所有与漏洞利用相关的Go文件名、漏洞利用模块的关键方法名均被混淆,以增加分析难度

- 相对于2021.07.27版本,漏洞利用相关的Go文件名比之前减少2个字符

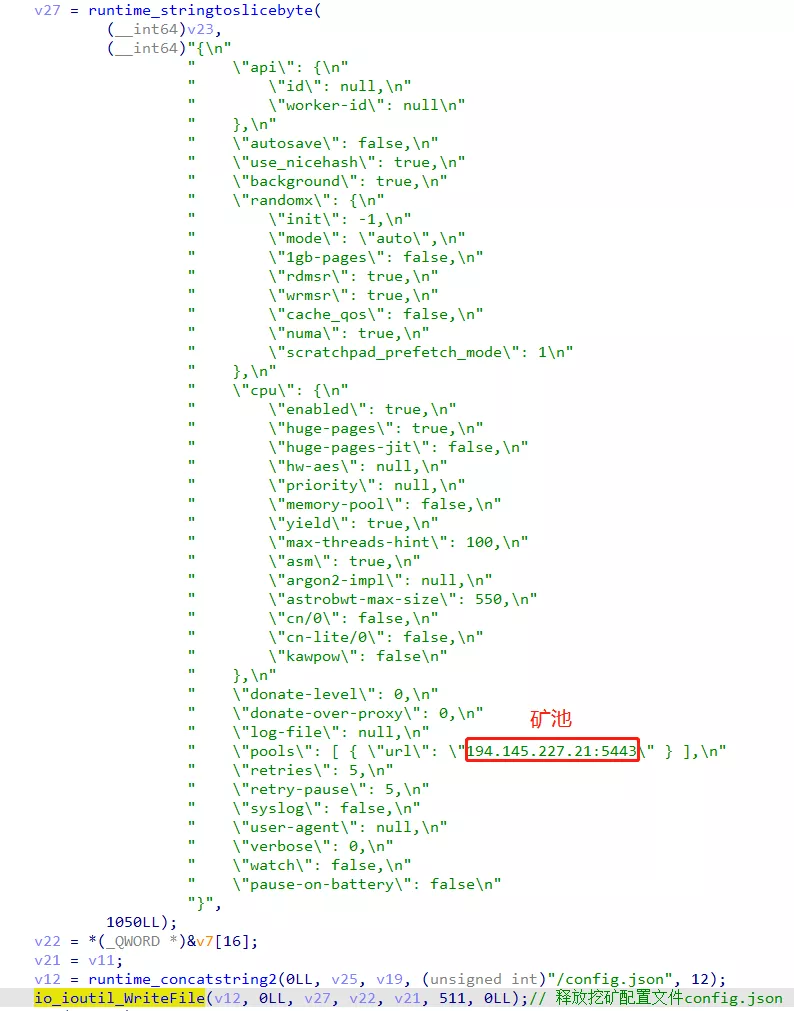

sys.x86_64主程序运行后还会释放门罗币挖矿程序kthreaddi,以及挖矿配置文件config.json进行挖矿,对应的挖矿进程名为kthreaddk,可看到主机CPU资源几乎完全被挖矿进程占据,严重影响正常业务运转。矿池地址如下:

矿池地址为:194.145.227.21:5443,与C&C地址一致,本地配置文件中及抓包均未发现钱包地址,推测为攻击者自建矿池。

失陷指标(IOC)7

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享