【报告】【PDF下载】安恒高级安全威胁情报周报(2021.11.27~12.3)

文末下载PDF完整版

【恶意软件威胁情报】

多种Android银行木马在Google Play上传播,约30万名用户遭感染

2021 年 8 月至 11 月期间,超过 300,000 名 Android 用户通过官方Google Play商店安装应用程序后,感染了银行木马,包括Anatsa(又名 TeaBot)、Alien、ERMAC 和 Hydra。恶意软件隐藏在看似合法的应用程序中,这些应用程序伪装成PDF扫描仪、二维码阅读器、健身监测器和加密货币应用程序。

参考链接:https://ti.dbappsecurity.com.cn/info/2866

通过视频网站传播的RedLine窃密木马分析

研究人员监测到一起通过视频网站YouTube传播RedLine窃密木马的攻击活动。攻击者以公共平台为依托,在视频网站YouTube上通过不同的账号上传大量视频,视频内容包括盗版软件、操作教程、虚拟货币、游戏作弊等各类热点话题。视频简介中包含恶意下载链接,诱导用户下载恶意软件并执行。

参考链接:https://ti.dbappsecurity.com.cn/info/2863

【热点事件威胁情报】

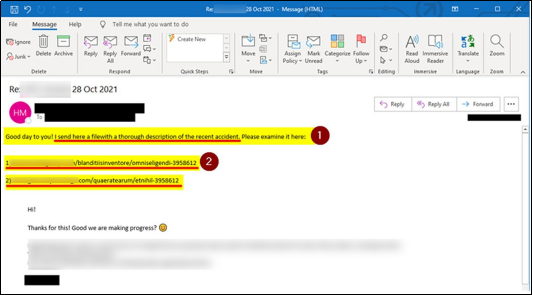

宜家公司电子邮件系统遭到网络攻击

全球最大的家居用品公司宜家正面临一场持续的网络攻击,攻击者利用窃取的回复链电子邮件,针对宜家员工进行了内部网络钓鱼攻击。此外,宜家的供应商和业务合作伙伴的邮件系统也受到了同样的攻击,因此这些公司会进一步向 IKEA 的内部员工传播恶意电子邮件。

参考链接:https://ti.dbappsecurity.com.cn/info/2858

【医疗卫生行业威胁情报】

生物制药公司Supernus Pharmaceuticals遭到Hive勒索软件攻击

11月24日,生物制药公司Supernus Pharmaceuticals发布声明称,已成为勒索软件攻击的目标。据悉,此次事件的攻击者为Hive勒索团伙。攻击始于11月中旬,勒索软件团伙加密了公司系统上的某些文件,部署了恶意软件以阻止对公司系统的访问,并从公司系统窃取了某些数据。

参考链接:https://ti.dbappsecurity.com.cn/info/2859

【能源行业威胁情报】

澳大利亚昆士兰州政府能源公司遭到勒索软件攻击

11月底,隶属于澳大利亚昆士兰州政府的CS Energy公司遭到勒索软件攻击。公司表示,勒索团伙入侵了公司系统,但并未影响公司 Callide和Kogan Creek发电站的发电。

CS Energy是昆士兰州三大主要发电公司之一,隶属于昆士兰州政府。此次勒索攻击发生在周末,攻击发生后,CS Energy迅速采取行动,将公司网络与其他内部网络隔离,并制定业务连续性流程,以遏制这一事件。该公司表示,此次事件并未影响 Callide 和 Kogan Creek 电站的发电,发电站将继续发电并将电力输送到全国电力市场。

参考链接:https://ti.dbappsecurity.com.cn/info/2875

【勒索专题】

Sabbath勒索软件针对美国和加拿大的关键基础设施进行攻击

2021年10月21日,研究人员发现了一个名为54BB47h(Sabbath)的勒索软件网站。通过识别攻击者的BEACON基础设施、商用恶意软件等,研究人员将Sabbath组织与名为“Arcane”和“Eruption”的组织的攻击活动联系起来。进一步调查显示,Sabbath、Arcane 和 Eruption背后的勒索组织为UNC2190,该组织在过去一年中多次更名,以规避检测。

参考链接:https://ti.dbappsecurity.com.cn/info/2876

攻击者使用Yanluowang勒索软件攻击美国实体

自2021年8月以来,攻击者正使用Yanluowang勒索软件,针对美国实体发起攻击活动。此次活动中的TTP与Thieflock勒索软件攻击有关,受害者主要集中在金融部门,也包括制造、IT 服务、咨询和工程部门的公司。

参考链接:https://ti.dbappsecurity.com.cn/info/2877

BlackByte勒索团伙利用ProxyShell漏洞进行攻击活动

BlackByte勒索软件团伙正在通过利用Microsoft Exchange服务器上的ProxyShell漏洞来破坏公司网络。ProxyShell是三个漏洞组合的名称:CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207,允许攻击者获得预认证远程代码执行。

参考链接:https://ti.dbappsecurity.com.cn/info/2879

美国洛杉矶计划生育协会遭到勒索软件攻击,导致40万患者信息泄露

美国洛杉矶计划生育协会Planned Parenthood Los Angeles(PPLA)披露了一起勒索软件攻击事件。攻击发生在 10 月 9 日至 17 日之间,攻击者从受感染的网络中窃取了部分文件,约40万患者个人信息遭到泄露。

参考链接:https://ti.dbappsecurity.com.cn/info/2888

【恶意活动威胁情报】

针对德国的网络钓鱼活动正在增加

自 2021 年 8 月下旬以来,研究人员观察到多个试图窃取德国银行凭证的网络钓鱼活动。攻击者利用定制的登陆页面来伪装成德国主要银行,包括Volksbank 和 Sparkasse,窃取银行分行数据、登录标识和 PIN等信息。

网络钓鱼活动针对多个行业,特别是德国公司以及位于德国的外国公司的员工。每个活动都包含影响数百个组织的数万条消息。网络钓鱼电子邮件声称是帐户管理信息,邮件包含二维码和虚假网站链接。窃取的目标信息包括银行分行数据、登录标识和 PIN。

参考链接:https://ti.dbappsecurity.com.cn/info/2874

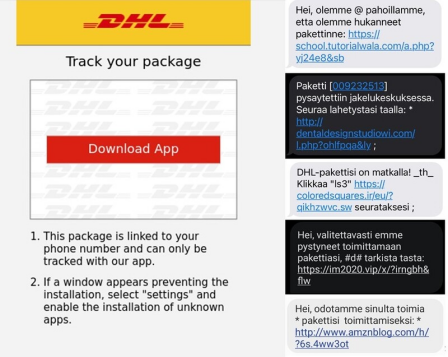

针对芬兰Android用户的FluBot攻击活动

芬兰国家网络安全中心 (NCSC-FI) 发布警告称,FluBot银行恶意软件正通过短信传播,针对的目标是芬兰Android用户。这是芬兰今年第二次成为大规模FluBot攻击活动的目标,此前,在2021年6月初至8月中旬,攻击者每天向数千个芬兰公民发送垃圾短信。

参考链接:https://ti.dbappsecurity.com.cn/info/2878

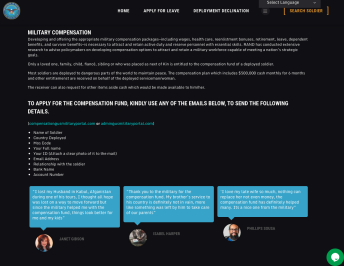

针对美国军人家庭的网络钓鱼活动

研究人员披露了一项长期的钓鱼欺诈活动,攻击者冒充军事组织或人员,针对美国军事人员的家庭,提供虚假服务,从而窃取个人敏感信息,如照片身份证明、银行账户信息、姓名、地址和电话号码。攻击者可以根据这些信息冒充受害者的身份,或窃取受害者银行账户中的资金。

参考链接:https://ti.dbappsecurity.com.cn/info/2887

【高级威胁情报】

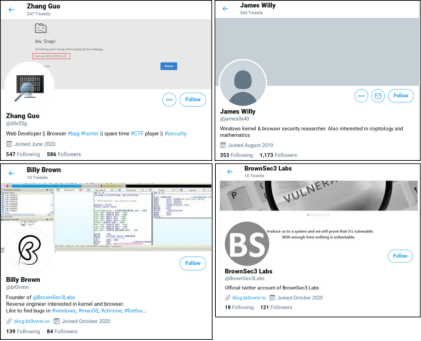

Lazarus组织冒充三星招聘人员攻击韩国安全公司

2021年11月,谷歌在其新发布的威胁地平线报告中称,与朝鲜政府相关的Lazarus APT组织展开了鱼叉式网络钓鱼活动。此次活动针对的目标是销售反恶意软件的韩国安全公司,攻击者冒充三星招聘人员,向安全公司的员工发送了虚假的工作机会。

在2020年底和2021年全年,Lazarus组织通过社交网络平台多次攻击研究人员。最近针对韩国反恶意软件的攻击表明,攻击者企图破坏韩国安全组织的供应链以针对其客户。

参考链接:https://ti.dbappsecurity.com.cn/info/2860

APT37组织使用Chinotto新型间谍软件攻击脱北者和韩国目标

APT37组织又名ScarCruft、Group123、InkySquid或Temp.Reaper,自2012年以来一直活跃,是与朝鲜政府有关的APT组织。研究人员发现,自 2019 年以来,APT37组织一直在使用名为 Chinotto 的间谍软件,针对脱北者(朝鲜叛逃者)、韩国记者和政府组织进行间谍活动。

参考链接:https://ti.dbappsecurity.com.cn/info/2868

APT35组织利用ProxyShell漏洞部署勒索软件

9 月下旬,研究人员观察到了与伊朗相关的APT35组织的攻击活动。攻击者利用了Microsoft Exchange中的ProxyShell漏洞获得了初始访问权限,最终部署勒索软件。ProxyShell是三个漏洞组合的名称:CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207。攻击者可以利用这些漏洞在 Exchange 服务器上以 SYSTEM 权限执行任意代码。

参考链接:https://ti.dbappsecurity.com.cn/info/2861

WIRTE组织针对中东实体展开攻击活动

11月29日,研究人员披露了WIRTE黑客组织针对中东政府的攻击活动。攻击者发送鱼叉式网络钓鱼电子邮件,通过Excel 4.0 宏部署恶意软件。攻击者的主要目标是中东的知名公共和私人实体。研究人员以低置信度认为,WIRTE组织具有亲巴勒斯坦的动机,并且可能是Gaza Cybergang的一部分。

参考链接:https://ti.dbappsecurity.com.cn/info/2865

APT-C-23组织以巴勒斯坦选举热点信息为诱饵的攻击活动分析

双尾蝎组织(APT-C-23)是一个长期针对中东地区的高级威胁组织,最早于2017年被披露。至少自2016年5月起,持续针对巴勒斯坦教育机构、军事机构等重要领域进行网络间谍活动,窃取敏感信息。近日,研究人员发现了以巴勒斯坦地区选举话题为诱饵的攻击样本。

参考链接:https://ti.dbappsecurity.com.cn/info/2862

PROMETHIUM伪造NotePad++安装包的攻击活动分析

Promethium又被称为蓝色魔眼、StrongPity,该APT组织在2016年被微软披露并命名为Promethium,其最早的攻击活动可以追溯到2012年。该组织主要针对意大利、土耳其、比利时、叙利亚、欧洲等地区和国家进行攻击活动。近日,研究人员在日常的威胁狩猎中捕获了该组织伪装成常用文本编辑器Notepad++安装包进行情报刺探的攻击活动样本。

参考链接:https://ti.dbappsecurity.com.cn/info/2871

FBI与CISA发布联合警告:APT组织正利用CVE-2021-44077漏洞发起攻击

12月2日,联邦调查局 (FBI) 和网络安全和基础设施安全局 (CISA) 发布联合警告称,一个APT组织正利用Zoho ManageEngine ServiceDesk Plus中的CVE-2021-44077漏洞发起攻击。APT 攻击者的目标是关键基础设施行业,包括医疗保健、金融服务、电子和 IT 咨询行业。

参考链接:https://ti.dbappsecurity.com.cn/info/2886

SideCopy APT组织使用多种诱饵攻击南亚目标

SideCopy是巴基斯坦的APT组织,至少自 2019 年以来一直活跃,主要针对南亚国家,尤其是印度和阿富汗。12月2日,研究人员披露了SideCopy组织的部分受害者、初始感染媒介以及窃取的数据类型。

SideCopy APT 一直在积极针对南亚的政府和军事官员发起攻击。该组织主要使用存档文件来针对垃圾邮件或鱼叉式网络钓鱼活动中的受害者。

参考链接:https://ti.dbappsecurity.com.cn/info/2889

安全威胁情报资讯周报11月27日-12月3日.pdf (文件大小:1.34MB)

安全威胁情报资讯周报11月27日-12月3日.pdf (文件大小:1.34MB)