【安全资讯】CERBER勒索软件利用Confluence RCE等多个高危漏洞攻击云主机

引言

CERBER勒索软件传播者正在利用Atlassian Confluence远程代码执行漏洞(CVE-2021-26084)和GitLab exiftool 远程代码执行漏洞(CVE-2021-22205)攻击云上主机。

简况

Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084)为8月26日披露的高危漏洞,该漏洞的CVSS 评分为 9.8,是一个对象图导航语言 (ONGL) 注入漏洞,允许未经身份验证的攻击者在 Confluence Server 或Data Center实例上执行任意代码,攻击者利用漏洞可完全控制服务器。

GitLab exiftool远程命令执行漏洞(CVE-2021-22205)同样也是网络黑产疯狂利用的高危漏洞。由于Gitlab某些端点路径无需授权,攻击者可在无需认证的情况下利用图片上传功能执行任意代码,攻击者利用漏洞同样可以完全控制服务器。

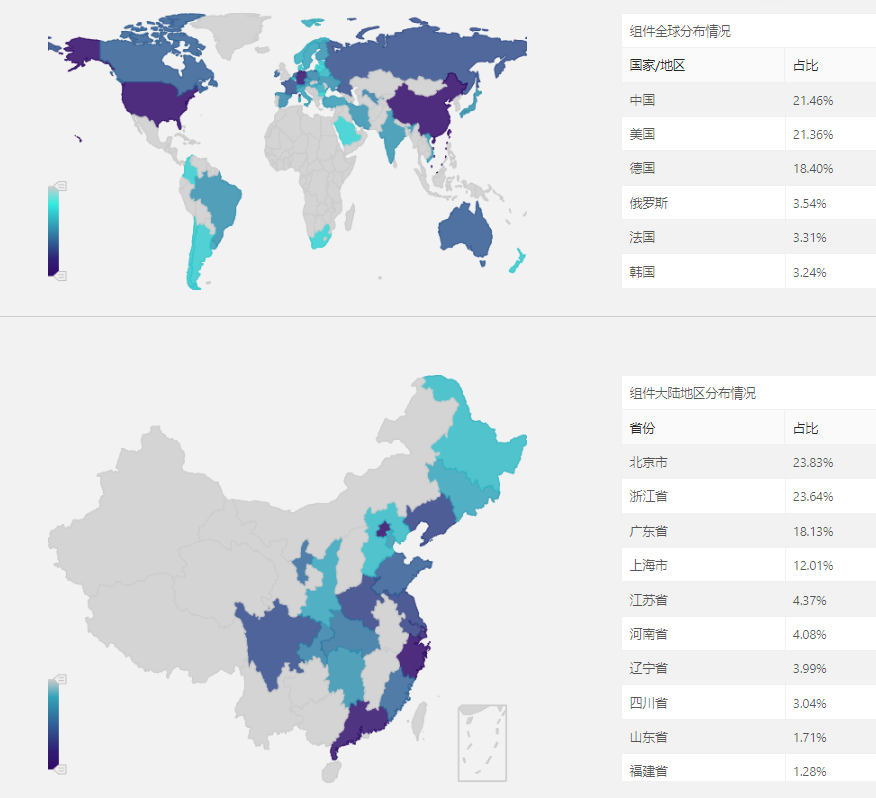

Atlassian Confluence 应用广泛,中国占比最高(21.46%)、其次是美国(21.36%)、德国(18.40%),如下图:

受影响的版本包括:

- Atlassian Confluence Server/Data Center < 6.13.23

- 6.14.0 <= Atlassian Confluence Server/Data Center < 7.4.11

- 7.5.0 <= Atlassian Confluence Server/Data Center < 7.11.6

- 7.12.0 <= Atlassian Confluence Server/Data Center < 7.12.5

CERBER勒索病毒使用CryptoPP加密库对文件进行加密,加密行为极具针对性。本次捕获的利用Confluence远程代码执行漏洞(CVE-2021-26084)攻击的样本,加密路径针对性包含了Confluence 组件下相关文件。另一样本为样本针对性加密Gitlab目录文件。该样本通过GitLab exiftool 远程代码执行漏洞攻击(CVE-2021-22205)传播。攻击者通过不同漏洞投递的勒索样本,加密目录也会伴随着入侵方式做优化。

被加密后的文件将被添加.locked扩展后缀,同时留下名为__$$RECOVERY_README$$__.html的勒索信,要求登陆指定暗网地址购买解密器。