【安全资讯】FIN13组织长期针对墨西哥实体展开攻击活动

引言

FIN13组织长期在墨西哥展开攻击活动,活动时间可以追溯到 2016 年。FIN13组织会在攻击前期花时间收集信息以执行欺诈性活动,使用自定义被动后门和工具来长期潜伏在环境中。FIN13 专门攻击位于墨西哥的组织,包括金融、零售和酒店行业。12月7日,研究人员发布了对FIN13组织的分析报告,详细介绍了FIN13组织的攻击方式和使用的恶意软件。

简况

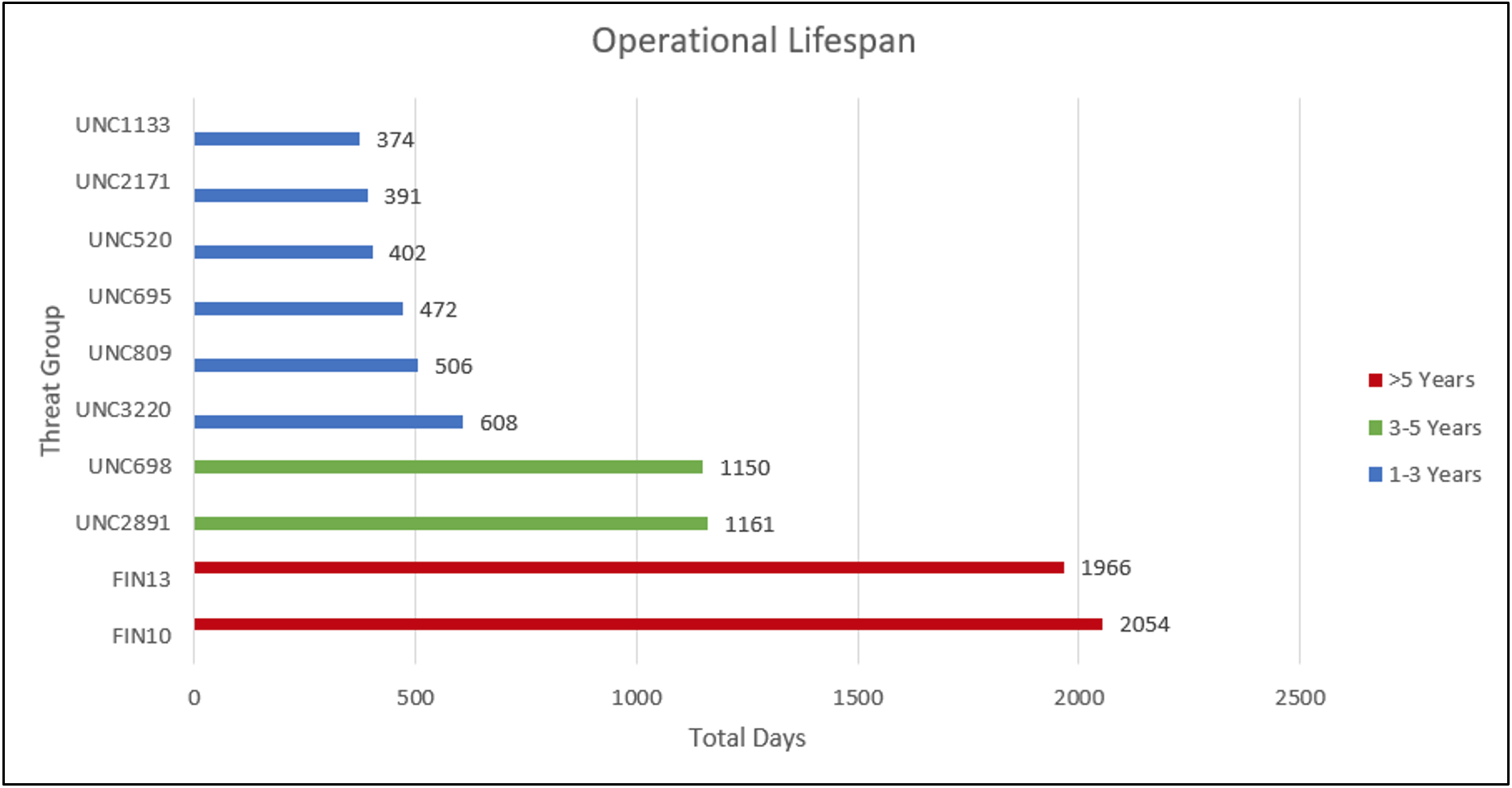

研究人员跟踪的出于经济动机的威胁组织大多运行时间不到一年。只有 10 个组织的运营时间在 1 到 3 年之间,其中只有FIN10 和 FIN13组织运营了五年以上,这表明FIN13组织可以在大型盈利性墨西哥组织的网络中保持隐身。运营时常大于1年的出于财务动机的威胁组织如下图:

建立初始立足点

FIN13组织主要利用外部服务器来部署通用 Webshell 和自定义恶意软件以建立立足点,恶意软件包括 BLUEAGAVE 和 SIXPACK。被动后门提供对受害者环境的访问,而无需主动向命令和控制服务器发送信标。FIN13组织使用被动后门而不是常用的主动后门(如 BEACON),这表明攻击者倾向于隐蔽和持续、长期的入侵。

权限提升

FIN13 主要利用常见的权限提升技术,依赖于公开可用的实用程序,例如 Windows Sysinternal 的ProcDump,来获取 LSASS 系统进程的进程内存转储,然后使用 Mimikatz 来解析转储并提取凭据。FIN13还使用合法的 Windows 实用程序certutil ,在某些情况下启动 ProcDump 等实用程序的混淆副本以规避检测。FIN13组织还使用了一些更独特的权限提升技术,如将合法的 KeePass 二进制文件替换为木马版本,将新输入的密码记录到本地文本文件中。

内部侦查

FIN13擅长利用原生操作系统二进制文件、脚本、第三方工具和自定义恶意软件在受感染环境中进行内部侦察,使用第三方工具(例如NMAP),还使用 PowerShell 获取其他 DNS 数据并将其导出到文件。此外,FIN13 还利用企业基础设施开展侦察活动。

横向移动

FIN13经常利用Windows Management Instrumentation (WMI) 远程执行命令并横向移动,还使用名为BUSTEDPIPE的自定义 JSP Web shell 隧道程序通过 Web 请求促进横向移动。此外,FIN13组织还使用了BLUEAGAVE web shell 和另外两个小型 PHP web shell,可以通过 SSH 使用指定的用户名和密码在 Linux 系统之间远程执行命令。

保持驻留

FIN13 开发了一系列自定义和公开可用的恶意软件系列,用于在环境中保持持久性。恶意软件包括了SIXPACK、SWEARJAR、MAILSLOT后门、HOTLANE程序、GOBOT2后门和TINYSHELL。

FIN13组织通过有针对性的数据盗窃以实现欺诈交易。窃取LSASS 进程转储和注册表配置单元等数据,还与数据库交互以收集财务敏感信息。

总结

FIN13一直专注于出于经济动机的网络犯罪,可以针对 Linux 和 Windows 系统。虽然勒索软件在网络犯罪生态中非常流行,但目前研究人员暂未观察到FIN13 部署勒索软件的入侵活动。