【报告】【PDF下载】安恒高级安全威胁情报周报(2021.12.4~12.10)

文末下载PDF完整版

【恶意软件威胁情报】

BRATA银行木马针对意大利银行客户

BRATA是一种恶意Android远程访问工具 (RAT),通过 WhatsApp 和 SMS 消息进行传播以感染和监视巴西用户。2021年6月,研究人员发现了针对意大利银行用户的BRATA攻击样本,攻击者通过短信网络钓鱼活动感染受害者,从而窃取他们的网上银行凭证。

参考链接:https://ti.dbappsecurity.com.cn/info/2895

Aberebot v2.0恶意软件针对银行应用及加密货币钱包

7月,研究人员发现了在暗网上出售的新型安卓银行木马Aberebot。近日,研究人员发现了Aberebot恶意软件的一个新变种Aberebot v2.0,该变种针对22个国家的213个银行应用程序和9个加密钱包应用程序,能够通过钓鱼网页窃取敏感信息,包括用户的财务和个人数据。

参考链接:https://ti.dbappsecurity.com.cn/info/2900

攻击者伪造虚假网站分发SpyAgent窃密软件

11月29日,研究人员发布了SpyAgent恶意软件的最新攻击活动分析。攻击者通过伪造的加密货币相关网站、恶意广告、社交媒体等途径,分发SpyAgent恶意软件释放器。SpyAgent恶意软件滥用合法的远程访问工具,旨在窃取凭证和加密货币钱包。

参考链接:https://ti.dbappsecurity.com.cn/info/2896

Tor2Mine挖矿软件的新变体分析

Tor2Mine是一种门罗币挖矿软件,至少自 2019 年以来一直活跃。Tor2Mine的运营商不断对该恶意软件进行更新,从而在受感染的网络上规避检测并保持持久性。自 6 月以来,研究人员观察到了两种不同的 Tor2Mine变体。

参考链接:https://ti.dbappsecurity.com.cn/info/2910

MANGA僵尸网络利用路由器漏洞CVE-2021-41653进行传播

MANGA又名Dark,是基于 Mirai 的僵尸网络活动的新变种。近日,MANGA正利用 TP-Link TL-WR840N(EU) V5 上的新漏洞“CVE-2021-41653”传播,该漏洞由易受攻击的host参数引起,经过身份验证的用户可以滥用该参数在设备上执行命令。

参考链接:https://ti.dbappsecurity.com.cn/info/2916

【热点事件威胁情报】

谷歌宣布已关闭Glupteba僵尸网络

12月7日,谷歌宣布已采取行动破坏了大规模 Glupteba僵尸网络。Glupteba自2011年以来一直活跃,是一种支持区块链的模块化恶意软件,控制着全球超过 100 万台 Windows PC设备,主要针对美国、印度、巴西和东南亚国家,每天增加数千台新的受感染设备。

目前,谷歌已经终止了大约 6300 万个 Google Docs。这一行动将对Glupteba的运营产生显著的影响。然而,研究人员表示,Glupteba 的运营商可能会尝试使用备份命令和控制机制重新控制僵尸网络。

参考链接:https://ti.dbappsecurity.com.cn/info/2906

【教育行业威胁情报】

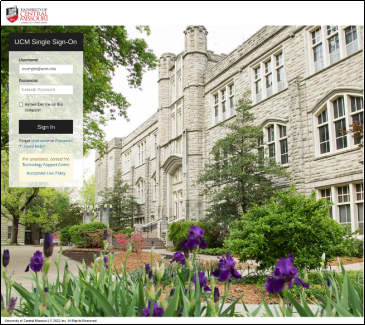

以新冠变异病毒为诱饵,针对美国大学的网络钓鱼活动

随着新冠变异病株Omicron的出现,研究人员已经观察到了利用Omicron病毒作为诱饵的网络钓鱼活动。攻击者通过伪造的大学登录门户,窃取用户的 Office 365 凭据。此次活动的主要目标为北美大学。

由于在假期期间和假期过后往返校园的学生、教职员工和其他工作人员需要提供新冠测试报告,研究人员估计以Omicron 变体为诱饵的钓鱼活动很可能会在接下来的两个月内增加。

参考链接:https://ti.dbappsecurity.com.cn/info/2903

【政府部门威胁情报】

美国国务院员工电话被Pegasus间谍软件入侵

近日,苹果公司披露,一名未知身份的攻击者使用以色列NSO公司开发的Pegasus 间谍软件,监听了11名美国国务院员工的手机。这些美国官员处理的事务与东非国家乌干达有关。pegasus间谍软件由总部位于以色列的网络科技公司NSO集团开发,是一种具有高度侵入性的工具。pegasus软件能够侵入苹果和安卓操作系统,窃取短信、照片和电子邮件,对通话进行录音,并可以远程启动手机的话筒和摄像头。

参考链接:https://ti.dbappsecurity.com.cn/info/2897

俄罗斯黑客组织使用新型Ceeloader恶意软件攻击全球企业和政府

12月6日,研究人员发布报告称,俄罗斯黑客组织正使用新的自定义“Ceeloader”恶意软件,破坏全球政府和企业网络。研究人员将攻击活动归因于UNC3004 和 UNC2652,这两个黑客组织与Nobelium组织相关。Nobelium APT组织是SolarWinds事件的攻击者,是俄罗斯外国情报局 (SVR) 支持的黑客组织,也被称为APT29、Cozy Bear和The Dukes。

参考链接:https://ti.dbappsecurity.com.cn/info/2898

针对韩国研究机构的网络钓鱼活动

研究人员发现了针对韩国研究机构和公司的网络钓鱼电子邮件活动。活动中的邮件伪装成来自国际运输公司,包含链接或附件,可以将用户重定向到钓鱼页面,旨在窃取用户密码。研究人员还发现了针对包括研究机构以及海外地方政府在内的众多公司的分发样本,因此用户必须保持警惕,避免打开来源不明的附件文件,切勿输入个人信息。

参考链接:https://ti.dbappsecurity.com.cn/info/2908

【勒索专题】

FBI警报:Cuba勒索软件团伙破坏了美国49个关键基础设施组织

12月2日,美国联邦调查局(FBI)发布警报称,截至2021年11月初,Cuba勒索软件团伙已破坏了美国关键基础设施部门的至少49个组织的网络,提出了至少7400万美元的赎金要求,且成功获取了4390万美元的赎金。

参考链接:https://ti.dbappsecurity.com.cn/info/2894

北欧精选酒店遭Conti勒索软件攻击

12月2日,Conti勒索软件团伙攻击了北欧精选酒店(Nordic Choice Hotels),该酒店预订、入住、退房和创建新房间的系统受到了影响。客人的姓名和联系信息(电话、电子邮件),以及有关预订和住宿的信息可能遭到泄露。

参考链接:https://ti.dbappsecurity.com.cn/info/2905

CERBER勒索软件利用Confluence RCE等多个高危漏洞攻击云主机

CERBER勒索软件传播者正在利用Atlassian Confluence远程代码执行漏洞(CVE-2021-26084)和GitLab exiftool 远程代码执行漏洞(CVE-2021-22205)攻击云上主机。Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084)为8月26日披露的高危漏洞,GitLab exiftool远程命令执行漏洞(CVE-2021-22205)同样也是网络黑产疯狂利用的高危漏洞。

参考链接:https://ti.dbappsecurity.com.cn/info/2907

【漏洞利用】

Apache Log4j 2远程代码执行漏洞风险提示

近日,安恒信息应急响应中心监测到Apache Log4j 2存在远程代码执行漏洞,经验证,该漏洞允许攻击者在目标服务器上执行任意代码,可导致服务器被黑客控制。由于Apache Log4j 2应用较为广泛,建议使用该组件的用户尽快采取安全措施。

参考链接:https://ti.dbappsecurity.com.cn/info/2913

【攻击团伙威胁情报】

越南黑客组织XE Group持续进行信用卡盗窃活动

“XE Group”是一个疑似来自越南的黑客组织,于2020年初首次被发现,一直在进行信用卡盗窃活动。攻击者使用的基础设施相对有限,主要专注于破坏 IIS 环境,在受影响的网站上部署恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/2911

FIN13组织长期针对墨西哥实体展开攻击活动

FIN13组织长期在墨西哥展开攻击活动,活动时间可以追溯到 2016 年。FIN13组织会在攻击前期花时间收集信息以执行欺诈性活动,使用自定义被动后门和工具来长期潜伏在环境中。FIN13 专门攻击位于墨西哥的组织,包括金融、零售和酒店行业。12月7日,研究人员发布了对FIN13组织的分析报告,详细介绍了FIN13组织的攻击方式和使用的恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/2917

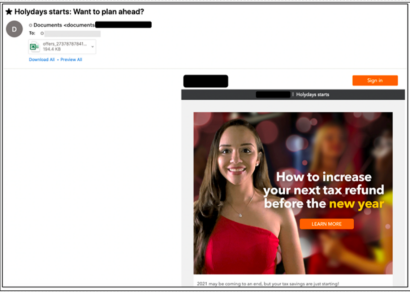

TA575组织通过垃圾邮件传播Dridex木马

TA575组织是Dridex的附属机构,通过恶意 URL、Microsoft Office 附件和受密码保护的文件分发恶意软件。近日,TA575 组织以假日主题为诱饵,发送大量垃圾邮件,引导受害者下载Dridex 银行木马。

参考链接:https://ti.dbappsecurity.com.cn/info/2914

【恶意活动威胁情报】

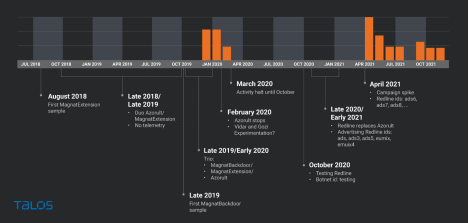

Magnat攻击者利用恶意广告诱使用户安装恶意程序

研究人员观察到一项恶意活动,攻击者提供流行软件的虚假安装程序作为诱饵,试图诱骗用户在其系统上执行恶意软件。研究人员表示,恶意软件的开发者很可能是化名为“Magnat”的攻击者。此次活动始于2018年底,主要针对加拿大、美国、澳大利亚、意大利、西班牙、挪威等国。

参考链接:https://ti.dbappsecurity.com.cn/info/2901

【高级威胁情报】

NOBELIUM组织与针对法国实体的钓鱼活动有关

自2021年2月以来,法国国家网络安全机构(ANSSI)发现了一系列针对法国实体的网络钓鱼活动。攻击者成功破坏了法国机构的电子邮件账户,然后利用这些账户向外国机构发送武器化电子邮件。这一系列钓鱼活动的技术指标与Nobelium组织的攻击活动相关,且与2020年的SOLARWINDS供应链攻击之间的TTP具有一定重叠。

参考链接:https://ti.dbappsecurity.com.cn/info/2899

StrongPity组织通过Notepad++ 程序传播恶意软件

StrongPity APT组织又名APT-C-41 和 Promethium,该组织自 2012 年以来一直存在。近日,研究人员发现,该组织正在传播带恶意软件的 Notepad++ 安装程序,以感染目标。Notepad++是一种非常流行的免费文本和源代码编辑器,支持多种编程语言。

StrongPity组织自 2012 年以来一直在发起水坑攻击。该组织曾在 2016 年至 2018 年间分发木马化的 WinRAR 安装程序。2016 年,研究人员在一项针对比利时和意大利对 Truecrypt 和 Winrar 软件感兴趣的特定用户的活动中发现了 StrongPity组织。

参考链接:https://ti.dbappsecurity.com.cn/info/2915

安全威胁情报资讯周报12月4日-12月10日.pdf (文件大小:1.19MB)

安全威胁情报资讯周报12月4日-12月10日.pdf (文件大小:1.19MB)