【安全资讯】Conti勒索组织利用 Log4j2 漏洞展开攻击活动

引言

Conti勒索软件正利用关键的Log4Shell漏洞,快速访问VMware vCenter Server内部实例和加密虚拟机。

引言

“Log4Shell”漏洞又称“Logjam”,编号为CVE-2021-44228,是一个远程代码执行漏洞。有数十家供应商受到了Log4Shell漏洞的影响,并紧急修补了他们的产品或为客户提供缓解措施,VMware就是其中之一,包含40种易受攻击的产品。虽然该公司提供了缓解措施或修复程序,但受影响的 vCenter 版本的补丁尚未可用。

研究人员证实,Conti勒索软件的附属机构已经破坏了目标网络并利用易受攻击的Log4j机器来访问vCenter服务器。Conti是当今最大、最多产的勒索软件团伙之一,于2019年12月首次被发现,拥有数十名活跃的全职成员。虽然大多数防御措施都专注于阻止对暴露设备的 Log4Shell 攻击,但 Conti 勒索软件正利用该漏洞来针对可能不会受到太多关注的内部设备。

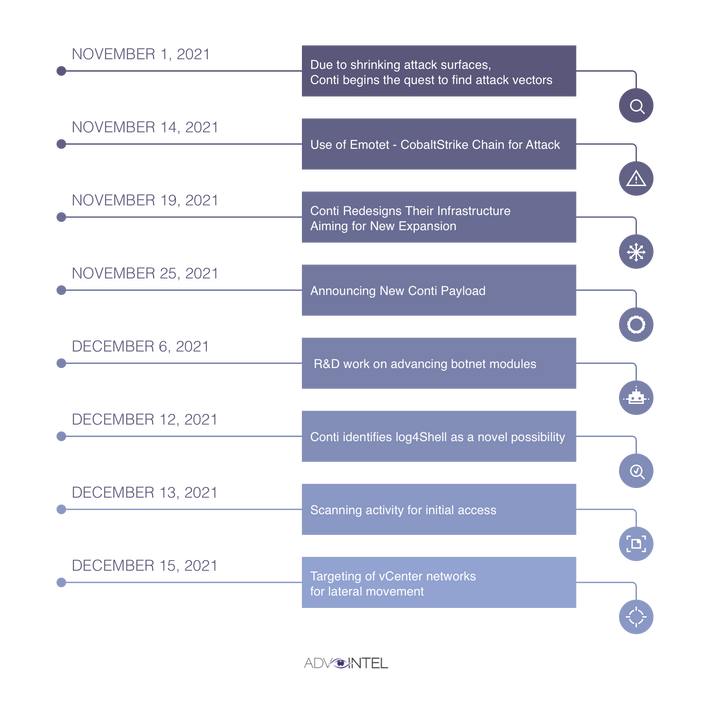

Conti勒索软件自11月起持续搜索更新的攻击媒介。在12月12日开始对Log4Shell产生兴趣,并于12月13日开始利用公开可用的 Log4J2 漏洞进行扫描活动,于15日开始横向移动到 VMware vCenter 网络。勒索软件利用的时间表如下:

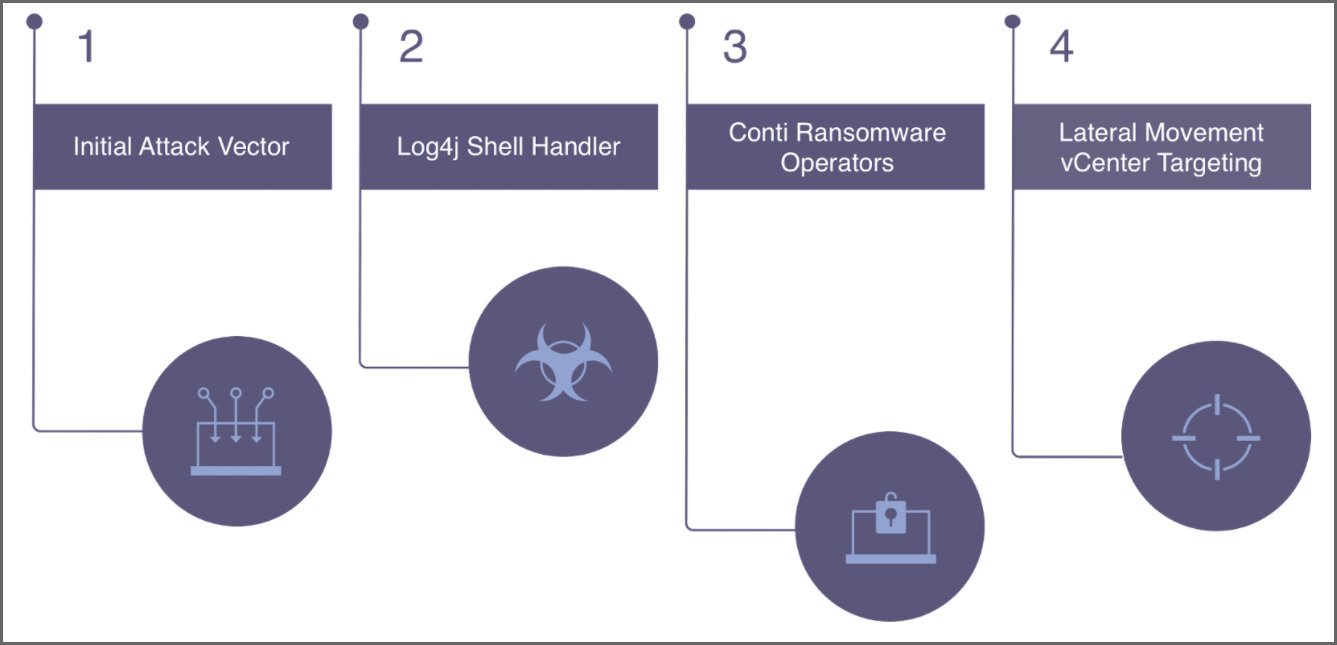

Conti利用Log4Shell 漏洞入侵vCenter 服务器的过程如下:

总结

Conti 和其他团体可能的团体逐渐开始利用 Log4j2 漏洞展开攻击活动。研究人员建议立即修补易受攻击的系统。

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享