【安全资讯】研究人员在美国政府委员会网络上发现后门

引言

美国国际宗教自由委员会的网络中存在一个后门,该后门允许攻击者拦截并可能窃取该机构系统上的所有本地网络流量。基于对攻击者可以收集的签名和信息的分析,研究人员表示,此次攻击可以提供网络的完全可见性和对系统的完全控制,因此可以用作多阶段攻击的第一步,以更深入地渗透该网络或其他网络。

简况

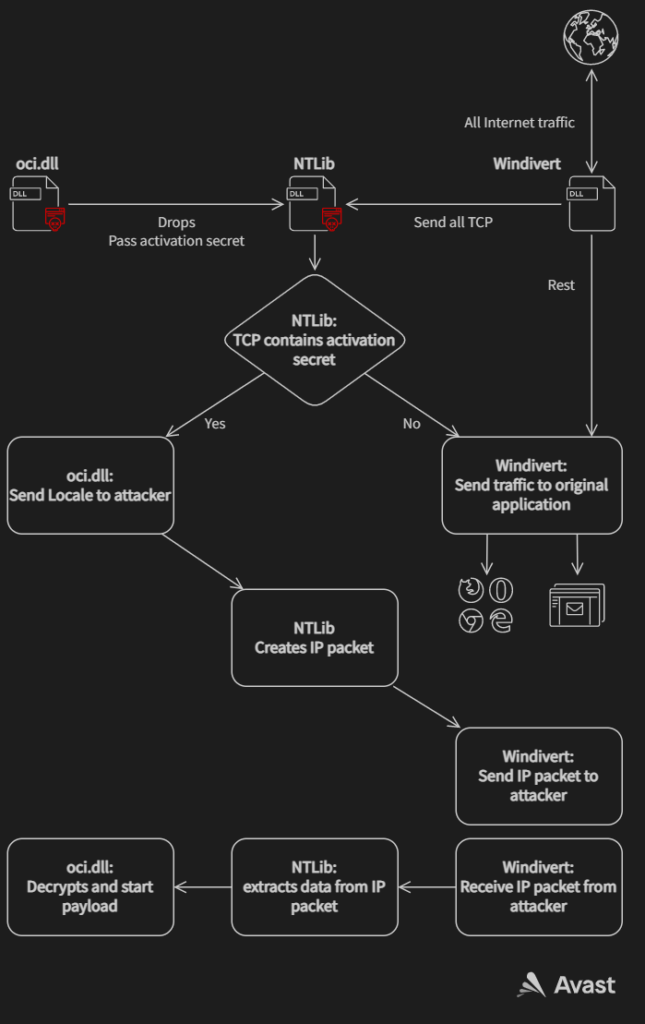

研究人员分析了两个文件。攻击者通过其中一个文件启动后门,研究人员将其称为“下载器”,它伪装成一个名为oci.dll的合法Windows文件WinDivert。WinDivert是一个合法的包捕获程序,可用于实现用户制作的包过滤器、包嗅探器、防火墙、NAT、VPN、隧道应用程序等,而无需编写内核模式代码,这使得攻击者可以通过受害者的网络监听所有的互联网通信。

第一个文件伪装成 oci.dll ('C:WindowsSystem32oci.dll'),包含一个压缩库 [称为 NTlib]。这个 oci.dll 仅导出一个函数“DllRegisterService”。此函数检查主机名的 MD5,如果与它存储的不匹配则停止。

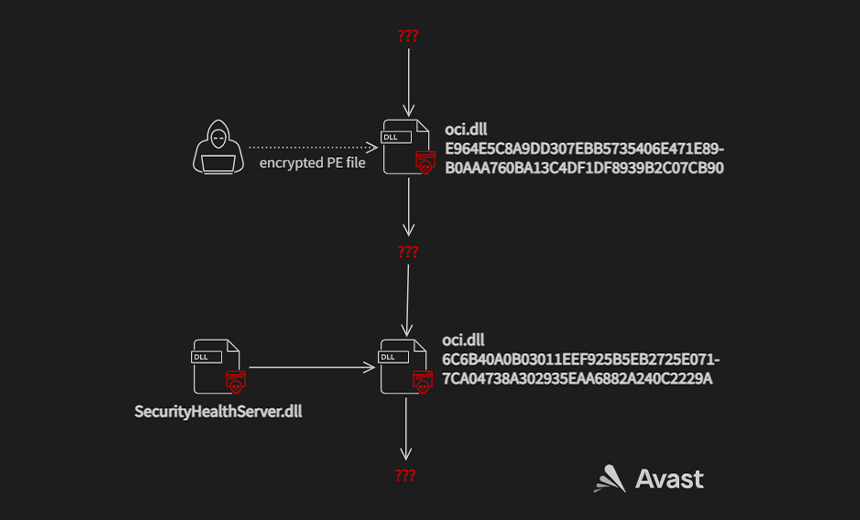

研究人员将第二个文件称为“解密器”,也伪装成 oci.dll,在攻击的后期替换了第一个文件。该代码可以解密名为 SecurityHealthServer.dll 的恶意文件并将其加载到内存中。根据对第二个文件的分析,研究人员发现了第二个文件与另一个相同的恶意文件“rcview40u[.]dll”之间的联系,该文件在 2018 年针对韩国组织的间谍活动中使用。两个具有各自 SHA256 函数的恶意 oci[.]dll 文件如下图:

攻击者可以拦截并可能窃取所有本地网络流量,如下图:

总结

由于缺乏联邦机构的回应,研究人员无法从后端监控攻击的具体情况,因此无法将其归因于特定的攻击者或确定攻击的影响和持续时间。