【安全资讯】APT组织利用Zoho公司产品中的0day漏洞展开攻击

引言

12月17日,FBI发布警告称,自2021年10月下旬以来,APT攻击者一直在积极利用 ManageEngine Desktop Central 服务器上的0day漏洞展开攻击,该漏洞现已确定为CVE-2021-44515。

简况

CVE-2021-44515安全漏洞是一个关键的身份验证绕过漏洞,攻击者可以利用该漏洞在易受攻击的 Desktop Central 服务器上执行任意代码。Zoho 于 12 月初修补了该漏洞。12月10日,CISA将CVE-2021-44515添加到已知被利用的漏洞目录中,要求联邦机构在圣诞节前对其进行修补。

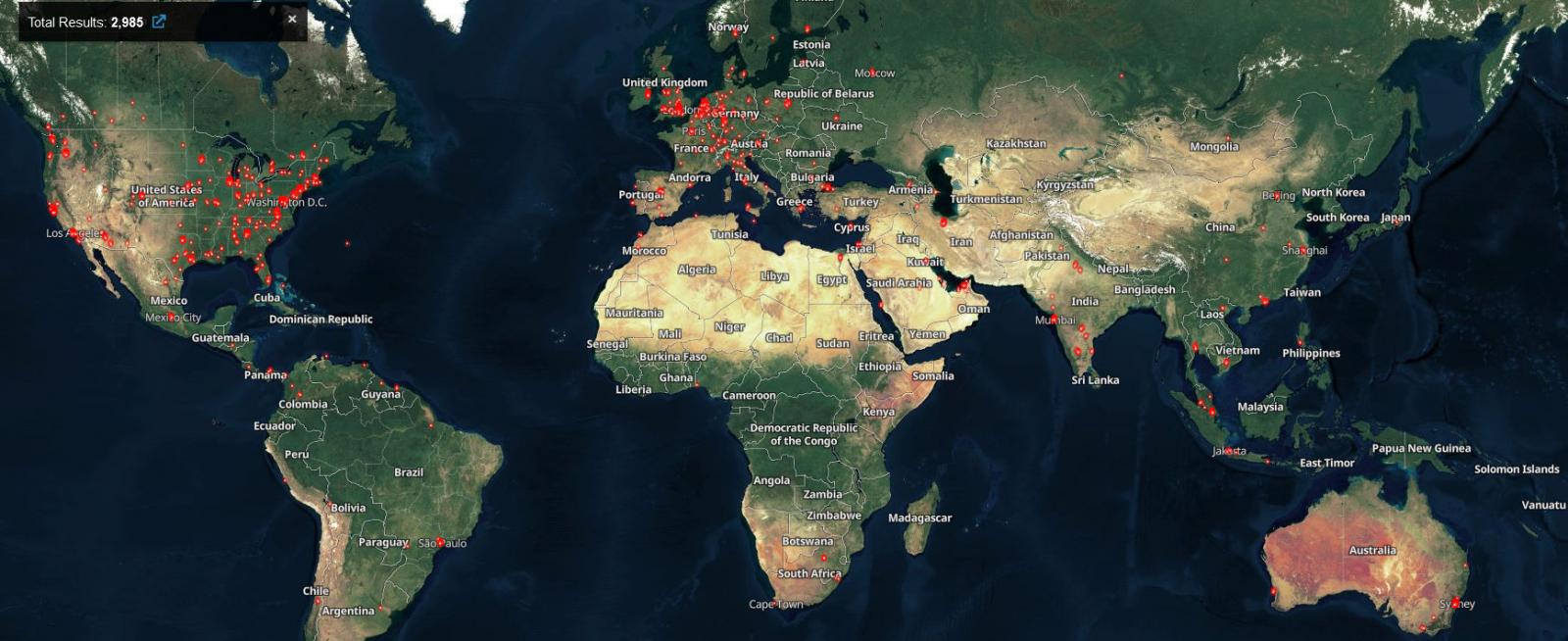

据 Shodan 统计,有 超过 2,900 个 ManageEngine Desktop Central 暴露在网络中,如下图:

据观察,APT 攻击者破坏了 Desktop Central 服务器,释放了一个覆盖 Desktop Central 合法功能的 webshell,下载后开发工具,枚举域用户和组,进行网络侦察,尝试横向移动和转储凭据。

攻击者使用的TTP包括:

- DLL侧加载

- 执行“live off the land”工具,例如bitsadmin

- 网络扫描,例如nbscan、nb.exe

- 用于执行命令的Powershell

- 通过Windows服务实现持久性

- 从其他受害基础设施下载阶段性的后利用工具

- 凭证转储,例如Mimikatz, comsvcs.dll, WDigest降级和pwdump

近年来,Zoho ManageEngine 服务器一直受到攻击。自 2020 年 7 月以来,黑客入侵Desktop Central 并在黑客论坛上出售对其网络的访问权限。在 2021 年 8 月至 2021 年 10 月期间,Zoho ManageEngine 安装也遭到APT组织的攻击。9月16日,FBI发布警报,称有APT组织正使用Zoho CVE-2021-40539漏洞展开攻击活动。9月23日,CISA官员表示,一个疑似由国家资助的黑客组织,试图利用 Zoho 用户身份验证设备中的0day漏洞,攻击休斯顿港的网络。

总结

Zoho公司强烈建议用户尽快更新到最新版本,同时建议用户备份关键业务数据、断开受影响的网络系统、格式化所有受感染的服务器。