【安全资讯】DarkHotel组织最新攻击活动解析

引言

DarkHotel是一个位于韩国的APT组织,至少自 2007 年以来一直活跃。该组织通过渗透酒店 WiFi 网络部署恶意代码,主要发起网络钓鱼和 P2P 攻击。近日,研究人员捕获了DarkHotel组织的新攻击链,活动中的二进制文件在执行时,会检查进程中是否有我国的安全软件。此外,攻击者的基础设施托管了多个伪装成我国相关组织的域,因此该组织针对的主要攻击目标可能是我国用户。

简况

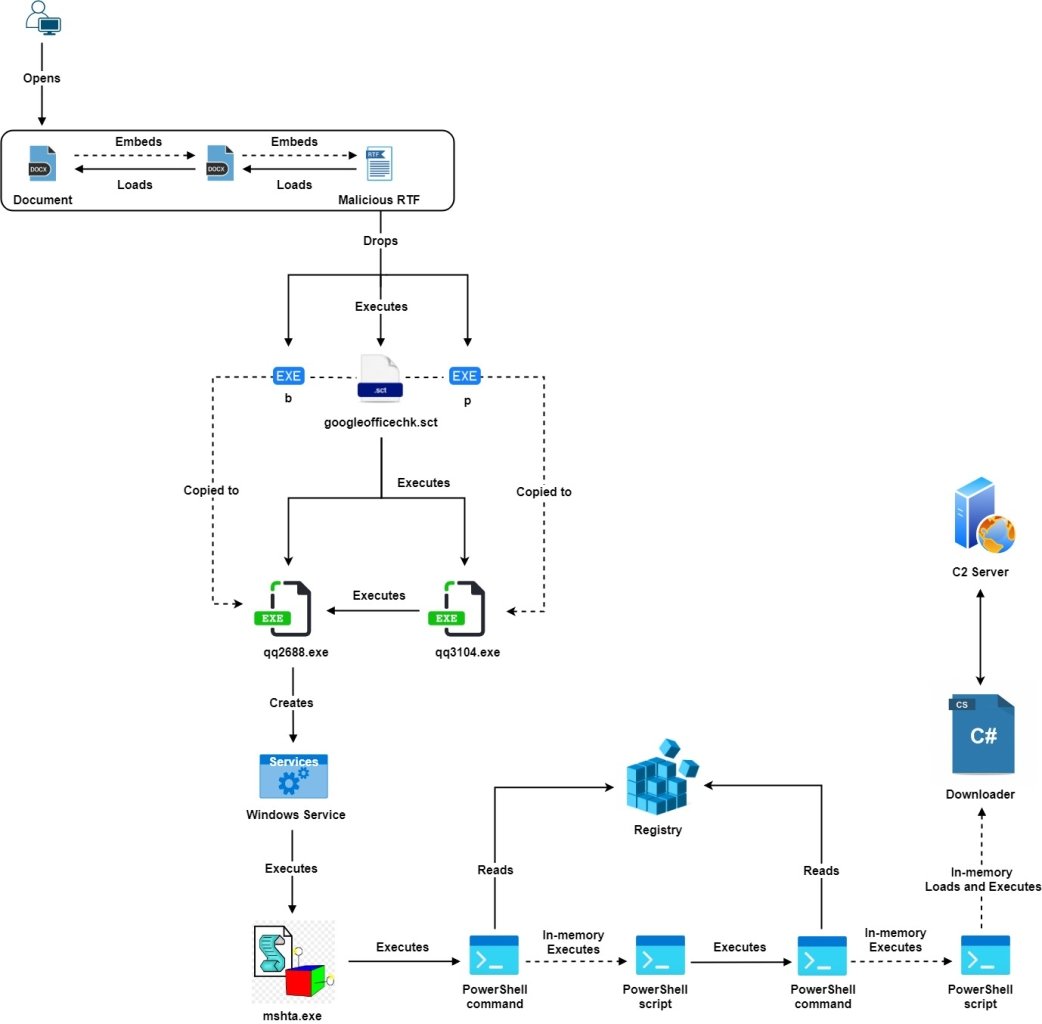

此次活动完整的攻击链如下:

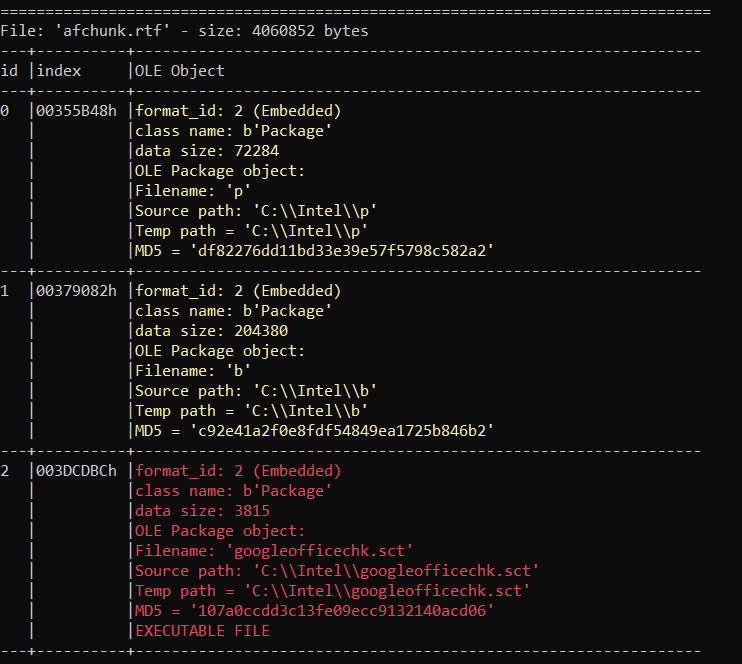

此攻击的第一阶段是一个多层恶意文档,定义了一个AltChunk 元素来加载嵌入的 DOCX 文件。嵌入的 DOCX 文件定义了另一个 AltChunk 元素,用于加载嵌入的恶意 RTF 文件。恶意RTF文件包含三个OLE对象,如下图:

加载 RTF 文件后,三个 OLE 对象将被放置在 %temp% 目录中,名称为“p”、“b”和“googleofficechk.sct”。随后执行scriptlet 文件 (googleofficechk.sct)。scriptlet 文件执行以下操作:

1. 检查目录“%LOCALAPPDATA%\PeerDistRepub\”是否存在,如果不存在则创建目录。

2. 检查文件“%LOCALAPPDATA%\PeerDistRepub\msrvcd32.exe”是否存在。如果文件存在,则不会执行进一步的操作。

3.释放绑定到所有启用 DHCP 的网络适配器的 IP 地址。

4.将可执行文件从“%temp%\p”复制到“%LOCALAPPDATA%\PeerDistRepub\qq3104.exe”

5.将可执行文件“b”从“%temp%\”复制到“%LOCALAPPDATA%\PeerDistRepub\qq2688.exe”

6.创建一个 ZoneIdentifier ADS(备用数据流)

7.执行“qq3104.exe”

8.更新网络适配器的 IPv4 地址

二进制文件主要执行三个操作:

- 将PEB结构中的进程相关信息伪装成explorer.exe

- 针对易受攻击的 COM 接口 {3E5FC7F9-9A51-4367-9063-A120244FBEC7} 和 {D2E7041B-2927-42fb-8E9F-7CE93B6DC937} 执行 UAC 绕过

- 执行二进制qq2688.exe

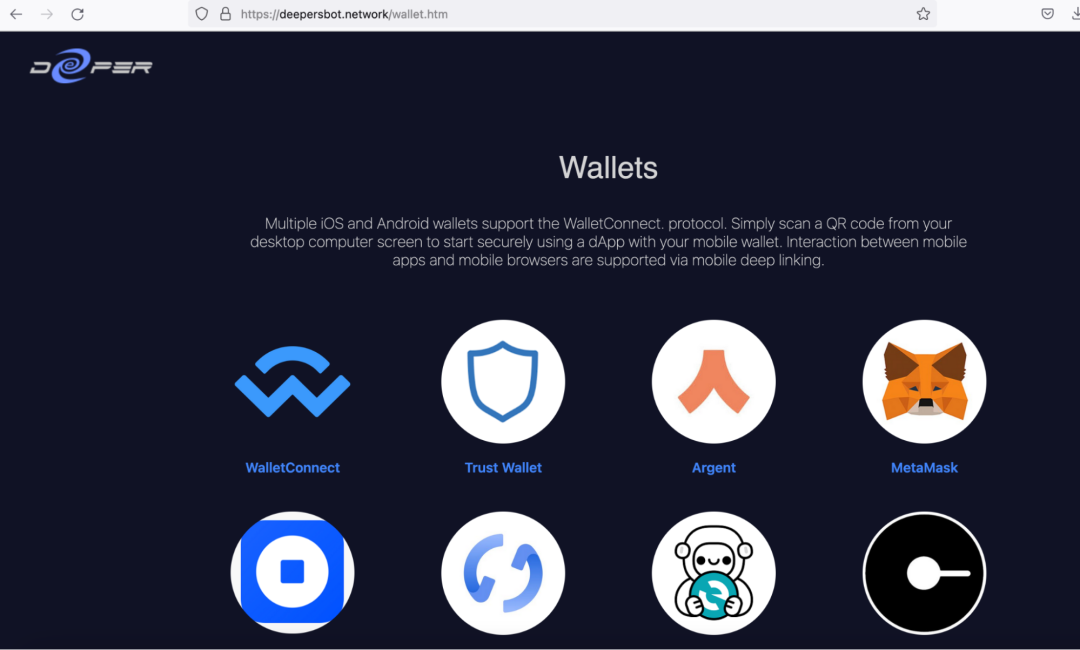

研究人员还在该服务器上发现了几个新注册的域,这些域伪装成在中国流行的加密货币项目,例如 Deeper 网络。钓鱼界面要求用户在主页上验证他们的钱包,一旦用户选择了钱包类型,则将被重定向到一个页面,提示他们共享私钥。提供的加密货币钱包如下图:

归因

此次活动中的C2命令与 Dark Hotel 使用的早期有效负载相同,且有效载荷的时间戳与之前记录的 Dark Hotel APT 活动被观察到的时间范围相同,因此研究人员将此次攻击链归因于Dark Hotel 组织。