【安全资讯】PyMICROPSIA:双尾蝎的新型窃密木马再度来袭

引言

双尾蝎(APT-C-23)是一个长期针对中东地区的高级持续威胁组织,最早于2017年被披露。研究人员捕获了该组织以Python构建的攻击样本,该类样本最早由国外厂商发现并命名为PyMICROPSIA。

简况

PyMICROPSIA具有丰富的信息窃取和控制功能,功能包括:

- 收集本机/外置驱动文件列表、进程信息

- 压缩被盗信息及被盗文件/文件夹,并上传至C2

- 截屏、录音、执行shell命令、重启、自更新

- payload下载与执行

- 删除压缩文件、历史浏览记录以及配置文件

双尾蝎一直以来喜欢用演员或者编剧的名字来给变量进行命名,PyMICROPSIA也不例外,其对C2以及一些变量的命名,依旧延续了其使用人名的传统。而在流程方面,本次捕获的PyMICROPSIA首先连接google.com对网络联通性进行判断,只有在返回200的状态码后才会进行后续操作,否则一直循环连接,这样做可以对一些沙箱进行规避操作,进而导致沙箱误判。

PyMICROPSIA使用了大量的Python内置库和网上开源的库来完成其远控功能,例如使用网上开源的mss库来完成截图功能。PyMICROPSIA包含大量的远控指令。新版本的PyMICROPSIA使用了AES算法来对所获取的文件进行加密。

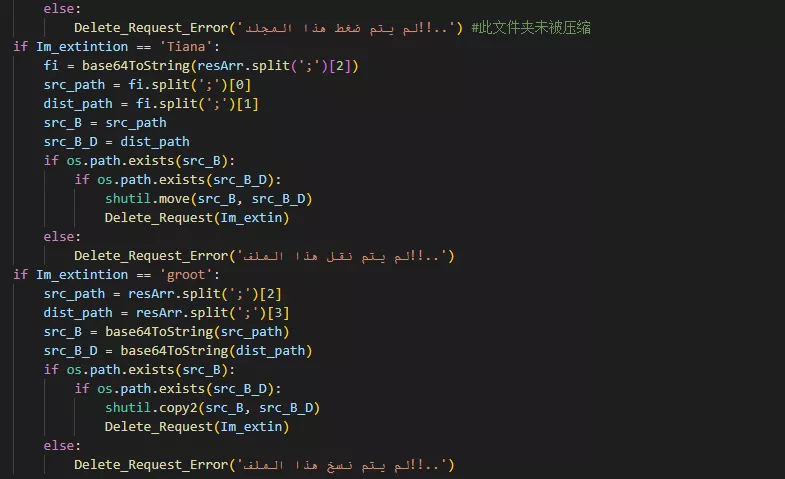

PyMICROPSIA代码中有一句阿拉伯文的字符串,并且新旧版本中一直没有改变,考虑到假旗行动的可能性,这可能反应了攻击者或者被攻击者的文化背景。包含字符串的代码如下图:

总结

对PyMICROPSIA的分析可知,双尾蝎组织一直尝试拓展新的攻击方法,其武器库错综复杂,此次捕获的样本使用python编写,其免杀效果较好,值得引起警惕。

失陷指标(IOC)5

这么重要的IOC情报,赶紧

登录

来看看吧~

0条评论

看了这么久,请

登录

,对他说点啥~

0

0

分享

微信扫一扫分享