【安全资讯】疑似“肚脑虫”APT组织近期针对孟加拉国的攻击活动分析

引言

近日,研究人员捕获一起肚脑虫 APT 组织近期疑似针对孟加拉国攻击活动。在此攻击活动中,攻击者主要以”孟加拉国职业大学2021年电子工程专业演示文稿”为主题,将PPT诱饵文件通过钓鱼邮件发送给受害者。当受害者打开诱饵文件并执行宏后,会上传计算机和用户基本信息到远程服务器,并下载后续攻击模块到本地执行。

简况

Donot“肚脑虫”是疑似具有南亚背景的 APT 组织,其主要以周边国家包括巴基斯坦、孟加拉国、尼泊尔和斯里兰卡的政府和军事为目标进行网络攻击活动,通常以窃取敏感信息为目的。该组织具备针对 Windows 与 Android 双平台的攻击能力。

本次攻击使用包含宏的诱饵文档“EE 2021 B Final ppt BUP.ppt”,以”BUP(孟加拉国职业大学)”、”EE(电子工程)”命名文件,””演示文稿2021(PRESENTATION 2021)”为主页内容,诱导受害者打开诱饵文件。

“EE 2021 B Final ppt BUP.ppt”文档中的宏执行后会释放"%Public%\Music\delta.dll"文件,并在系统启动目录下释放”sdelta.bat”文件。

”sdelta.bat”主要是创建计划任务”deckteck”,用来加载"%Public%\Music\delta.dll"的导出函数”qdsfakraksdfkdkfjk”,以实现delta.dll自启动,值得注意的是文件delta是”德尔塔”毒株的希腊名称,以delta名称命名,可用来迷惑用户。

最后弹出构造的“错误”弹框用来迷惑用户,掩盖释放文件的恶意行为,这种弹框方式在以往Donot组织攻击活动中也是经常使用,点击弹框中的”确定”或”取消”按钮后显示为空白界面,但恶意行为却早已被执行。

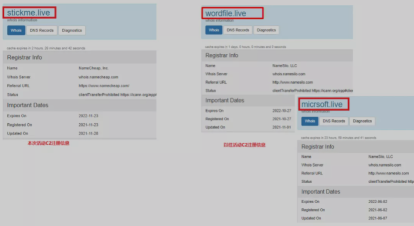

delta.dll文件执行后主要是收集被害者的机器指纹信息,并下载后续攻击模块执行。此次捕获的攻击样本与Donot组织常用攻击手法,恶意代码基本一致,Donot 本次活动和以往活动中的C2注册信息都较有特点:注册时间都为1年、注册商主要是namecheap、NameSilo。

总结

此次捕获的样本主体功能没有较大变动,依然延续构造”错误弹框”、字符自加减进行字符串解密的风格。其主要针对南亚地区开展攻击活动,国内用户不受其影响。