【报告】【PDF下载】安恒高级安全威胁情报周报(2021.12.18~12.24)

【恶意软件威胁情报】

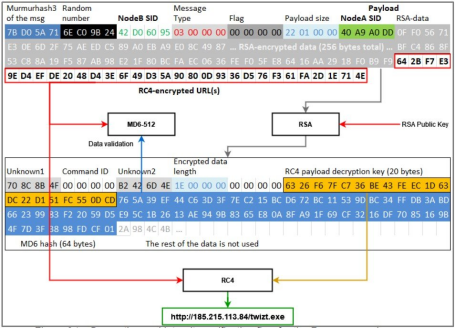

Twizt僵尸网络新变种已窃取50万美元的加密资产

研究人员监测到了Phorpiex僵尸网络的新变种Twizt,此变种可以在没有活动的C2服务器的情况下运行。在过去一年内,Phorpiex僵尸网络劫持了 969 笔交易,窃取了 3.64 个比特币、55.87 个以太币和 55,000 美元的 ERC20 代币,价值近 50 万美元。

参考链接:https://ti.dbappsecurity.com.cn/info/2951

DarkWatchman:针对俄罗斯用户的新型RAT

11月初,研究人员发现了一种基于javascript的新型远程访问木马DarkWatchman,该木马是一种轻量级且功能强大的JavaScript RAT,使用“无文件”技术规避检测。DarkWatchman通过网络钓鱼电子邮件传播,电子邮件的主题和正文为俄语编写,专门针对位于俄罗斯的受害者。

参考链接:https://ti.dbappsecurity.com.cn/info/2952

研究人员披露传播Dridex的网络钓鱼活动

12月22日,研究人员披露了传播Dridex恶意软件的网络钓鱼活动,电子邮件以“解雇员工”为主题,诱使受害者打开恶意Excel文档。

Dridex 是一种通过恶意电子邮件传播的银行恶意软件,最初用于窃取在线银行凭据。此后,开发人员不断发展恶意软件,以使用不同的模块来提供额外的恶意功能,如安装其他恶意软件有效载荷、提供对攻击者的远程访问或传播到网络上的其他设备。

参考链接:https://ti.dbappsecurity.com.cn/info/2963

Warzone RAT作为MaaS服务在地下论坛出售

Warzone是一种远程访问木马 (RAT),作为基于恶意软件即服务 (MaaS) 的订阅平台在公开网站上出售。Warzone基本构建器的初始订阅起价仅为每月 22.95 美元,因此可以吸引预算有限的新手攻击者。Warzone 的开发者还制作了一个用于销售的 XLL 漏洞利用构建器,可用于将生成的有效负载嵌入 Excel 文件中,以便通过网络钓鱼进行传播。

参考链接:https://ti.dbappsecurity.com.cn/info/2964

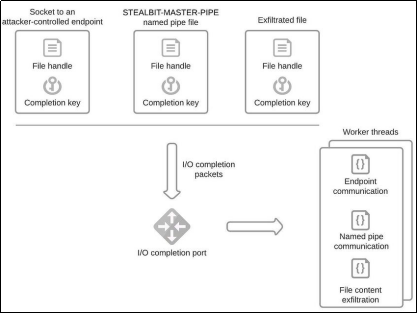

StealBit数据泄露工具功能及架构分析

StealBit 恶意软件是 LockBit 勒索组织开发的数据泄露工具,可以将文件内容泄露到远程攻击者控制的端点以进行双重勒索。12月16日,研究人员发布报告,介绍了StealBit 的功能和架构。StealBit工具可以为勒索团伙提供最大限度的数据泄露效率。相对较旧和较新的 StealBit 样本之间的比较分析表明,StealBit 一直在改进其功能,尤其是规避和隐藏功能。

参考链接:https://ti.dbappsecurity.com.cn/info/2965

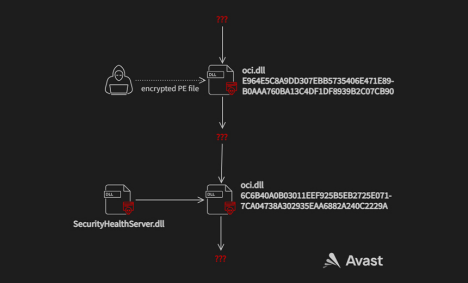

BLISTER:利用合法签名规避检测的新型恶意软件

12月23日,研究人员披露了一个利用有效代码签名证书规避检测的隐秘恶意软件活动。研究人员将活动中使用的恶意软件命名为 BLISTER。BLISTER是一种新型恶意软件加载程序,用于在内存中执行第二阶段恶意软件有效负载并保持持久性。

参考链接:https://ti.dbappsecurity.com.cn/info/2966

【漏洞利用威胁情报】

APT组织利用Zoho公司产品中的0day漏洞展开攻击

12月17日,FBI发布警告称,自2021年10月下旬以来,APT攻击者一直在积极利用 ManageEngine Desktop Central 服务器上的0day漏洞展开攻击,该漏洞现已确定为CVE-2021-44515。

CVE-2021-44515安全漏洞是一个关键的身份验证绕过漏洞,攻击者可以利用该漏洞在易受攻击的 Desktop Central 服务器上执行任意代码。Zoho 于 12 月初修补了该漏洞。12月10日,CISA将CVE-2021-44515添加到已知被利用的漏洞目录中,要求联邦机构在圣诞节前对其进行修补。

参考链接:https://ti.dbappsecurity.com.cn/info/2954

黑客利用Log4j漏洞攻击比利时国防部

12月20日,比利时国防部发布声明称,国防部于上周四发现了针对其具有互联网访问权限的计算机网络的攻击,攻击者在活动中利用了Log4j漏洞,随后比利时国防部的部分计算机网络一直处于瘫痪状态。

由于Log4j软件分布广泛,因此很难估计此软件中发现的漏洞将如何被利用以及利用的规模有多大,因此使用该软件的用户应立即升级到最新的log4j 2.17.0版本。

参考链接:https://ti.dbappsecurity.com.cn/info/2957

【政府部门威胁情报】

研究人员在美国政府委员会网络上发现后门

美国国际宗教自由委员会的网络中存在一个后门,该后门允许攻击者拦截并可能窃取该机构系统上的所有本地网络流量。基于对攻击者可以收集的签名和信息的分析,研究人员表示,此次攻击可以提供网络的完全可见性和对系统的完全控制,因此可以用作多阶段攻击的第一步,以更深入地渗透该网络或其他网络。

参考链接:https://ti.dbappsecurity.com.cn/info/2950

【医疗卫生行业威胁情报】

攻击者冒充生物技术巨头辉瑞,展开网络钓鱼活动

8 月 15 日至 12 月 13 日期间,研究人员检测到一起具有很强针对性的网络钓鱼活动。攻击者冒充生物技术巨头辉瑞(pfizer)公司, 发送了410封网络钓鱼电子邮件,旨在窃取商业和财务信息。

参考链接:https://ti.dbappsecurity.com.cn/info/2958

【金融行业威胁情报】

去中心化金融DeFi平台遭黑客攻击,损失3000万美元

12月19日,去中心化金融(DeFi)平台Grim Finance发布推文称,黑客利用了平台的保险库策略,窃取了价值超过3000万美元的加密货币。

加密货币平台频繁遭到攻击。12月11日,加密货币平台AscendEX 由于黑客攻击损失7700 万美元。12月13日,区块链游戏公司 Vulcan Forged被窃取大约 1.4 亿美元。12月4日,BitMart平台被黑,造成约 2 亿美元的损失。此外,研究人员也发现了针对Liquid、EasyFi、bZx 和其他平台的攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/2959

【勒索专题】

Conti勒索组织利用 Log4j2 漏洞展开攻击活动

Conti勒索软件正利用关键的Log4Shell漏洞,快速访问VMware vCenter Server内部实例和加密虚拟机。

“Log4Shell”漏洞又称“Logjam”,编号为CVE-2021-44228,是一个远程代码执行漏洞。有数十家供应商受到了Log4Shell漏洞的影响,并紧急修补了他们的产品或为客户提供缓解措施,VMware就是其中之一,包含40种易受攻击的产品。

参考链接:https://ti.dbappsecurity.com.cn/info/2949

Clop勒索组织在暗网公开大量英国警务系统机密数据

12月19日,英国媒体每日邮报报道称,俄罗斯勒索运营团伙Clop组织通过攻击第三方IT服务提供商Dacoll公司,获取了英国Police National Computer(PNC)的访问权限,窃取了一些英国警方掌握的机密信息,并在暗网公开。

参考链接:https://ti.dbappsecurity.com.cn/info/2955

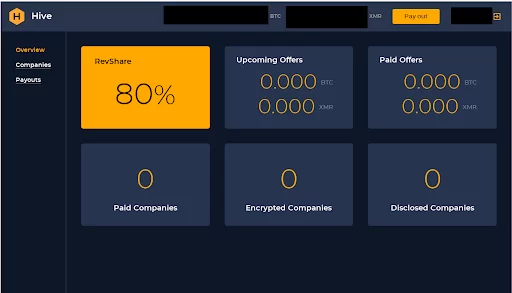

Hive勒索团伙在四个月内攻击多达355家公司

Hive勒索软件组织于2021年6月首次出现,使用的Hive勒索软件采用Go语言编写开发。Hive勒索软件团伙自6月下旬曝光以来,其附属公司平均每天攻击 3 家公司。

截止10月16日,Hive团伙附属机构已攻击了 350 多家组织,其中仅有 55 家公司未支付赎金。保守估计,仅在 10 月到 11 月之间,Hive 勒索软件团伙的利润就高达数百万美元。

参考链接:https://ti.dbappsecurity.com.cn/info/2956

TimeTime勒索软件分析

TimeTime是一种简单的勒索软件,要求受害者通过 Paysafecard 支付 100 欧元的赎金。Paysafecard是一种预付卡支付方式,这种支付方式在欧洲非常流行。

由于TimeTime勒索软件功能简单,因此研究人员认为,这个勒索软件由一个缺乏经验的开发者编写。

参考链接:https://ti.dbappsecurity.com.cn/info/2960

新的Rook勒索软件源于Babuk泄露源码

近期,研究人员通过技术分析,发现Rook勒索软件和泄露的Babuk源码存在大量相同的代码,并确定Rook是经由Babuk源码诞生的。与其他勒索软件一样,Rook 采用双重勒索策略,要求受害可支付赎金以解锁加密文件,然后通过运营商的网站进行公开威胁,如果受害者不遵守赎金要求,则泄露泄露的数据。

参考链接:https://ti.dbappsecurity.com.cn/info/2969

【数据泄露威胁情报】

60万名阿尔巴尼亚公民信息遭泄露

近日,阿尔巴尼亚发生了一起严重的数据泄露事件,事件导致该国637,138 名公民的个人及工资相关的信息遭到泄露,总数占该国总人口的 22% 以上。泄露文件在 WhatsApp 上以 Excel 文档的形式分享,其信息包括姓名、身份证号码、薪水、工作职位和雇主姓名等详细信息。这些信息疑似是从税务部门或社会保险机构泄露的。

参考链接:https://ti.dbappsecurity.com.cn/info/2970

西弗吉尼亚医疗公司遭入侵,约40万名用户受影响

近日,西弗吉尼亚医疗保健公司Mon Health披露了一起电子邮件泄露事件,事件起因是其电子邮件系统遭到黑客未经授权访问,影响约40万名用户。

Mon Health是一个由医院、门诊中心和综合医生诊所,以及附属医院组成的医疗机构,其位于西弗吉尼亚州中北部。据该公司表示,攻击是在7月28日发生的,当时一家供应商表示付款操作出现问题,经调查后发现为攻击事件,攻击者可能在 2021 年 5 月 10 日至 8 月 15 日期间未经授权访问了电子邮件系统。

参考链接:https://ti.dbappsecurity.com.cn/info/2971

【高级威胁情报】

DarkHotel组织最新攻击活动解析

DarkHotel是一个位于韩国的APT组织,至少自 2007 年以来一直活跃。该组织通过渗透酒店 WiFi 网络部署恶意代码,主要发起网络钓鱼和 P2P 攻击。近日,研究人员捕获了DarkHotel组织的新攻击链,活动中的二进制文件在执行时,会检查进程中是否有我国的安全软件。此外,攻击者的基础设施托管了多个伪装成我国相关组织的域,因此该组织针对的主要攻击目标可能是我国用户。

参考链接:https://ti.dbappsecurity.com.cn/info/2961

Kimsuky在攻击活动中使用PebbleDash后门

近期,研究人员发现Kimsuky组织使用PebbleDash后门的攻击活动,PebbleDash通过过接收攻击者的命令来执行恶意操作。从C&C服务器接收可以执行的命令包括进程和文件操作,以及文件下载和上传功能。

参考链接:https://ti.dbappsecurity.com.cn/info/2972

PyMICROPSIA:双尾蝎的新型窃密木马再度来袭

双尾蝎(APT-C-23)是一个长期针对中东地区的高级持续威胁组织,最早于2017年被披露。研究人员捕获了该组织以Python构建的攻击样本,该类样本最早由国外厂商发现并命名为PyMICROPSIA。

参考链接:https://ti.dbappsecurity.com.cn/info/2946

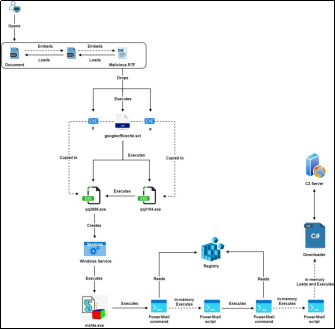

印度国防参谋长坠机:SideCopy APT组织趁火打劫

近日,研究人员捕获到多个以印度国防参谋长坠机相关事件为诱饵的攻击文档。当地时间12月8日,印度国防参谋长乘坐一架军用直升机在南部泰米尔纳德邦坠机身亡。此事件也迅速在网络上发酵传播,攻击者利用此类相关事件作为诱饵文档并在文档里利用远程模板注入功能,将含有恶意DDE域代码的文档文件进行远程加载并执行恶意代码下载后续。

参考链接:https://ti.dbappsecurity.com.cn/info/2968

疑似“肚脑虫”APT组织近期针对孟加拉国的攻击活动分析

近日,研究人员捕获一起肚脑虫 APT 组织近期疑似针对孟加拉国攻击活动。在此攻击活动中,攻击者主要以”孟加拉国职业大学2021年电子工程专业演示文稿”为主题,将PPT诱饵文件通过钓鱼邮件发送给受害者。当受害者打开诱饵文件并执行宏后,会上传计算机和用户基本信息到远程服务器,并下载后续攻击模块到本地执行。

参考链接:https://ti.dbappsecurity.com.cn/info/2967

安全威胁情报资讯周报12月18日-12月24日.pdf (文件大小:1.25MB)

安全威胁情报资讯周报12月18日-12月24日.pdf (文件大小:1.25MB)