【安全资讯】深入分析方程式组织的DoubleFeature后开发框架

引言

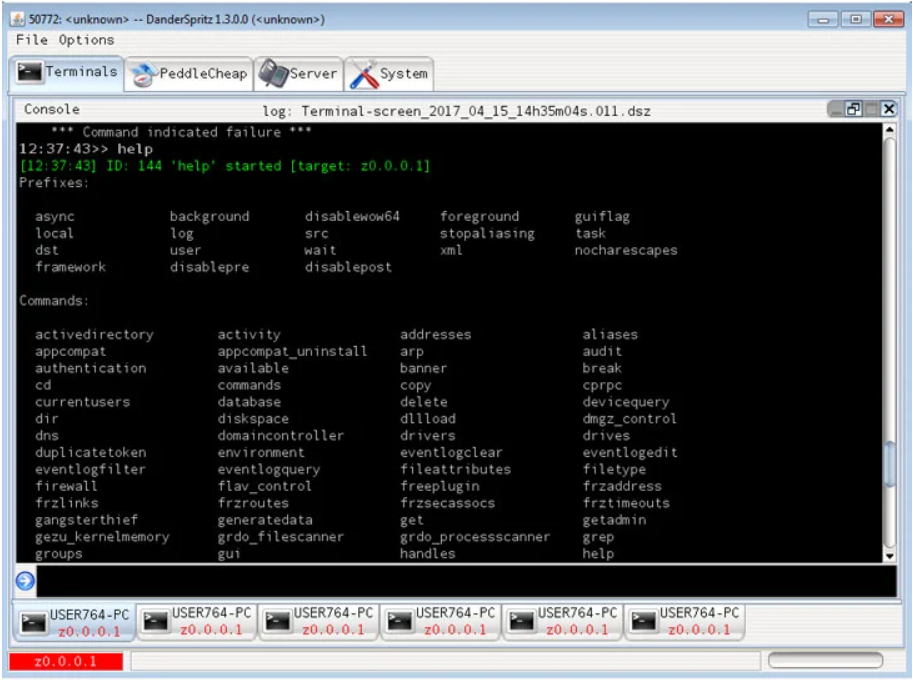

安全研究人员对方程式组织的一个名为 DoubleFeature 的开发框架进行了详细分析,该系统致力于记录部署 DanderSpritz 后的不同阶段的后利用,这是方程式组织使用的全功能恶意软件框架。

简况

DanderSpritz 于 2017 年 4 月 14 日曝光,当时一个名为 Shadow Brokers 的黑客组织泄露了该漏洞利用工具,并发布了一份名为“Lost in Translation.”的消息。泄密事件中还包括EternalBlue,这是一种由美国国家安全局 (NSA) 开发的网络攻击漏洞,使攻击者能够对未打补丁的 Windows 计算机进行NotPetya 勒索软件攻击。

该工具是一个模块化、隐蔽且功能齐全的框架,依赖于数十个插件在 Windows 和 Linux 主机上进行后期开发活动。研究人员在周一发布的一份新报告中表示,DoubleFeature 就是其中之一,它充当“携带 DanderSpritz 的受害者机器的诊断工具” 。

DoubleFeature 可以更好地了解 DanderSpritz 模块和受到它们危害的系统。DoubleFeature 旨在维护可部署在目标机器上的工具类型的日志,它是一个基于 Python 的仪表板,它还可兼作报告实用程序,将日志信息从受感染机器泄露到攻击者控制的服务器。

DoubleFeature 监控的一些插件包括名为 UnitedRake(又名EquationDrug)的远程访问工具和 PeddleCheap,一个名为 StraitBizarre 的隐蔽数据泄露后门,一个名为 KillSuit(又名 GrayFish)的间谍平台,一个名为 DiveBar 的持久性工具集,一个名为 DiveBar 的隐蔽网络访问驱动程序FlewAvenue 和一个名为 MistyVeal 的验证器植入物,用于验证受感染的系统是否确实是真实的受害者机器而不是研究环境。