【安全资讯】海莲花组织使用Web存档文件部署后门

引言

OceanLotus(海莲花)组织又名APT32和SeaLotus,是一个以政府和记者为目标的东南亚APT组织。近日,研究人员发现,OceanLotus组织正使用WEB存档文件(.MHT 和 .MHTML)部署后门。

简况

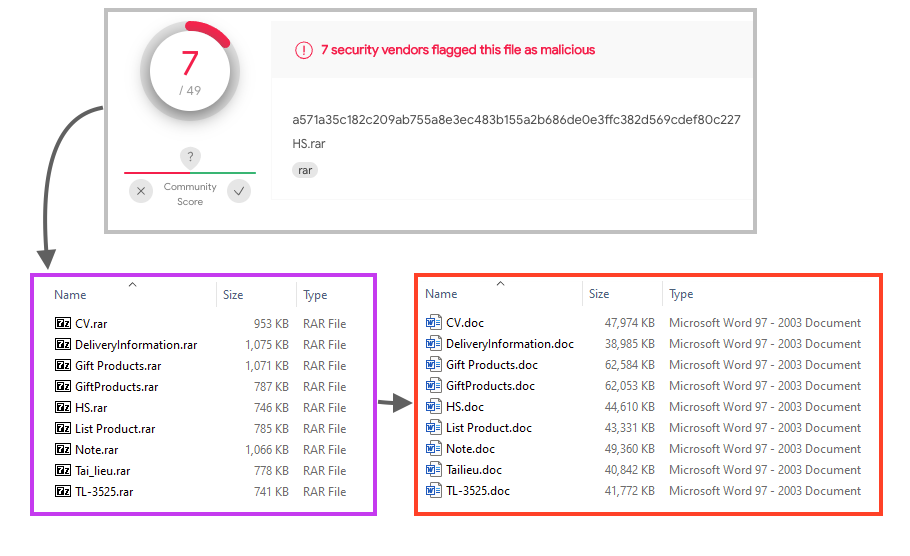

攻击链从一个 RAR 文件开始,该文件包含受感染的 Web 存档文件,可能通过网络钓鱼活动传播,其中的MHT文件非常大,介于 35 到 63 MB 之间,包含恶意Word 文档以及其他文件。与此恶意活动相关的 RAR 文件如下:

研究人员在RAR 中发现了“ Zone.Identifier ”文件,这是一个常见的 ADS(备用数据流),用于存储有关原始文件的元数据。为了绕过 Microsoft Office 保护,攻击者已将文件元数据中的 ZoneID 属性设置为“2”,使其看起来好像是从可靠的合法来源下载的。当用户使用 Microsoft Word 打开 Web 存档文件时,受感染的文档会提示受害者“启用内容”,随后执行恶意 VBA 宏。

该脚本在受感染的机器上执行以下任务:

- 将有效负载拖放到“C:\ProgramData\Microsoft\User Account Pictures\guest.bmp”;

- 将有效负载复制到“C:\ProgramData\Microsoft Outlook Sync\guest.bmp”;

- 创建并显示一个名为“Document.doc”的诱饵文档;

- 将有效载荷从“guest.bmp”重命名为“background.dll”;

- 通过调用“SaveProfile”或“OpenProfile”导出函数来执行 DLL

有效载荷执行后,VBA代码删除原始 Word 文件并打开诱饵文件,显示错误提示,如下图:

有效载荷是一个名为“background.dll”的 64 位 DLL,通过名为“Winrar Update”的计划任务每 10 分钟执行一次。恶意软件收集网络适配器信息、计算机名称、用户名、枚举系统目录和文件、检查正在运行的进程列表。一旦收集了这些数据,后门就会将所有内容编译成一个包,并在内容发送到 C2 服务器之前对其进行加密。通过使用合法的云托管服务进行 C2 通信,即使部署了网络流量监控工具,攻击者也可以进一步降低被检测到的机会。

总结

攻击者选择合适的工具和技术从而最大限度地减少被检测到的机会,在此次恶意活动中,OceanLotus组织使用 Web 存档文件来传播受感染的文档,从而最大限度规避检测。