【安全资讯】BlueNoroff组织攻击加密货币初创公司

引言

BlueNoroff组织是一个出于经济动机的威胁团伙,是朝鲜Lazarus APT组织的子组织。1月13日,研究人员披露了BlueNoroff发起的复杂网络钓鱼和社会工程攻击活动,此次活动的主要目标为加密货币初创公司。

简况

BlueNoroff组织试图渗透到加密货币初创公司的通信中,目标是建立个人之间的互动图并了解员工可能感兴趣的主题,从而发起高质量的社会工程攻击。为了跟踪受害者的活动,BlueNoroff 冒充了以下公司:

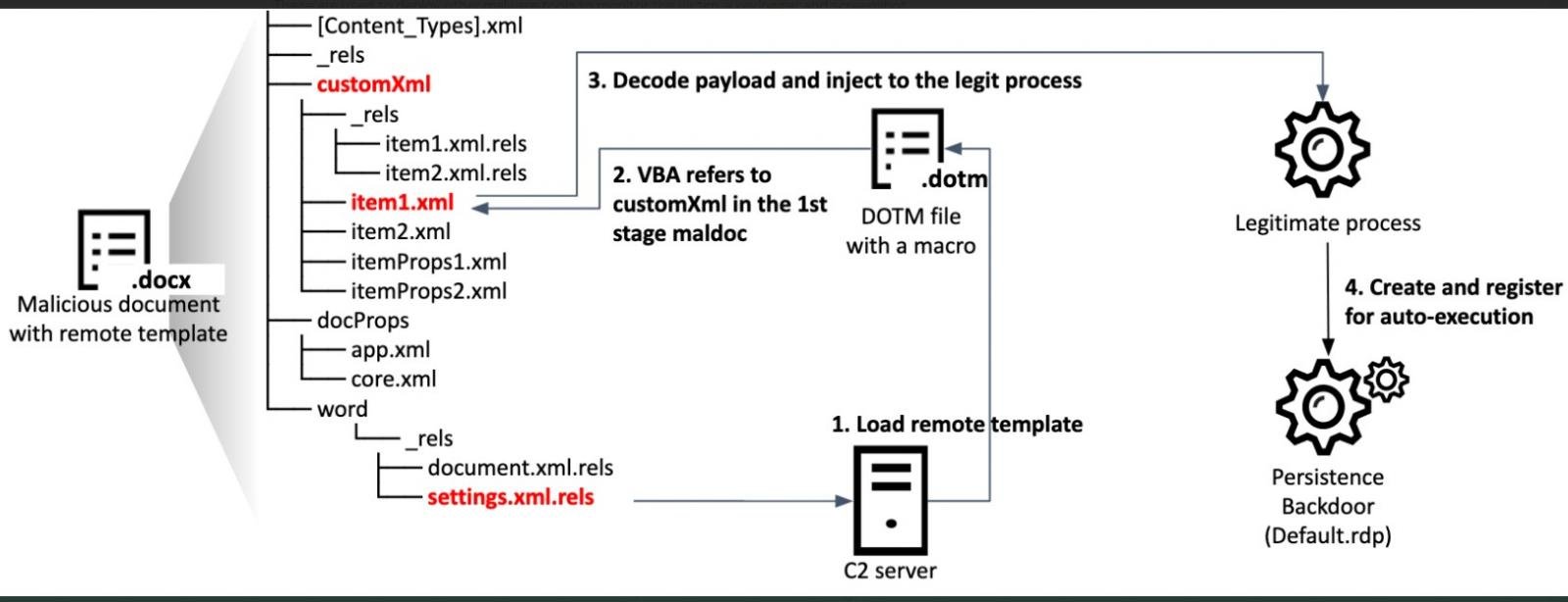

第一个感染链使用具有 VBS 脚本的文档,该脚本利用旧的远程模板注入漏洞 (CVE-2017-0199),感染链如下图:

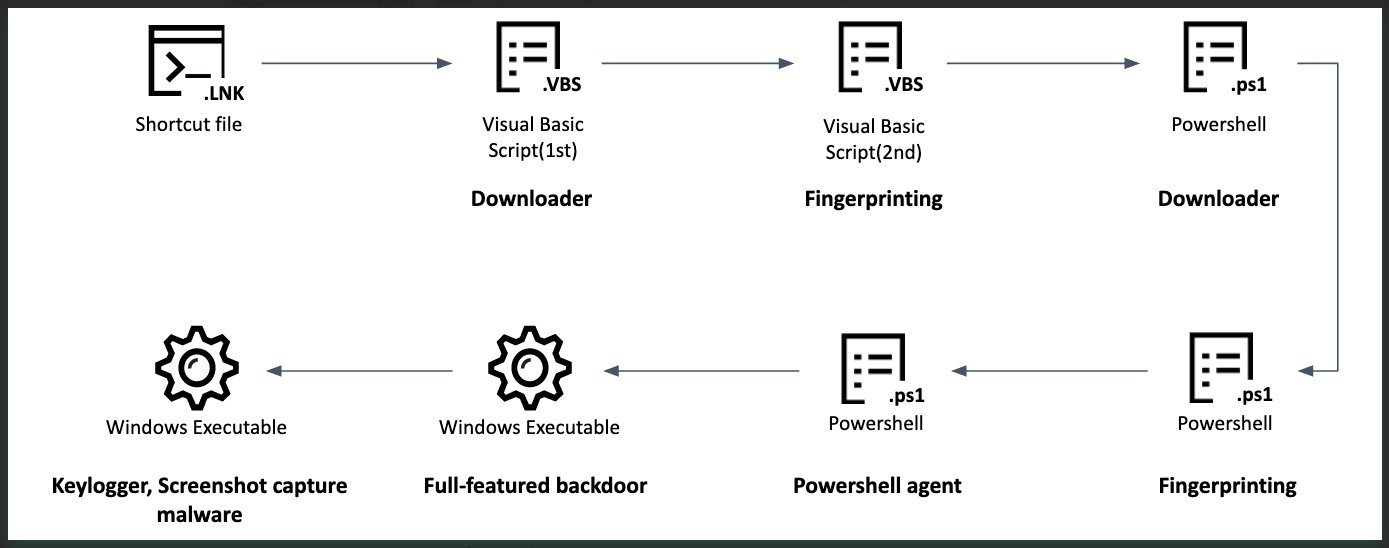

第二个感染链发送包含快捷方式文件和受密码保护文档的存档(Excel、Word 或 PDF),如下图:

包含打开文档的密码的LNK文件会启动一系列脚本来获取下一阶段的有效负载。这两种情况下,最终都会在受感染机器上释放具有以下功能的Windows 可执行后门:

- 目录/文件操作

- 过程操作

- 注册表操作

- 执行命令

- 更新配置

- 从 Chrome、Putty 和 WinSCP 窃取存储的数据

BlueNoroff组织窃取可用于横向移动和更深层网络渗透的用户凭据,同时收集与加密货币软件相关的配置文件。攻击者会仔细监视用户数周甚至数月,收集击键并监控用户的日常操作,同时制定金融盗窃策略。

窃取加密货币资产的主要技巧是将钱包管理浏览器扩展的核心组件替换为被篡改的版本,这些版本被释放到本地内存中。篡改 Metamask Chrome 扩展程序需要对 170,000 行代码进行分析,这表明 BlueNoroff 具有很高的技能。受害者只能通过将浏览器切换到开发者模式来判断扩展的真假。当目标使用钱包时,攻击者等待交易并通过更改接收者的地址来劫持金额。

最新的攻击集中在位于美国、俄罗斯、中国、印度、英国、乌克兰、波兰、捷克共和国、阿联酋、新加坡、爱沙尼亚、越南、马耳他和德国的加密货币初创公司。受害者分布图如下:

归因

研究人员指出,在此次活动中观察到的后门恶意软件与已知的 BlueNoroff 恶意软件有许多代码相似之处。此外,该组织的恶意软件通过将解析的 IP 地址与硬编码的 DWORD 值进行异或运算来获取真实的 C2 地址,类似于SnatchCrypto组织攻击中的方案。此外,根据 Windows 快捷方式文件的元数据,研究人员发现攻击者熟悉朝鲜语操作系统环境。因此,研究人员将此次攻击归因于BlueNoroff组织。