【安全资讯】攻击者利用云服务分发Nanocore、Netwire和AsyncRAT

引言

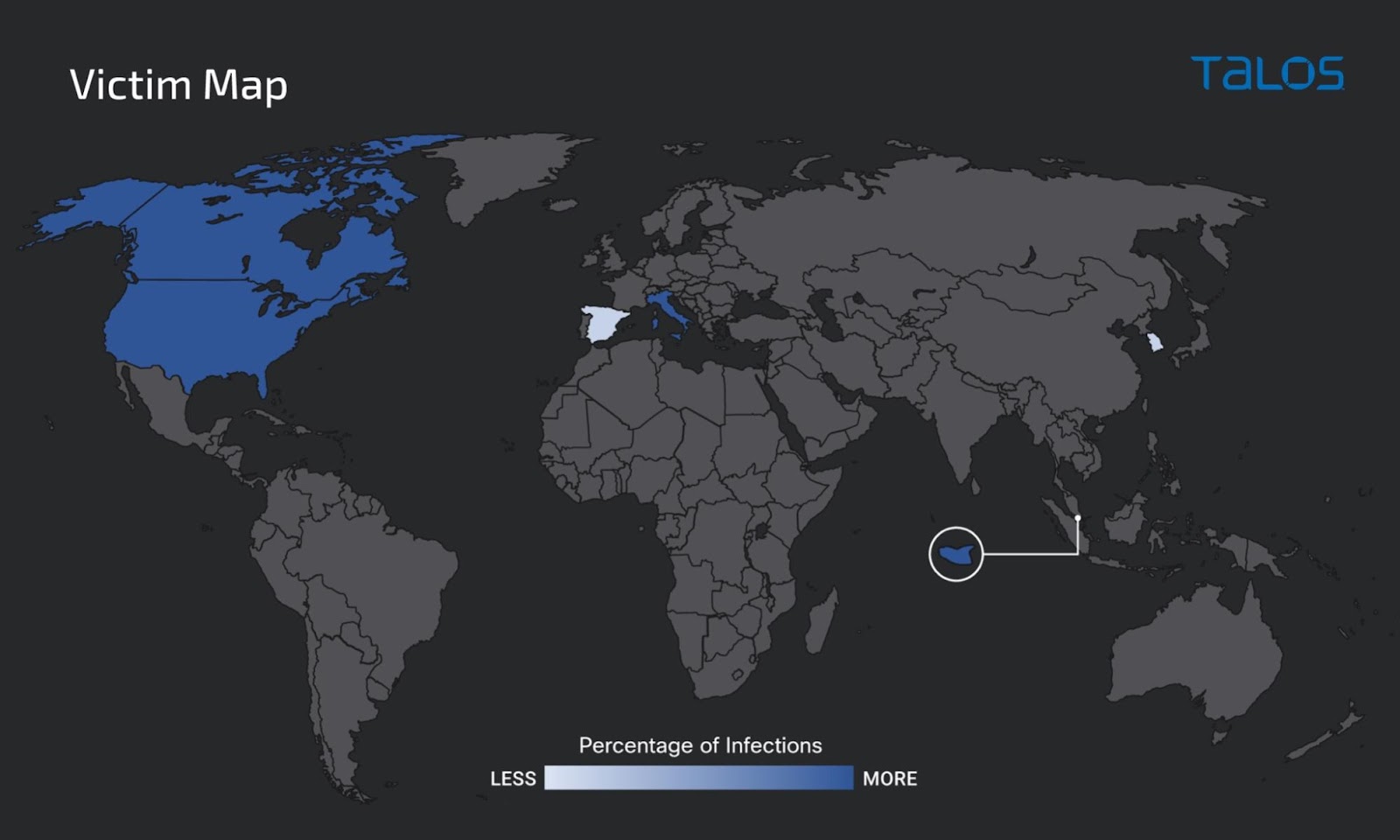

2021年10月,研究人员发现了一个恶意活动,攻击者滥用Microsoft Azure和Amazon Web Services等云服务,传播Nanocore、Netwire和AsyncRAT恶意软件变种。此次活动的受害者主要分布在美国、意大利和新加坡。

简况

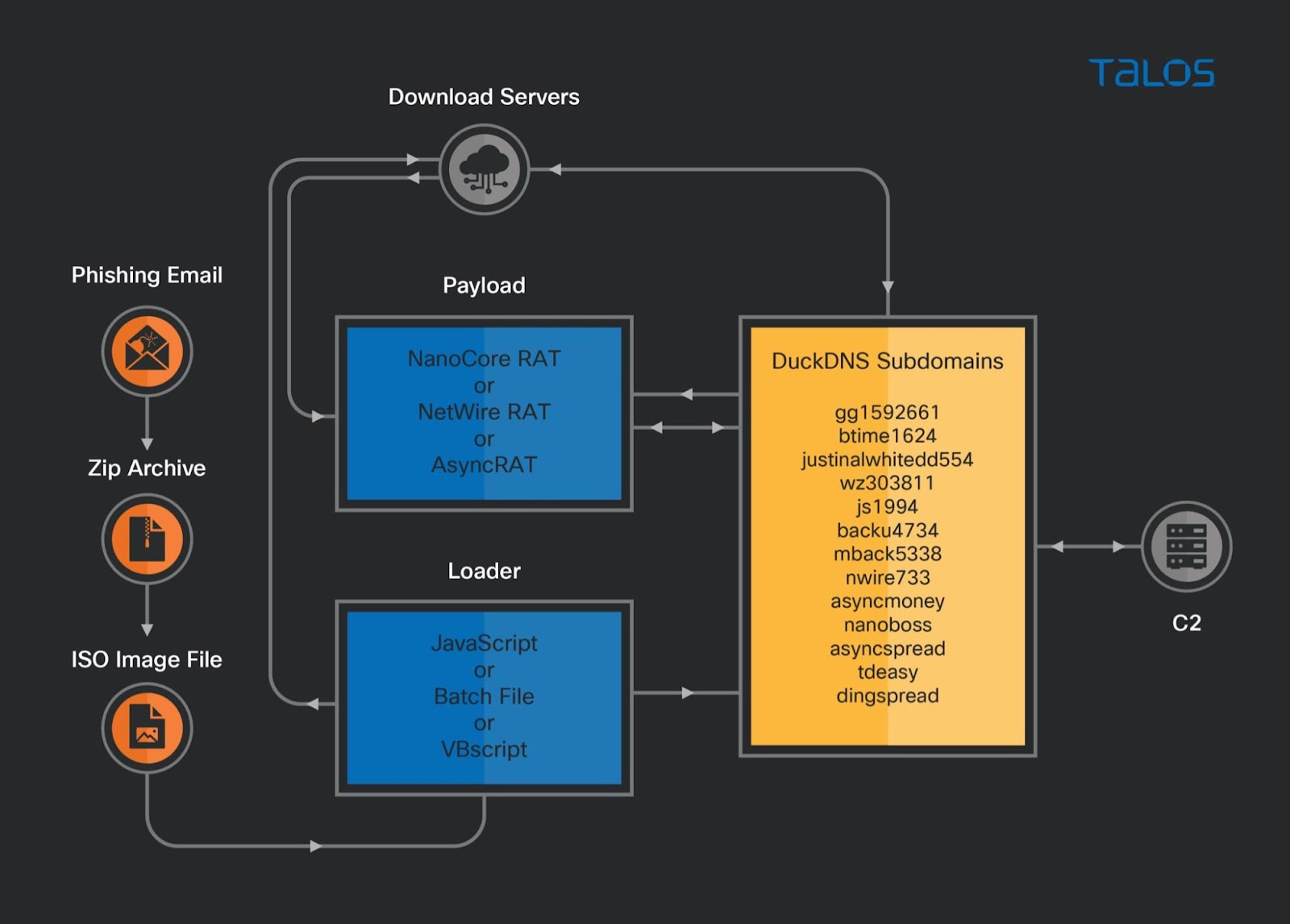

攻击始于2021年10月26日左右,最初的感染媒介是带有恶意ZIP附件的网络钓鱼电子邮件。这些 ZIP 存档文件包含一个带有恶意加载程序的 ISO 镜像,其形式为 JavaScript、Windows 批处理文件或 Visual Basic 脚本。活动使用Nanocore、Netwire和AsyncRAT的变体作为有效负载。感染过程如下:

Nanocore 是 32 位 .NET 可移植可执行文件,于 2013 年首次在野出现。2017 年之后,威胁行为者在其活动中广泛使用 Nanocore 泄露版本。NetwireRAT 是攻击者用来窃取受害者密码、登录凭据和信用卡数据的恶意软件,具有远程执行命令和收集文件系统信息的能力。AsyncRAT 是一种远程访问工具,旨在通过安全的加密连接远程监控和控制计算机,具有键盘记录、捕获屏幕、系统配置管理等功能,攻击者可以通过AsyncRAT从受害者的机器上窃取机密数据。

攻击者在下载器的脚本中使用了复杂的混淆技术,有四层混淆。反混淆过程的每个阶段都会产生后续阶段的解密方法,最终下载恶意负载。同时,该攻击者还滥用了微软Azure和AWS等云服务以达成其恶意目的,并且还利用了DuckDNS动态服务,更改C2服务器的IP地址,并快速添加新的子域。此外,研究人员还发现了一个由 HCrypt 构建器构建的混淆 PowerShell dropper 脚本,该脚本与下载服务器相关联。

此次活动的恶意子域的 DNS 请求主要分布在美国、加拿大、意大利和新加坡。西班牙和韩国也有小部分请求。受害者分布图如下:

总结

在此次活动中,攻击者使用云服务部署和交付具有信息窃取功能的商品 RAT 变体。此次活动表明,攻击者正积极使用云服务,使防御者更难追踪其行动。