【安全资讯】疑似海莲花利用Glitch平台的攻击样本再现

引言

国外厂商发布了一篇关于mht格式文件(Web归档文件)通过携带的Office宏植入恶意软件的分析报告,其中提及的样本采用的攻击手法与海莲花组织存在相似之处,因此研究人员再现了利用Glitch平台的攻击样本,并发布分析报告。由于攻击流程中也存在着一些不同于海莲花过往攻击活动的特点,因此不排除其他攻击团伙模仿海莲花的可能性。

简况

此类攻击样本具有如下特点:

- 宏代码会根据系统版本释放32位或64位恶意DLL,释放恶意DLL时会插入一段随机数据;

- 宏代码和恶意DLL均进行了代码混淆;

- 恶意DLL将收集的信息回传给Glitch平台托管的C2服务,然后下载经过7z压缩的后续恶意软件并执行。

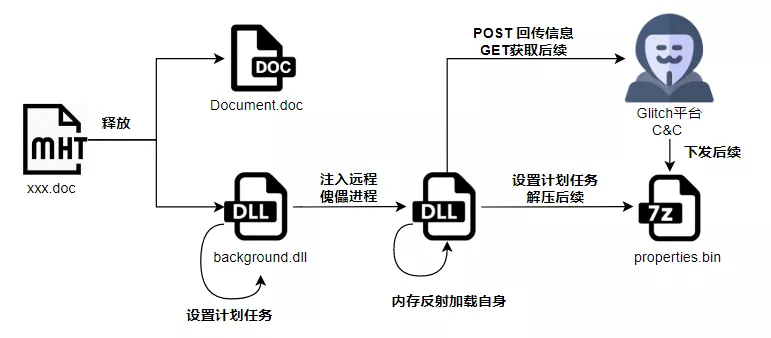

收集到的攻击样本名字基本都是英文,只有Tai_lieu.rar为越南语,意为“文件”。RAR文件中包含携带Office宏的mht文件,样本执行流程如下:

RAR中包含一个与RAR同名的mht格式文件Tailieu.doc ,打开后会提示受害者启用宏。启用宏后会打开Document.doc,文档没有具体内容,只有一段错误信息,用来迷惑受害者。

VBA经过混淆处理,采用的混淆手段除了名称混淆,还有通过Chr函数拼接关键字符串,以及用十六进制、八进制和十进制的混合运算得到常量数字。启用宏后,首先判断是否为VBA7,以及系统版本是否为64位。随后创建目录”%ProgramData%\Microsoft Outlook Sync”,并将系统中原有的guest.bmp文件复制到新建目录下。最后将打开的mht文件属性设置为系统隐藏,然后关闭文件。

释放的dll文件指令经过混淆处理,导出函数有两个,函数名称为OpenProfile和SaveProfile。两个函数的功能分别为通过设置计划任务实现持久化,以及将后续载荷注入远程傀儡进程执行。

此类攻击样本最早可追溯至2021年8月,mslog.dll和mslog64.bin分别对应前面所述攻击流程中释放的32位dll和64位dll,2zofrncu.dll为mslog.dll注入远程进程的PE。攻击样本使用了海莲花组织的一些历史攻击手法。海莲花组织在过往攻击活动中使用过携带恶意宏的mht文件释放KerrDown下载器,同样恶意宏会根据系统版本选择释放32位dll还是64位dll,作为KerrDown下载器的dll也以图片格式文件的后缀名保存在磁盘上。另外这批攻击样本涉及的恶意dll所采用的指令混淆方法与海莲花相似,样本执行过程中也采用了反射加载的方式在内存中加载PE。

与海莲花之前攻击活动中的不同之处在于:

- 样本展示错误消息的文件名称与原始mht文件名称不一致,无法确定是攻击者的疏忽还是刻意为之。并且待释放的文件数据直接拼接在mht文件尾部,未经过加密或编码处理,海莲花则常将待释放文件数据以加密或编码之后的形式保存。

- 样本使用的反射加载方式与海莲花组织有所区别。海莲花组织常用shellcode作为反射加载PE的加载器,而这批攻击样本以被加载dll的导出函数作为加载器。

总结

此类攻击样本借助mht文件携带的恶意宏向受害主机植入恶意软件,攻击过程中所用手法与海莲花组织存在相似之处,然而也有一些不同于海莲花历史攻击活动的特点。尽管目前暂时不能归属到具体攻击团伙,但通过梳理相关的一系列攻击活动可以发现背后的攻击者在不断改进自己的攻击手段,更新攻击武器。