【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.1.15~1.24)

【恶意软件威胁情报】

WhisperGate:针对乌克兰实体的新型破坏性恶意软件

1月13日,微软在针对乌克兰的攻击活动中检测到一种新型破坏性恶意软件“WhisperGate”,恶意软件伪装成勒索软件,但其攻击目标不是为了经济获益,而是为了破坏受害者数据。研究人员目前观察到的受害者包括乌克兰的政府、非营利组织和信息技术组织。

参考链接:https://ti.dbappsecurity.com.cn/info/3051

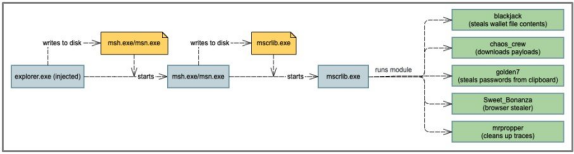

BHUNT新型加密钱包窃取器

研究人员发现了一种名为“BHUNT”的新型加密钱包窃取恶意软件,该软件使用 Themida 和 VMProtect 进行打包和高度加密,这两个虚拟机打包程序阻碍了研究人员的逆向工程和分析,因此BHUNT具有很高的隐蔽性。

参考链接:https://ti.dbappsecurity.com.cn/info/3059

DDoS IRC Bot恶意软件通过韩国webhards平台传播

1月19日,研究人员在日常监测中发现,DDoS IRC Bot病毒正伪装成成人游戏,通过韩国webhards在线存储平台分发。

Webhards 是韩国常用的恶意软件分发平台,曾分发 njRAT 和 UDP RAT。在最新的恶意活动中,攻击者通过 Webhards 平台分发了 UDP RAT 恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3058

传播STRRAT木马的网络钓鱼活动

研究人员发现了一场新的网络钓鱼活动,攻击者冒充全球航运业巨头马士基航运公司(Maersk Shipping),使用虚假的运输诱饵,在受害者设备上安装STRRAT远程访问木马。STRRAT是一种远程访问木马,可以窃取受害者信息甚至伪造勒索软件攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3069

WhisperGate和NotPetya恶意软件存在相似之处

1月13日,微软在针对乌克兰的大规模攻击活动中检测到一种新型破坏性恶意软件“WhisperGate”,并将攻击活动作为 DEV-0586 进行跟踪。1月21日,研究人员发布报告称,WhisperGate恶意软件与 2017 年攻击乌克兰实体的NotPetya 擦除器有一些相似之处,但WhisperGate具有更多恶意组件。

参考链接:https://ti.dbappsecurity.com.cn/info/3070

【热点事件威胁情报】

红十字委员会遭网络攻击,51.5万人的数据面临泄露风险

1月20日,红十字国际委员会ICRC发布公告称,红十字国际委员会于1月19日晚遭到了网络攻击,超过51.5万人的个人数据和机密信息面临泄露风险。

据悉,被盗信息来自世界各地至少 60 个红十字会和红新月会,包括因冲突、移民和灾难而与家人失散的人、失踪人员及其家人以及被拘留者的信息。这些人都属于红十字开展的“重建家庭联系”计划,此项目旨在让因冲突、灾难或移民而离散的家庭成员重聚。

参考链接:https://ti.dbappsecurity.com.cn/info/3057

任天堂发现虚假网站,提醒玩家警惕骗局

1月14日,日本知名跨国视频游戏公司任天堂发布警告,称公司发现了一个冒充任天堂官方主页的虚假网站,该网站以大幅折扣作为诱饵,销售假冒的任天堂商品。

任天堂(Nintendo)是日本一家主要从事电子游戏软硬件开发的公司,电子游戏业三巨头之一,现代电子游戏产业的开创者。

参考链接:https://ti.dbappsecurity.com.cn/info/3049

【勒索专题威胁情报】

俄罗斯联邦安全局逮捕REvil勒索团伙成员

1月14日,俄罗斯联邦安全局(FSB)表示,已经突袭并逮捕了14名REvil勒索软件团伙的成员。

REvil 勒索软件又名Sodinokibi,于2019年4月首次出现,是2021年最多产的勒索软件团伙之一。2021年7月2日,REvil勒索软件团伙利用Kaseya公司的VSA产品漏洞,发起了大规模的供应链勒索攻击。此次攻击使全球约1,500家企业陷入瘫痪,引起了美国的严厉回应。

参考链接:https://ti.dbappsecurity.com.cn/info/3047

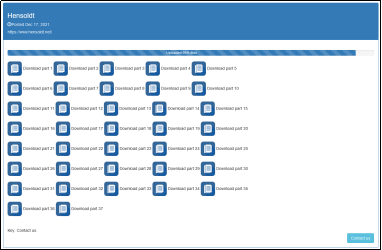

国防承包商Hensoldt遭Lorenz勒索软件攻击

近日,总部位于德国的跨国国防承包商Hensoldt证实,其英国子公司的部分系统感染了Lorenz勒索软件。Lorenz 勒索软件组织声称在攻击期间从 Hensholdt 的网络中窃取了若干文件。

Hensoldt国防承包商为国防、航空航天和安全应用开发传感器解决方案,在法兰克福证券交易所上市,2020 年的营业额为 12 亿欧元。其产品包括美国陆军、美国海军陆战队和美国国民警卫队在 M1 艾布拉姆斯坦克、各种直升机平台和 LCS(濒海战斗舰)上使用的雷达阵列、航空电子设备和激光测距仪。

参考链接:https://ti.dbappsecurity.com.cn/info/3044

Magniber勒索软件伪装成浏览器更新进行分发

1月12日,研究人员发布了Magniber勒索软件近期攻击活动的分析报告。Magniber勒索软件使用带有有效证书的Windows应用程序包文件(. appx),释放伪装成Chrome和Edge网络浏览器更新的恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3048

意大利时尚巨头Moncler遭BlackCat勒索软件攻击

12月底,意大利奢侈品时尚巨头Moncler遭到BlackCat勒索软件攻击。攻击团伙窃取了Moncler的文件,并于近日在暗网泄露。

目前,BlackCat正试图将富有客户的数据出售给其他网络犯罪分子。Moncler已向公司相关人员和意大利数据保护局通报了此次攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3052

White Rabbit勒索软件疑似与FIN8组织有关

2021年12月,一个名为“White Rabbit”的新勒索软件家族攻击了美国当地一家银行。研究表明,White Rabbit与FIN8 APT组织存在联系。FIN8 是一个出于经济动机的威胁组织,多年来一直以金融组织为目标发起攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3053

BlackCat勒索软件分析报告

BlackCat又名AlphaVM或AlphaV,是一种新建立的RaaS勒索软件即服务,其有效载荷是用 Rust 编写的。1月18日,研究人员发布了BlackCat 勒索软件的详细分析报告。

随着更大的勒索团伙Ryuk、Conti、LockBit 和 REvil等逐渐消失,BlackCat已经占据了中端勒索软件团伙中的显着位置,成为一种复杂的威胁。

参考链接:https://ti.dbappsecurity.com.cn/info/3054

欧洲刑警组织取缔勒索团伙使用的VPN服务

1月17日,来自10个国家的执法部门关闭了勒索软件运营商和攻击者常用的VPN服务VPNLab.net。此次破坏性联合行动由欧洲刑警组织协调,涉及德国、荷兰、加拿大、捷克共和国、法国、匈牙利、拉脱维亚、乌克兰、美国和英国。

参考链接:https://ti.dbappsecurity.com.cn/info/3055

Conti勒索团伙攻击印度尼西亚中央银行

1月20日,印度尼西亚中央银行(BI)证实,该银行于2021年12月遭到勒索软件攻击。据悉,此次攻击由Conti勒索团伙发起,该团伙已经泄露了一些从印度尼西亚银行网络窃取的文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3063

FBI将Diavol勒索软件与TrickBot团伙联系起来

1月19日,FBI发布警报,将Diavol勒索软件与 TrickBot组织联系起来,后者是臭名昭著的 TrickBot 银行木马的开发者。

TrickBot组织又名 Wizard Spider,是一个臭名昭著的恶意软件开发团伙,多年来对企业网络造成了严重的破坏,通常会导致 Conti 和 Ryuk 勒索软件攻击、网络渗透、金融欺诈和企业间谍活动。同时,TrickBot团伙也是其同名的TrickBot银行木马以及BazarBackdoor和Anchor后门的开发者。

参考链接:https://ti.dbappsecurity.com.cn/info/3062

【医疗行业威胁情报】

美国医疗机构披露数据泄露事件

2021年8月15日,美国俄亥俄州的Memorial Health System遭到勒索软件攻击,三天后该公司向勒索团伙支付了赎金。2022年1月12日,Memorial Health System开始通过信函通知受影响的患者,据悉,大约216478名患者的受保护健康信息(PHI)可能被泄露。

参考链接:https://ti.dbappsecurity.com.cn/info/3067

【工业行业威胁情报】

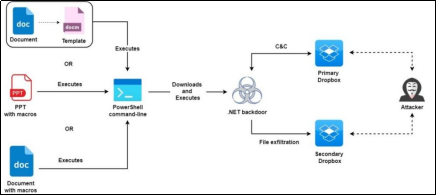

Anomalous间谍软件活动窃取工业公司凭证

研究人员发现了几项针对工业企业的间谍软件活动,攻击者旨在窃取电子邮件帐户凭据,并进行财务欺诈活动或将其转售给其他威胁者。攻击中使用的商品恶意软件包括 AgentTesla、HawkEye、Noon/Formbook、Masslogger、Snake Keylogger、Azorult 和 Lokibot。研究人员将这些间谍软件攻击称为Anomalous。

参考链接:https://ti.dbappsecurity.com.cn/info/3064

【政府部门威胁情报】

乌克兰政府网站遭大规模网络攻击

据乌克兰媒体14日报道,当地时间1月13日、14日,乌克兰多个主要政府网站遭到大规模网络攻击,包括外交部、农业、教育部和科学部、安全和国防部的网站,以及部长内阁的在线门户网站。

参考链接:https://ti.dbappsecurity.com.cn/info/3045

【恶意活动威胁情报】

针对可再生能源公司的网络间谍活动

近日,研究人员发现了一项主要针对可再生能源和工业技术组织的大规模网络间谍活动,此活动至少自 2019 年开始,针对全球超过 15 个实体。

参考链接:https://ti.dbappsecurity.com.cn/info/3050

攻击者利用云服务分发Nanocore、Netwire和AsyncRAT

2021年10月,研究人员发现了一个恶意活动,攻击者滥用Microsoft Azure和Amazon Web Services等云服务,传播Nanocore、Netwire和AsyncRAT恶意软件变种。此次活动的受害者主要分布在美国、意大利和新加坡。

参考链接:https://ti.dbappsecurity.com.cn/info/3046

【高级威胁情报】

Donot组织持续攻击南亚政府和军事组织

1月18日,研究人员披露了Donot组织近期攻击活动的细节。攻击者在此次活动使用了2种恶意软件变体:DarkMusical和Gedit,主要针对孟加拉国、斯里兰卡、巴基斯坦和尼泊尔等地的政府和军事组织、外交部和大使馆。

参考链接:https://ti.dbappsecurity.com.cn/info/3060

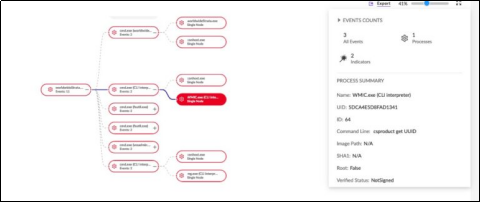

疑似海莲花利用Glitch平台的攻击样本再现

国外厂商发布了一篇关于mht格式文件(Web归档文件)通过携带的Office宏植入恶意软件的分析报告,其中提及的样本采用的攻击手法与海莲花组织存在相似之处,因此研究人员再现了利用Glitch平台的攻击样本,并发布分析报告。由于攻击流程中也存在着一些不同于海莲花过往攻击活动的特点,因此不排除其他攻击团伙模仿海莲花的可能性。

参考链接:https://ti.dbappsecurity.com.cn/info/3061

Molerats APT组织针对中东国家展开间谍活动

2021 年 12 月,研究人员发现了几个从约旦等中东国家上传到 VT 等 OSINT 源的基于宏的 MS Office 文件。经过分析,研究人员将此次间谍攻击活动归因于Molerats APT组织。

活动中的这些MS Office文件包含与以色列和巴勒斯坦之间的地缘政治冲突有关的诱饵主题,Molerats APT 之前发起的攻击活动中使用了此类主题。这次活动的目标包括巴勒斯坦银行的关键成员、与巴勒斯坦政党有关的人,以及土耳其的人权活动家和记者。

参考链接:https://ti.dbappsecurity.com.cn/info/3065

“SideCopy”武器库更新:基于Golang的Linux窃密工具浮出水面

研究人员在日常威胁狩猎中捕获到一例SideCopy组织针对Linux平台的攻击样本。此次捕获样本由Go语言编写而不是Python,功能较为单一,仅实现了对目标受害者主机目录的扫描和窃取。

参考链接:https://ti.dbappsecurity.com.cn/info/3066

安全威胁情报资讯周报1月15日-1月24日.pdf (文件大小:1.31MB)

安全威胁情报资讯周报1月15日-1月24日.pdf (文件大小:1.31MB)