【安全资讯】Kimsuky组织使用Gold Dragon后门攻击韩国实体

引言

2月8日,研究人员披露了Kimsuky APT组织近期攻击活动的细节。攻击者使用 xRAT恶意软件和Gold Dragon恶意软件的新变体,针对韩国的组织进行了有针对性的攻击。此次活动始于2022年1月24日,目前仍在进行中。

简况

Kimsuky是来自朝鲜的黑客组织,也称为TA406,自2017年以来一直在进行网络间谍活动。该组织发起威胁活动多元化,长期从事恶意软件分发、网络钓鱼、数据收集,甚至加密货币盗窃活动。

1月24日,Kimsuky在第一台受感染的 PC 上安装了 Gold Dragon 的变种。Gold Dragon 是 Kimsuky 通常在利用隐写术的基于 PowerShell 的无文件第一阶段攻击之后部署的第二阶段后门。研究人员在这次最新活动中发现的变体具有附加功能,例如泄露基本系统信息。

Kimsuky通过专属安装程序安装金龙(installer_sk5621.com.co.exe)。安装程序从攻击者的服务器下载以 Gzip 文件形式压缩的 Gold Dragon,在 %temp% 路径中将其解压为“in[random 4 numbers].tmp”,然后通过 rundll32.exe 执行。

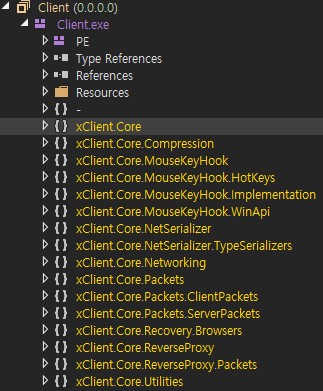

Kimsuky不通过系统进程获取信息,而是额外安装 xRAT 工具(基于 Quasar RAT 的开源 RAT),执行信息窃取功能。xRAT恶意软件如下:

xRAT 工具伪装成一个名为 cp1093.exe 的可执行文件,它将一个普通的 PowerShell 进程 (powershell_ise.exe) 复制到“C:\ProgramData\”路径并通过进程挖空执行。接下来,安装程序添加一个新的注册表项来为恶意软件有效负载 (glu32.dll) 建立启动持久性。最后,Kimsuky 分发了一个卸载程序 (UnInstall_kr5829.co.in.exe),与 xRAT 一起删除目标 PC 中存在的攻击痕迹。

建议

研究人员表示,邮件附件仍是Kimsuky分发恶意软件的主要渠道,因此建议用户不要打开未知来源的邮件。