【安全资讯】【完整版PDF下载】Conti泄露数据完整分析,疑似成员身份被曝光!

(本文为简版,文末附完整报告)

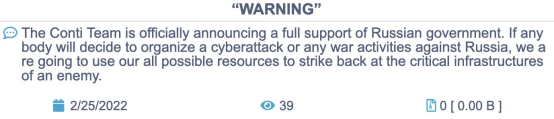

随着俄罗斯和乌克兰冲突的加剧,黑客团队开始选边加入。2月25日,Conti 勒索软件组织的核心成员在其官方网站上发布了一条激进的亲俄信息,表示他们将全力支持俄罗斯政府,并威胁要对任何攻击俄罗斯的黑客发起网络攻击。

图:Conti组织支持俄罗斯的声明

这些消息似乎激怒了一名乌克兰的安全研究人员。2月27日,该研究人员入侵了该团伙的内部 Jabber/XMPP 服务器,并将内部日志通过电子邮件发送给多名记者和安全研究人员;同时在接下来的几天内,该成员陆续公布了大量的Conti组织内部数据。

表格1数据泄露时间表

|

泄露日期 |

泄露文件内容 |

|

2022-02-27 |

Conti组织内部聊天记录,第一批,2021-01-29至2022-02-27 |

|

2022-03-01 |

Conti组织内部聊天记录,第二批,2020-06-22至2020-11-16,时间最早可追溯到Conti首次出现 |

|

2022-03-01 |

一些内部使用的组件的源代码 |

|

2022-03-01 |

Bazarbot受害者信息、Bazarbot管理页面 |

|

2022-03-01 |

存储服务器、一些管理页面的屏幕截图 |

|

2022-03-01 |

带密码保护的Conti 勒索软件加密器、解密器和构建器的源代码 |

|

2022-03-01 |

TrickBot 命令和控制服务器源代码 |

|

2022-03-01 |

Pony 恶意软件窃取的凭据 |

|

2022-03-01 |

组织内部培训材料 |

|

2022-03-01 |

一名疑似Conti组织成员的身份信息 |

|

2022-03-01 |

RocketChat聊天记录,2020-08-22至2022-02-26 |

|

2022-03-03 |

Conti组织内部聊天记录,第三批,更新了直到2022年3月2日的聊天记录 |

安恒猎影实验室对一些主要的泄露文件进行了分析。

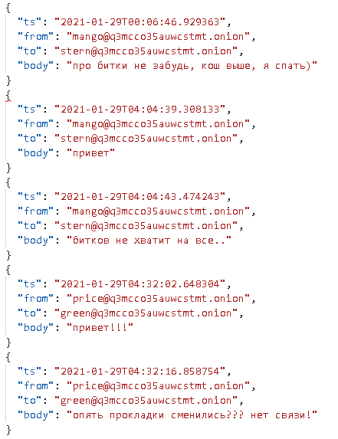

1. 聊天记录

最开始泄露的文件,于2月27日通过邮件泄露给多名记者和安全研究人员,内容是从Conti组织的Jabber服务器中窃取的聊天记录,共339个json文件,每个文件包括一整天的聊天记录,时间跨度从2021年1月29日到2022年2月27日,且研究人员已证实了对话的真实性。

图:聊天记录具体内容

从聊天记录中,我们可以发现许多有价值的信息,包括:

- Conti的成员在组织内部的名称

- 显示Conti与TrickBot和Emotet恶意软件团伙关系的消息,前者经常从后者那里租用受感染计算机的访问权限来部署他们的恶意软件。

- 确认TrickBot僵尸网络在本月早些时间已经关闭。

- 一些未被披露的勒索软件事件

- 超过200个Conti组织的比特币地址

- 组织的内部工作流程

- Conti组织的TTP

- ……

后续该研究人员又持续更新了聊天记录,甚至包括在泄露数据之后,Conti组织的聊天记录。

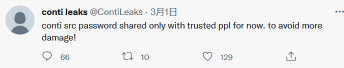

2. Conti源代码

该人员最开始泄露了一个包括builder、decryptor和locker三个组件源代码的加密压缩包,并没有给出密码,声称是防止造成过大的损害;但是随即他又泄露了一个不带密码的源代码压缩包,并从中删去了locker组件的实现代码。

图:该成员拒绝提供压缩包密码

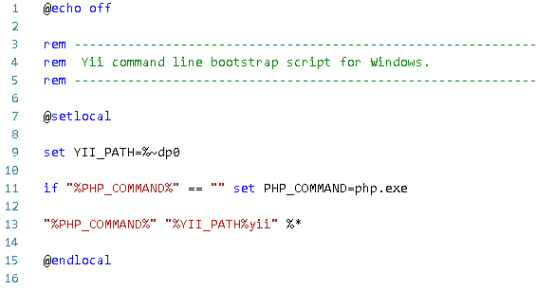

3. 内部组件代码

Conti使用的大部分代码似乎都是开源软件,例如两个PHP框架yii2和Kohana,用作了管理面板代码的一部分。

图:对Yii框架代码的利用

更多详细内容,包括泄露的受害者数据、疑似Conti成员真实身份的发现等,点击下方PDF,下载完整版报告。

Conti泄露数据完整分析,疑似成员身份被曝光!.pdf (文件大小:7.12MB)

Conti泄露数据完整分析,疑似成员身份被曝光!.pdf (文件大小:7.12MB)