【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.3.5~3.11)

【恶意软件威胁情报】

Emotet僵尸网络已感染179个国家或地区

Emotet 僵尸网络在中断10 个月后于 2021 年 11 月卷土重来,并显示出稳定增长的迹象,自 2021 年 11 月以来,共有约 130,000 个独特的僵尸程序分布在 179 个国家或地区,正对世界各地的组织构成迫在眉睫的威胁。据悉,Emotet 的回归是由 Conti 帮派策划的,受感染的机器主要集中在亚洲,包括日本、印度、印度尼西亚和泰国,其次是南非、墨西哥、美国、中国、巴西和意大利。

参考链接:https://ti.dbappsecurity.com.cn/info/3198

RURansom Wiper:针对俄罗斯的恶意软件

3月8日,研究人员披露了一种针对俄罗斯的恶意软件:RURansom。虽然该软件的名称看起来是勒索软件,但分析显示 RURansom 实际上是一个擦除器。该恶意软件使用 .NET 编程语言编写,以蠕虫病毒的形式传播,其对加密文件的破坏是不可逆转的。

参考链接:https://ti.dbappsecurity.com.cn/info/3190

黑客滥用 Mitel 设备将 DDoS 攻击扩大 40 亿倍

威胁攻击者正在滥用错误配置的 Mitel 设备,进行长达 14 小时的持续分布式拒绝服务 (DDoS) 攻击,放大率达到 4,294,967,296 比 1,创下历史新高。DDoS攻击的目的是通过向目标服务器发送大量请求和数据,耗尽其可用资源并导致服务中断。

参考链接:https://ti.dbappsecurity.com.cn/info/3192

Raccoon Stealer密码窃取器分析

Raccoon Stealer是一种密码窃取器,使用Telegram基础设施来存储和更新实际C&C地址。 Raccoon Stealer不仅可以窃取密码,还可以窃取来自浏览器的 Cookie、保存的登录信息和表单数据、来自电子邮件客户端和信使的登录凭据、来自加密钱包的文件、来自浏览器插件和扩展的数据以及基于来自 C&C 的命令的任意文件。

参考链接:https://ti.dbappsecurity.com.cn/info/3193

【俄乌专题】

俄罗斯政府分享DDoS攻击者的IP和域列表

俄罗斯政府分享了一份包含 17576 个 IP 地址和 166 个域的列表,据悉,这些地址被用于针对俄罗斯组织及其网络发起分布式拒绝服务 (DDoS) 攻击。虽然 IP 列表没有提供有关攻击者身份的信息,但域名列表指向欧盟和美国的组织,包括美国联邦调查局和中央情报局的网站。

参考链接:https://ti.dbappsecurity.com.cn/info/3177

Anonymous组织入侵了400多台俄罗斯公共摄像机

Anonymous黑客组织在最近的攻击中接管了400多台俄罗斯摄像机,并在backenemylines.live网站上分享了被黑摄像头的实时信息。被黑客摄像头根据其位置(企业、户外、室内、餐厅、办公室、学校和安全办公室)分为不同类别。此外,Anonymous的附属组织 Network Battalion 65 声称已经入侵了反病毒公司卡巴斯基,并声称将泄露卡巴斯基的源代码。

参考链接:https://ti.dbappsecurity.com.cn/info/3200

乌克兰慈善机构和援助组织遭恶意软件攻击

3月4日,亚马逊公司发布文章表示,在乌克兰提供支持的慈善机构和非政府组织(NGO)已经成为恶意软件攻击的目标,攻击旨在破坏救助乌克兰难民的行动。此前,Proofpoint的研究人员发现了类似的活动“Asylum Ambuscade”,活动针对的目标为参与管理乌克兰难民后勤工作的欧洲政府人员,试图获取有关北约成员国资金、物资和人员流动的后勤情报。

参考链接:https://ti.dbappsecurity.com.cn/info/3178

网络犯罪分子针对乌克兰支持者分发恶意软件

研究人员披露了一项新的恶意软件活动,网络犯罪分子在 Telegram 上推广虚假 DDoS 工具,试图利用信息窃取木马感染乌克兰的支持者。攻击者向乌克兰支持者提供名为Liberator的恶意软件,声称这些恶意软件是针对俄罗斯实体的分布式拒绝服务 (DDoS) 工具,而下载的文件实际上是一个信息窃取程序。

参考链接:https://ti.dbappsecurity.com.cn/info/3199

乌克兰加入北约情报共享网络防御中心

CCDCOE 是北约认可的网络防御中心,用于进行包括技术、战略、作战和法律在内的多个领域的研究、培训和演习。虽然乌克兰尚未成为北大西洋公约组织 (NATO) 的成员,但该国已被接受为北约合作网络防御卓越中心 (CCDCOE) 的参与者,从而能够与北约成员国共享网络专业知识。

参考链接:https://ti.dbappsecurity.com.cn/info/3179

攻击者针对乌克兰制造组织传播Agent Tesla

研究人员最近发现了一封有趣的网络钓鱼电子邮件,该电子邮件伪装成一份采购订单,针对一家处理原材料和化学品的乌克兰制造组织。该电子邮件包含一个 PowerPoint 附件,该附件实际上会部署 Agent Tesla远程访问木马。

参考链接:https://ti.dbappsecurity.com.cn/info/3188

【漏洞情报】

“Access:7”供应链漏洞影响 ATM、医疗和物联网设备

研究人员在PTC的Axeda软件中发现了被统称为 Access:7 的七个漏洞,其中包含3个严重的代码执行漏洞:CVE-2022-25251、CVE-2022-25246和CVE-2022-25247,可能会影响100多家不同制造商的150多种设备型号,从而构成重大的供应链风险。其余四个漏洞为CVE-2022-25249、CVE-2022-25250、CVE-2022-25252、CVE-2022-25248。

在 100 家受影响的设备供应商中,55% 属于医疗保健行业,其次是物联网 (24%)、IT (8%)、金融服务 (5%) 和制造 (4%) 行业。

参考链接:https://ti.dbappsecurity.com.cn/info/3196

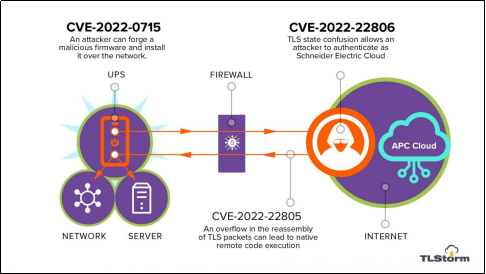

APC UPS设备被爆三个0-day漏洞

研究人员在施耐德电气的子公司APC的Smart-UPS设备中发现了三个关键的0-day漏洞:CVE-2022-22805 、CVE-2022-22806、CVE-2022-0715,这些漏洞可以让攻击者接管 Smart-UPS设备以发起攻击。CVE-2022-22805和CVE-2022-22806漏洞可以通过未经身份验证的网络数据包触发,无需任何用户交互(ZeroClick 攻击)。CVE-2022-0715是设计缺陷,受影响设备上的固件更新未以安全方式进行加密签名。

参考链接:https://ti.dbappsecurity.com.cn/info/3191

Mozilla Firefox 97.0.2 修复了两个0-day漏洞

3月5日,Mozilla发布了Firefox 97.0.2,这个"计划外更新"并不包含任何新功能,但修补了两个被积极利用的0-day漏洞:CVE-2022-26485 和 CVE-2022-26486。这两个漏洞都是“Use-after-free”漏洞,可能会导致程序崩溃,同时允许未经许可在设备上执行命令。

参考链接:https://ti.dbappsecurity.com.cn/info/3182

【勒索专题】

Lapsus$勒索团伙泄露三星电子机密数据

3月4日,Lapsus$勒索团伙泄露了声称来自韩国三星电子的150GB的机密数据和核心源代码。据悉,泄露数据包括:三星 TrustZone 环境中安装的每个受信任小程序 (TA) 的源代码、所有生物特征解锁操作的算法、来自高通的机密源代码、三星激活服务器的源代码等。目前尚不清楚Lapsus$是否联系三星索要赎金。

参考链接:https://ti.dbappsecurity.com.cn/info/3175

FBI警报:Ragnar Locker勒索软件团伙入侵了 52 个美国关键基础设施组织

3月7日,美国联邦调查局 (FBI) 表示,Ragnar Locker 勒索软件团伙已经侵入了来自美国多个关键基础设施部门的至少 52 个组织的网络,影响了关键制造业、能源、金融服务、政府和信息技术领域的实体。

参考链接:https://ti.dbappsecurity.com.cn/info/3184

Rompetrol 加油站遭 Hive 勒索软件攻击

3月7日,罗马尼亚的 Rompetrol 加油站网络宣布遭到勒索软件攻击,迫使其关闭其网站和加油站的 Fill&Go 服务。此次事件的攻击者为Hive 勒索软件团伙,该团伙要求Rompetrol 支付 200 万美元的赎金。

参考链接:https://ti.dbappsecurity.com.cn/info/3185

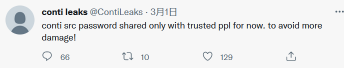

Conti泄露数据完整分析,疑似成员身份被曝光

随着俄罗斯和乌克兰冲突的加剧,黑客团队开始选边加入。2月25日,Conti 勒索软件组织的核心成员在其官方网站上发布了一条激进的亲俄信息,表示他们将全力支持俄罗斯政府,并威胁要对任何攻击俄罗斯的黑客发起网络攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3181

新的Nokoyawa勒索软件疑似与Hive有关

Hive 是 2021 年最引人注目的勒索软件家族之一,在四个月内攻击了300多个组织。2022 年 3 月,研究人员发现了另一个新的勒索软件 Nokoyawa,由于两者之间的攻击链存在显著的相似之处,因此研究人员认为Nokoyawa勒索软件可能与Hive软件有关。目前,Nokoyawa 的大部分目标都位于南美洲,主要位于阿根廷。

参考链接:https://ti.dbappsecurity.com.cn/info/3194

CISA更新Conti勒索软件警报

3月9日,美国网络安全和基础设施安全局 (CISA) 更新了关于 Conti 勒索软件的警报,增加了近 100 个用于恶意操作的域名。CISA 表示,Conti团伙已经攻击了全球 1,000 多个组织,最流行的攻击媒介是 TrickBot 恶意软件和 Cobalt Strike 信标。

参考链接:https://ti.dbappsecurity.com.cn/info/3195

【媒体行业】

攻击者冒充风险投资公司传播恶意软件

近日,安全媒体BleepingComputer收到了一封来自英国虚拟服务器公司 IP 地址的鱼叉式网络钓鱼电子邮件。这封电子邮件冒充了一位有兴趣投资BleepingComputer机构网站的风险投资家,要求收件人通过 Vuxner 应用程序与代理联系。 安装 VuxnerChat[.]exe 文件后,它会在计算机上引入一些额外的恶意软件,包括 RuRAT。

参考链接:https://ti.dbappsecurity.com.cn/info/3176

数字报纸和杂志发行商PressReader遭受网络攻击

3月4日,全球最大的数字报纸和杂志发行商PressReader遭网络攻击,影响了 PressReader 在移动设备上和印刷版上的所有本地、区域以及国际报纸和杂志,导致7000多种出版物无法访问。

参考链接:https://ti.dbappsecurity.com.cn/info/3187

【能源行业】

针对石油和天然气公司的钓鱼邮件活动

3月5日,研究人员披露了针对石油和天然气公司的钓鱼邮件活动,该活动旨在传播Formbook恶意软件。电子邮件中包含一个pdf文件和一个Excel文档。pdf文件包含一个嵌入的Excel对象,下载一个远程模板,该模板利用CVE-2017-11882下载并执行FormBook恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3183

【电子商务】

电子商务巨头 Mercado Libre 确认源代码数据泄露

3月7日,阿根廷电子商务巨头MercadoLibre确认其部分源代码遭到未经授权的访问。攻击者为Lapsus$数据勒索团伙,访问了大约 300,000 名用户的数据。本月早些时候,Lapsus$还攻击了美国芯片制造商巨头 NVIDIA 以及韩国三星电子公司。

参考链接:https://ti.dbappsecurity.com.cn/info/3189

【高级威胁情报】

伊朗MuddyWater组织攻击土耳其和阿拉伯半岛

MuddyWater又名“MERCURY”或“Static Kitten”,被美国网络司令部归属于伊朗情报与安全部 ( MOIS ) 。MuddyWater组织至少从2017 年开始活跃,经常在北美、欧洲和亚洲国家开展针对高价值目标的活动。

近日,研究人员观察到针对土耳其和阿拉伯半岛的新网络攻击,认为这些攻击来自MuddyWater APT组织。在针对阿拉伯半岛的新活动中,攻击者部署了一种基于 WSF 的 RAT,研究人员将其称之为“SloughRAT”。根据对多个 MuddyWater 活动的审查,研究人员认为MuddyWater APT组织是由多个独立运作的子组织组成的。

参考链接:https://ti.dbappsecurity.com.cn/info/3197

安全威胁情报资讯周报3月5日-3月11日.pdf (文件大小:1.18MB)

安全威胁情报资讯周报3月5日-3月11日.pdf (文件大小:1.18MB)