【安全资讯】【PDF下载】安全威胁情报周报2022年(2022.6.25~7.1)

【恶意软件】

新的 ZuoRAT 恶意软件针对北美、欧洲的 SOHO 路由器

ZuoRAT是一种新发现的多阶段远程访问木马,通过北美和欧洲的小型办公室/家庭办公室 (SOHO) 路由器瞄准远程工作人员。ZuoRAT 代理框架可实现对目标网络的深度侦察、流量收集和网络通信劫持。ZuoRAT允许横向移动以破坏网络上的其他设备,并使用 DNS 和 HTTP 劫持部署额外的恶意负载(例如 Cobalt Strike 信标)。在研究人员发现的攻击中,另外两个自定义木马”CBeacon木马“和”GoBeacon“木马被部署到受感染设备上。

参考链接:https://ti.dbappsecurity.com.cn/info/3600

YTStealer:劫持YouTube创作者帐户的新恶意软件

YTStealer是一种新的信息窃取恶意软件,以 YouTube 内容创建者为目标,试图窃取其身份验证令牌并劫持他们的频道。YTStealer 通常与其他信息窃取程序一起分发,例如臭名昭著的 RedLine 和 Vidar。YTStealer 恶意软件执行之前会运行一些反沙盒检查,如果受感染的机器被视为有效目标,恶意软件会仔细检查浏览器 SQL 数据库文件以定位 YouTube 身份验证令牌,随后在headless模式下启动 Web 浏览器并将 cookie 添加到数据存储中。恶意软件还会捕获有关用户频道的信息,包括名称、订阅者数量和创建日期等。

参考链接:https://ti.dbappsecurity.com.cn/info/3599

Flubot恶意软件分析报告

Flubot是一种Android银行木马,在过去一年半中已在欧洲、亚洲和大洋洲散布,影响了数千台设备。6月29日,研究人员发布报告,详细介绍了Flubot随时间的发展。2022年5月初,Flubot推出新版本“Flubot 5.6”,这是最后一个已知的Flubot版本。5月21日,Flubot的C2服务器停止工作。6月1日,欧洲刑警组织发布消息称,他们在各国警方的合作下拆除了 Flubot 的基础设施。

参考链接:https://ti.dbappsecurity.com.cn/info/3598

Raccoon Stealer以新版本回归

Raccoon Stealer是 2021 年最多产的信息窃取程序之一,主要使用虚假安装程序或流行软件的破解版本进行分发。2022 年 3 月 25 日,Raccoon Stealer宣布停止运营。2022 年 6 月 10 日,研究人员发现了托管一个名为“Raccoon Stealer 2.0”的网页的活动服务器。新版本的 Raccoon窃取器是使用 C/C++ 构建的,具有新的后端、前端以及用于窃取凭据和其他数据的代码。

参考链接:https://ti.dbappsecurity.com.cn/info/3597

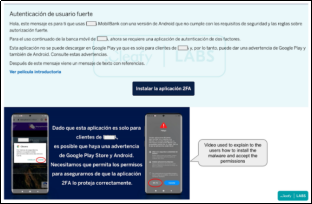

Revive新型Android银行木马分析

2022年6月15日,研究人员发现了一个名为Revive的新 Android 银行木马。Revive模拟了登录西班牙BBVA银行账户所需的2FA应用程序。虽然 Revive 处于早期开发阶段,但它已经具备拦截双重身份验证 (2FA) 代码和一次性密码等高级功能。攻击者诱导潜在受害者下载一个应用程序,该应用程序据称是升级银行账户安全所需的 2FA 工具。该应用程序托管在一个具有专业外观的专用网站上,甚至还有一个视频教程来指导受害者完成下载和安装过程。当用户第一次启动应用程序时,会被要求授予访问短信和电话的权限,之后,Revive 作为一个简单的键盘记录器在后台运行,记录用户在设备上键入的所有内容,并定期将其发送到 C2。

参考链接:https://ti.dbappsecurity.com.cn/info/3593

针对Elasticsearch服务器的“nightlion”蠕虫

最近,研究人员发现了一种针对可公开访问的Elasticsearch服务器的蠕虫。攻击者自动发现和定位 ES 服务器,在攻击 ES 服务器后,该蠕虫会留下一个名为“nightlionsecurity.com”的注释,这是著名安全研究员Vinny Troia的公司。Vinny Troia表示,此次攻击是由他的公司过去几年一直在跟踪的黑客发起的。目前已经观察到 829 台开放的 Elasticsearch 服务器受到该蠕虫的攻击,其中大部分影响了美国和中国。

参考链接:https://ti.dbappsecurity.com.cn/info/3587

SessionManager新型IIS后门

SessionManager是一个新发现的恶意原生代码 IIS 模块,攻击者可以利用该后门保持对目标组织IT基础设施的持久和隐蔽的访问。SessionManager的功能包括:

1.在受感染的服务器读取、写入和删除任意文件

2.远程命令执行

3.连接到受害者本地网络中的端点并操纵网络流量

至少从 2021 年 3 月开始,SessionManager已被用于针对非洲、南美、亚洲、欧洲、俄罗斯和中东的非政府组织、政府、军事和工业组织。由于相似的受害者,以及使用常见的OwlProxy变体,研究人员认为恶意 IIS 模块可能已被GELSEMIUM APT攻击组织使用,以开展间谍活动。

参考链接:https://ti.dbappsecurity.com.cn/info/3605

Bumblebee新型加载程序分析

Bumblebee 是最近开发的恶意软件加载程序,已迅速成为各种网络犯罪攻击的关键组件,并且似乎已经取代了许多旧加载程序。通过分析最近涉及Bumblebee的攻击中使用的其它三个工具,研究人员将其与Conti、Quantum和Mountlocker 在内的许多勒索团伙联系起来。Bumblebee可能已成为Trickbot和BazarLoader的替代加载程序。

参考链接:https://ti.dbappsecurity.com.cn/info/3602

【热点事件】

亲俄黑客针对挪威多家大型组织发起DDoS攻击

挪威国家数据网络遭大规模DDoS攻击,导致在线服务停摆,国内公共与私营网站瘫痪数小时。挪威国家安全局(NSM)指控,攻击者疑似是一个亲俄犯罪组织。

参考链接:https://ti.dbappsecurity.com.cn/info/3603

【勒索专题】

RansomHouse勒索团伙声称拥有450Gb的AMD数据

6月27日,RansomHouse数据勒索组织将AMD半导体公司添加到其数据泄露站点,声称窃取了该公司450GB的数据。RansomHouse表示,他们大约一年前入侵了AMD网络,窃取的数据包括研究和财务信息,该团伙目前正在对其进行分析以确定其价值。研究人员表示,数据样本中还包括网络文件、系统信息和收集的AMD密码。

参考链接:https://ti.dbappsecurity.com.cn/info/3595

LockBit 3.0推出勒索软件漏洞赏金计划

LockBit勒索软件团伙发布了一项名为“LockBit 3.0”的改进后的RaaS操作,引入了勒索软件漏洞赏金计划,邀请安全研究人员提交漏洞报告,以换取1000美元至100万美元的奖金。此外,LockBit在其赎金支付方式中添加了Zcash隐私币。由于 LockBit 3.0 数据泄露站点目前不包含任何受害者,因此尚不清楚这种新的勒索策略将如何运作。

参考链接:https://ti.dbappsecurity.com.cn/info/3592

Vice Society勒索团伙攻击了奥地利因斯布鲁克医科大学

2022年6月20日,奥地利因斯布鲁克医科大学披露称,该学校遭遇了网络攻击,导致其IT服务中断且数据被盗。因斯布鲁克医科大学拥有 3400 名学生和 2200 名员工,并提供包括手术在内的广泛医疗服务。6月26日,Vice Society勒索软件团伙声称对此次网络攻击负责,并泄露了据悉来自因斯布鲁克大学的大量文件清单。

参考链接:https://ti.dbappsecurity.com.cn/info/3590

Black Basta勒索软件分析

Black Basta勒索软件是一种新型勒索软件,于2022年4月首次被发现。尽管仅活跃了两个月,但目前已出现了近 50 名该组织的受害者,其主要目标为美国、加拿大、英国、澳大利亚和新西兰。 Black Basta的 Linux 变体针对在企业 Linux 服务器上运行的 VMware ESXi 虚拟机 (VM)。

参考链接:https://ti.dbappsecurity.com.cn/info/3588

巴西最大的零售商遭到勒索攻击

近日,巴西最大的零售商之一 Fast Shop 遭到勒索攻击,导致网络中断,其在线商店暂时关闭。攻击影响了 Fast Shop 主网站、移动应用程序和在线订购系统。从现有信息来看,此次攻击像是数据勒索攻击,而不是传统的勒索软件攻击。

参考链接:https://ti.dbappsecurity.com.cn/info/3586

LockBit勒索软件伪装成版权索赔电子邮件分发

LockBit勒索软件附属机构正通过以版权声明为主题的钓鱼邮件,分发恶意软件。受害者会收到有关侵犯版权的警告,声称他们在未经创作者许可的情况下使用了媒体文件。这些电子邮件要求收件人从他们的网站上删除侵权内容,否则将面临法律诉讼。邮件附件是一个受密码保护的 ZIP 存档,其中包含一个压缩文件,该文件又具有伪装成 PDF 文档的可执行文件,该文件实际上是 NSIS 安装程序。

参考链接:https://ti.dbappsecurity.com.cn/info/3585

【恶意活动】

攻击者使用DCRat针对乌克兰组织

2022 年 6 月 10 日,乌克兰政府计算机应急响应小组(CERT-UA)披露称,乌克兰的媒体机构成为了恶意电子邮件活动的攻击目标。文档利用了 Microsoft 支持诊断工具 (MSDT) 中的CVE-2022-30190 (Follina)漏洞,在受感染的机器上下载和执行未知的远程文件。由于该文件在调查时不可用,因此尚未确定有效负载。随后,研究人员发现了一个可能在同一攻击活动中使用的文件,确定了活动的有效负载是 DCRat 变体,这是一种商业 .NET 远程访问木马 (RAT),通常在地下论坛中出售。在研究人员发现的活动中,攻击者滥用了宏,而不是利用CVE-2022-30190,这表明威胁参与者试图使用多个感染媒介来提高攻击的成功率。

参考链接:https://ti.dbappsecurity.com.cn/info/3596

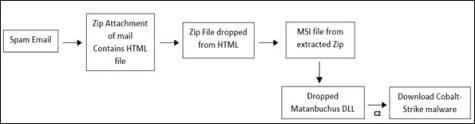

Matanbuchus恶意软件通过网络钓鱼活动传播

6月23日,研究人员披露称,Matanbuchus恶意软件加载程序正通过网络钓鱼活动传播,在受感染的机器上释放Cobalt Strike有效载荷。Matanbuchus感染链始于包含 ZIP 附件的垃圾邮件,附件中包含一个 HTML 文件。执行HTML文件后,它会解码文件中嵌入的 base64 内容,并将 ZIP 文件放入下载文件夹中。ZIP 文件包含一个 MSI 安装程序文件,MSI 安装程序会在后台释放动态链接库 (DLL) 和 VBS 文件。恶意软件还会下载另一个具有 NLS 扩展名的 DLL 文件。释放DLL文件后,MSI 文件启动regsvr32.exe并加载恶意main.dll文件,以下载实际的 Matanbuchus 恶意软件。

参考链接:https://ti.dbappsecurity.com.cn/info/3591

【APT组织事件】

Confucius APT组织近期新活动深入分析

近日,安恒信息猎影实验室在威胁狩猎中捕获一例以请愿书为主题的钓鱼邮件附件,该文件运行后将下载多阶段DLL文件,最终进行文件窃取。此次活动针对南亚地区宗教信仰群体,符合Confucius的历史攻击目标,经分析,最后阶段的File stealer也与Confucius攻击样本“血缘”更近,因此活动背后的攻击者被我们判定出自Confucius之手。

参考链接:https://mp.weixin.qq.com/s/QSfH8lHhXd_PrdsGWXzRuQ

Evilnum APT团伙攻击国际移民服务组织

Evilnum是一个至少自2018年以来一直活跃的APT组织,其攻击目标主要集中在金融科技领域,特别是在英国和欧洲从事贸易和合规业务的公司。2022 年 3 月,Evilnum APT组织瞄准了一个处理国际移民服务的政府间组织,通过鱼叉式网络钓鱼电子邮件发送恶意文档,附件利用模板注入和VBA Stomping技术来规避检测并阻止逆向工程,执行严重混淆的JavaScript,释放一个恶意软件加载器(“SerenadeDACplApp.exe”)和一个二进制文件(“devZUQVD.tmp”)。

参考链接:https://ti.dbappsecurity.com.cn/info/3601

安全威胁情报资讯周报6月25日-7月1.pdf (文件大小:723.03KB)

安全威胁情报资讯周报6月25日-7月1.pdf (文件大小:723.03KB)