【安全资讯】DarkHotel (APT-C-06)利用深信服vpn更新模块漏洞实行APT攻击

分子实验室——https://www.molecule-labs.com

情报同步:

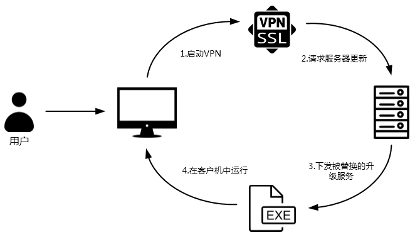

1.深信服SSL VPN设备版本(M6.3R1版本、 M6.1版本,根据补丁情况受影响的还有7.x版本)有客户端自动更新机制,而又没有验证更新包的HASH直接安装,导致可以被植入恶意程序,该自动更新功能需要VPN用户登录成功后触发。

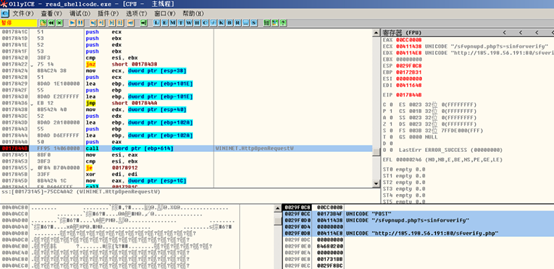

2.目前发现植入的恶意程序(后门)无数字签名,仿正常更新程序SangforUD.exe,该后门由VPN其他漏洞先拿到权限后再植入,发现存在的C2服务器为103.216.221.19。

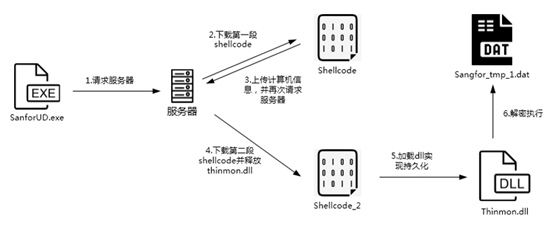

3.后门(SangforUD.exe)的版本现在公开的有3个,实际上这个只是释放器,完整攻击链是通过该释放器下载获取后续的后门模块(TPWinPrn.dll、thinmon.dll、Sangfor_tmp_1.dat等)进行持久化控制。

原始情报摘要:

攻击者其通过密码爆破等手段控制少量深信服SSL VPN设备,并利用SSL VPN客户端升级漏洞下发恶意文件到客户端,威胁用户安全。

当微软终止对Windows 7的支持时,该半岛APT团伙使用了两个0day漏洞(CVE-2019-17026和CVE-2020-0674)来针对中国政府的商业机构。

当受害者机构的用户使用VPN客户端时,默认情况下触发的更新过程被黑客劫持。更新程序被替换并嵌入了后门:

发现APT小组使用了VPN客户端中一个深隐藏的漏洞。此漏洞存在于VPN客户端开始连接到服务器时自动触发的更新中。客户端将从连接的VPN服务器上固定位置的配置文件中获取更新,并下载一个名为SangforUD.exe的程序。由于开发人员缺乏安全意识,因此在整个更新过程中都存在安全风险。客户端将比较更新程序的版本,而不进行任何其他安全检查。这就留下了一个安全漏洞,黑客可以在黑客入侵VPN服务器之后篡改更新配置文件并替换更新程序。

攻击者精心设计了后门控制方法,并通过从Cloud完全发布shellcode来执行代码。整个攻击过程非常复杂且隐蔽。

第一阶段的shellcode将获取终端的IP / MAC /系统版本/进程以及其他软件和硬件信息,并将其上载到远程C&C服务器。

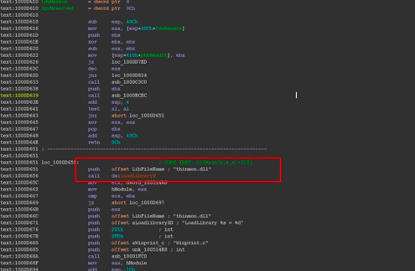

在第二阶段的Shellcode中,后门程序将开始安装恶意DLL组件,这些组件通过劫持打印机服务而保留在系统中。此驻留方法使用系统白文件的旧版本来进行劫持攻击。攻击者修改注册表,并安装带有dll劫持缺陷的旧版本的打印机系统组件(TPWinPrn.dll),然后使用此缺陷加载核心后门组件(thinmon.dll)。

核心后门组件Thinmon.dll将解密由Cloud发布的另一个加密文件sangfor_tmp_1.dat,以以下三种方式之一启动dat文件:加载,线程启动或注入过程。dat文件最终通过与服务器交互来实现恶意操作。